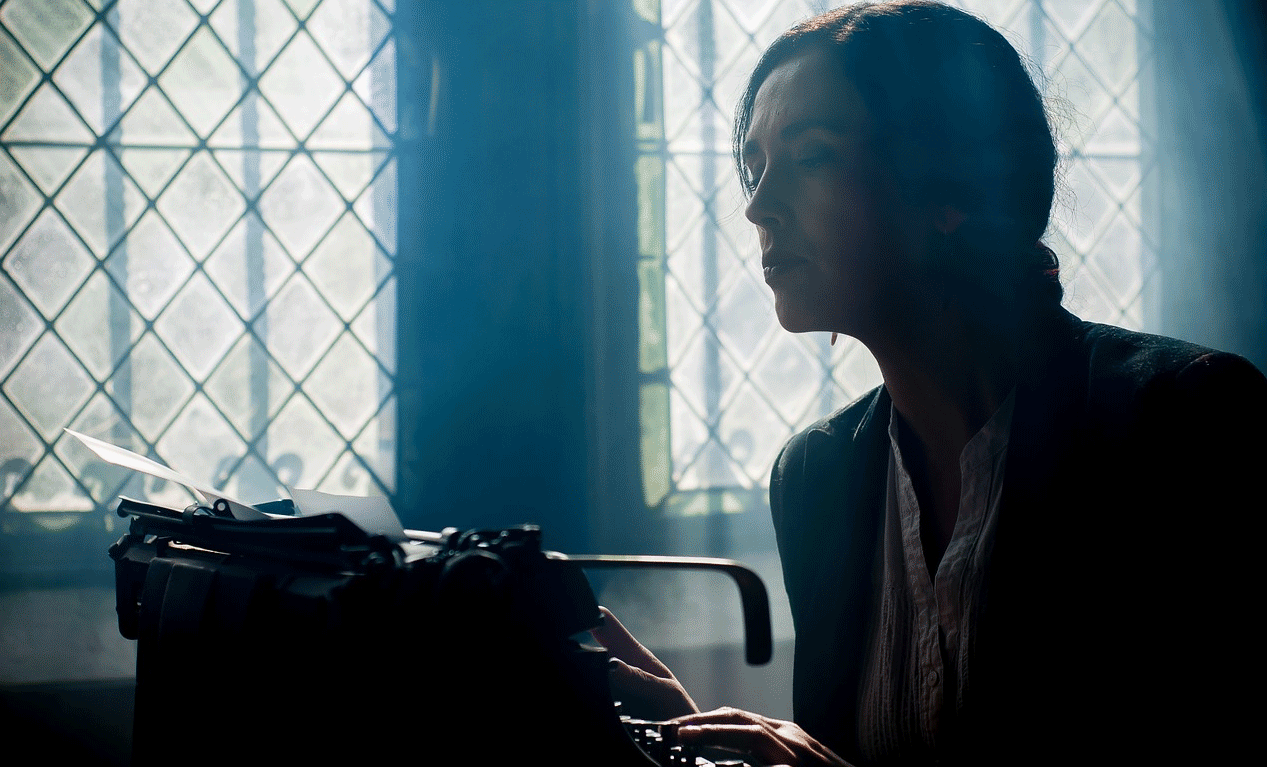

Hier finden Sie heraus, wie die BitPaymer Ransomware cryptovirus hatte die Menschen gezwungen, in einigen Teilen von Alaska, USA zurück zu gehen Schreibmaschinen mit. Das ist darauf zurückzuführen, die Computersysteme mit dem kompromittiert zu werden cryptovirus und als Prävention Taktik, um die Malware eine weitere Ausbreitung zu stoppen. Mehr als 200 Opfer mit BitPaymer geschlagen hatte, da er gekommen ist, obwohl die meisten von ihnen haben sich in den letzten Wochen passiert ist.

Ursprung des BitPaymer Cyberangriff in Alaska

Am 24. Juli, ein Computervirus getroffen hat die Anchorage Metropolitan Area in Alaska, USA und insbesondere, die Matanuska-Susitna (Mat-Su) Bezirk. Zunächst nur Server wurden voneinander getrennt werden,, aber bald Telefone, E-Mail und Internet-Zugang von der Mat-Su Bezirk gefolgt. Gestern, am 30. Juli, Bezirk Beamte haben bestätigt, dass sie nach wie vor den größten Teil ihrer IT-Systeme wiederherstellen, die kompromittiert wurden. Die Infrastruktur ist nach wie vor langsam wieder aufgebaut werden.

Letzte Woche, Public Affairs Director Patty Sullivan erklärte:

„Ohne Computer und Dateien, Borough Mitarbeiter handelten einfalls ... Sie wieder eingezogen Schreibmaschinen aus Schränken, und schrieb mit der Hand Quittungen und Listen von Leihbuch Mäzene und Deponiegebühren in einigen der 73 verschiedene Gebäude."

Die IT-Direktor von Matanuska-Susitna Borough Eric Wyatt getroffen mit FBI Agenten der vergangenen Woche zu isolieren und den Virus zu identifizieren und Intelligenz zu sammeln, die helfen könnte, FBI den Cyber-Kriminellen hinter der Bedrohung zu identifizieren und mit ihrer Verfolgung vorgehen.

Wyatt sagte folgendes über den Virus:

„A mehrgleisigen, Multi-vektorisiert Angriff ... keine einzige Virus, aber mehrere Aspekte der Viren zusammen ein trojanisches Pferd, einschließlich, Cryptolocker, Zeitbombe, und Totmannschalter. Dies ist eine sehr heimtückische, sehr gut organisierte Angriff ... es ist kein Kind im Keller seiner Mutter.”

Gestern, ein PDF-Report wurde mit dem veröffentlichten IT-Leiter Identifizieren des cryptovirus als BitPaymer Ransomware.

In dem Bericht, Eric Wyatt teilten sich die folgenden:

“Dieser Angriff scheint wurde schlummert und / oder bereits seit in unserem Netzwerk unentdeckt als 3. Mai”

Die Anti-Virus-Software begonnen hatte, die Erfassungs Trojaner Teil der BitPaymer Ransomware ab 17. Juli.

Repercussions Nach Manipulation BitPaymer

Passwörter wurden gewaltsam von IT höher-ups geändert, ein paar Tage später, einen gewissen Zugang zu wiederzugewinnen und Admin-Rechte auf Systeme. Der Versuch, Teile des Virus mit einem manuell gemacht Skript löschen ausgelöst hatte die Crypto Locker Komponente der Malware-Paket. Eric Wyatt hinzugefügt:

„Dieser Trigger kann automatisiert wurden, ein Totmannschaltung, oder es möglicherweise eine Person manuell Aktivität wurde überwacht und ausgeführt ihre Command and Control (C2) um den Angriff zu starten.“

Das Ergebnis war verheerend so nah wie 500 Mat-Su Desktop-Workstations und 120 von 150 Mat-Su-Server‘Verschlüsselung gefolgt. Das Netzwerk hatte offline gebracht worden durch Wyatt, die FBI hatte in prompt und der Wiederaufbau Betrieb benachrichtigt Bewegung gesetzt worden. Glücklicherweise, etwas Sicherungen hatte blieb unberührt und Teildaten seit erfolgreich wiederhergestellt wurde.

Wyatt auch gezeigt, dass die Stadt Valdez, Alaska erlebt hatte auch einen ähnlichen Angriff, das sieht aus wie ein sein BitPaymer Infektion auch. Juli 28, Valdez Vertreter der Stadt bestätigt in einem offiziellen Facebook Erklärung, dass sie mit einem Computervirus handelt.

Um 650 Desktop-Computer und Server auf die sich Matanuska-Susitna Netzwerk scheinen durch die cryptovirus beeinträchtigt werden und sollen abgewischt und neu installiert werden. Von letzter Woche, darunter ein arbeitsreiches Wochenende, 110 Mitarbeiter den Arbeitsplatz-PCs wurden für die Arbeit mit Hilfe von fertig gereinigt und als 20 verschiedene Agenturen und Anbieter aus dem privaten Sektor. Die Rekonstruktion der Mat-Su Regierungs IT-Infrastruktur ist noch in Arbeit, wie für einen Start des Telefonserver am Sonntagabend wieder aufgebaut wurde.

Zahlungskartendaten sicher durch es von Drittanbietern gespeichert werden statt auf Servern des Mat-Su Borough wurde als. Interessanterweise, hatte das Türschloss Kartenlesesystem der Stadtgemeinde wurde verschlüsselt, aber immer noch arbeiten und die offiziellen Matanuska-Susitna Website wurde nicht beeinträchtigt. Die Facebook-Seite von Mat-Su als Informationsmedium für die Öffentlichkeit serviert, halte Menschen up-to-date mit Neuigkeiten rund um den Vorfall und aktuelle Erholung Fortschritt.

Alaska sollte seine Lage sein, sich zu erholen ES Systeme in den nächsten Tagen oder Wochen in den normalen, mehr Restkomponenten oder infizierte Systeme unter Berücksichtigung gefunden.