Es gibt einen neuen Exploit-Kit in der Stadt, und es heißt Spelevo EK. Berichten zufolge, das Exploit-Kit die CVE-2018-15982 Verwundbarkeit wird mit Zugriff auf nicht gepatchten Systemen zu gewinnen. Die Sicherheitslücke befindet sich in Flash Player.

Flash Player-Versionen 31.0.0.153 und früher, und 31.0.0.108 und hat früher einen Einsatz nach dem freien Verwundbarkeit, liest seine offiziellen Beratungs. Eine erfolgreiche Ausnutzung des Fehlers könnte zur Ausführung willkürlichen Codes führen.

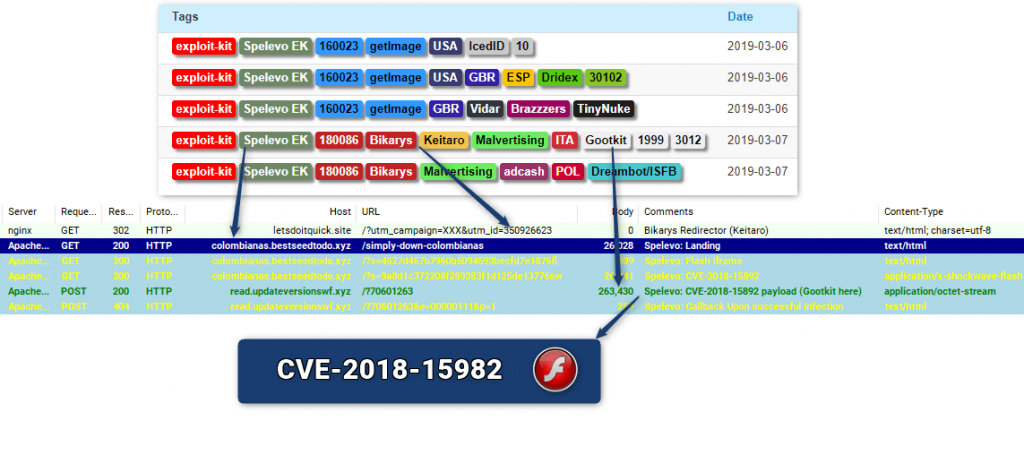

Früher in diesem Monat, Malware-Forscher Kafeine tweeted über die neue Exploit-Kit:

Es sieht aus wie eine neue EK in der Stadt (CVE-2.018-15.982 innen). Sehen 85.17.197[.101. Ich dachte zuerst über GrandSoft aber das ist es nicht. Erinnert SPL EK (eine Weiterentwicklung?). Gehen für “Spelevo” als Name.

Der CVE-2018-15982 Verwundbarkeit wurde zuvor in gezielten Angriffen, bei denen Angreifer bösartige Word-Dokumente verwendet, die eine Flash-Datei mit der Verwundbarkeit enthielten. Das Word-Dokument wurde in einem RAR-Archiv mit einem JPG Bild enthält. Nach Auslösen der Flash-Verwundbarkeit, die Malware extrahierte den RAT-Code im JPG Bild eingebettet.

Spelevo Exploit Kit CVE-2018-15982 Technische Daten

Der Spelevo Exploit-Kit wird angenommen, dass mit „SPL EK“ einige Ähnlichkeiten haben. Beachten Sie, dass die SPL Exploit-Kit wurde vor allem gesehen in 2012 und 2013, und wurde am häufigsten im Zusammenhang mit Zeroaccess und Scareware / FakeAV.

Die Verwendung der CVE-2018-8174 Sicherheitsanfälligkeit wurde auch dort gesichtet, Malware-Forscher sagen,.

Der Exploit Kit kann Backdoor.Win32.Gootkit.K ausschütten auch als Gootkit Backdoor bekannt. Letztes Jahr, Angreifer gehackt in MailChimp Netzwerk von gefälschten Rechnungen und E-Mails mit Malware geritten zu schicken, Gootkit enthalten. In einem bestimmten Fall, Red Bull Records’ MailChimp Konto wurde kompromittiert und missbraucht eine Apple-Themen-Phishing-E-Mail zu verteilen. Es schien, dass Mailchimp-Netzwerk wurde missbraucht die Backdoor für vier ganze Monate zu verteilen, sagte Forscher Kevin Beaumont.

Was tun, wenn Sie glauben, kompromittiert habe

Das allererste, was zu tun ist, um Ihren Flash Player auf die neueste Version zu aktualisieren, die nicht verwertbar. Wie bereits gesagt, CVE-2.018-15.982 ist eine Schwachstelle, die in Flash Player auf eine Remotecodeausführung ermöglicht, 31.0.0.153. Die Sicherheitslücke wurde im Dezember gepatcht 05, 2018. Sie können beziehen sich auf die offizielle Sicherheitsbulletin für weitere Details.

Der nächste Schritt besteht darin, sicherzustellen, dass Ihr System nicht von Malware betroffen. Wenn Sie Ihr System mit einem Anti-Malware-Programm scannen, und das Programm erkennt, eine Hintertür, wie Gootkit, Erwägen Sie sollten die Bedrohung sofort zu entfernen. eine Backdoor oder jede Form von bösartiger Software auf Ihrem System zu haben, kann auf eine Vielzahl von Katastrophenszenarien führen.

Ein Backdoor-Trojaner, oder ein RAT, verwendet wird, Remote-Zugriff auf das infizierte System oder Netzwerk zu geben,. Dank Backdoors, Cyber-Kriminelle bekommen zu entscheiden, wann der Exploit zu initiieren, und was für bösartige Aktivitäten in Angriff nehmen wird. Backdoors verwendet werden, um Daten senden und empfangen werden,, Einführung Operationen, Anzeige von Informationen oder den PC neu starten. Ein infizierter Computer kann auch ein stiller Teilnehmer in einem Botnet oder Zombie-Netzwerk wird.