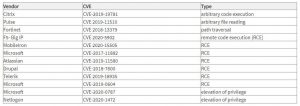

Forschende des CISA, ACSC, NCSC, und das FBI hat eine Liste der am häufigsten ausgenutzten Schwachstellen zusammengestellt 2020. Offenbar, Cyberkriminelle nutzten kürzlich bekannt gewordene Sicherheitslücken, um in verwundbare Systeme einzudringen.

Nach Angaben der USA. Regierung, die meisten Fehler verwendet in 2020 wurden in den letzten Jahren bekannt gegeben. „Cyber-Akteur-Ausnutzung von kürzlich bekannt gewordenen Software-Fehlern in 2020 wahrscheinlich stammt, teils, von der Ausweitung der Remote-Arbeitsmöglichkeiten inmitten der COVID-19-Pandemie,“Sagten die Forscher. Remote-Arbeitssoftware, wie VPNs und Cloud-basierte Umgebungen, eine „zusätzliche Belastung“ für Unternehmen geschaffen, um eine regelmäßige Patching-Routine aufrechtzuerhalten.

Welche Sicherheitslücken wurden am häufigsten ausgenutzt? 2020?

Vier der am häufigsten genutzten Fehler im letzten Jahr betrafen Software für die Fernarbeit, VPNs, und cloudbasierte Tools. „Viele VPN-Gateway-Geräte blieben während der Zeit ungepatcht 2020, mit der Zunahme von Remote-Arbeitsoptionen, die die Fähigkeit des Unternehmens zur Durchführung eines rigorosen Patch-Managements herausfordern," Der Bericht zeigte,.

Eine der am häufigsten ausgenutzten Sicherheitslücken ist CVE-2019-19781 von Citrix. Der Fehler lag in Citrix Gateway (NetScaler-Gateway), und die Citrix Application Delivery Controller (NetScaler ADC) könnte aussetzen 80,000 Unternehmen Hacks.

Es lohnt sich das zu erwähnen, sobald CVE-2019-19781 der Öffentlichkeit bekannt gemacht wurde, etwas 80,000 überwiegend Unternehmen in Nordamerika (mit vielen Unternehmen über 158 Ländern) liefen anfällige Installationen. Die gefährdeten Unternehmen befanden sich überwiegend in den Niederlanden, Australien, Großbritannien, Deutschland, und die Vereinigten Staaten.

Das Pulse VPN CVE 2019-11510 ist eine weitere Schwachstelle, die von Cyberkriminellen häufig genutzt wird 2020. Die Schwachstelle CVE-2019-11510 wurde bei Echtzeitangriffen gegen VPN-Anbieter genutzt. Der Fehler wurde als „Authentifizierungs-Bypass-Schwachstelle“ eingestuft, die es nicht authentifizierten Benutzern ermöglichen könnte, auf Dateien auf dem Gateway des Dienstes zuzugreifen. Auf betroffenen Systemen, dies würde die Ausführung von Remotecode auslösen.

CVE-2018-13379 im FortiOS SSL VPN-Webportal könnte es einem nicht authentifizierten Angreifer möglicherweise ermöglichen, Dateien über speziell gestaltete HTTP-Ressourcenanforderungen herunterzuladen. Es ist auch auf der Top-Liste der ausgenutzten 2020. Es ist erwähnenswert, dass der Fortinet-Bug in Kombination mit CVE-2020-1472 verwendet wurde, ein Fehler bei der Erhöhung von Berechtigungen, der von einem Angreifer ausgelöst wird, der eine anfällige sichere Netlogon-Kanalverbindung zu einem Domänencontroller herstellt.

die CVE 2020-5902 Sicherheitslücke wurde in der ersten Juliwoche identifiziert 2020 und wurde als kritisch eingestuft, Problem mit der Remotecodeausführung in der BIG-IP-Netzwerkimplementierung gefunden. Die Schwäche ist Teil der Verwaltungsoberfläche der Suite – anscheinend, Eine Risikominderungsregel in der Konfigurationsdatei des Apache-Webservers könnte es Angreifern aus der Ferne ermöglichen, den Dienst auszunutzen. Dies geschieht durch Einfügen einer Semikolon-Anfrage über die URL, wo der Webserver dies als Befehl interpretiert, fertig umzuschalten. Mit anderen Worten, durch eine einfache URL-Manipulation, Hacker könnten dem Remote-Host Befehle erteilen.

Ein weiteres Beispiel für einen weit verbreiteten Fehler ist CVE-2.017-11.882. Der Exploit ermöglichte es Angreifern, bösartigen Code automatisch auszuführen, ohne dass eine Benutzerinteraktion erforderlich war. Laut Meinung der offizielle Beschreibung, Microsoft Office 2007 Service Pack 3, Microsoft Office 2010 Service Pack 2, Microsoft Office 2013 Service Pack 1, und Microsoft Office 2016 könnte es einem Angreifer ermöglichen, beliebigen Code im Kontext des aktuellen Benutzers auszuführen, indem er Objekte in.

Wir erinnern Sie daran, wie wichtig es ist, alle Sicherheitspatches anzuwenden, sobald sie vom jeweiligen Anbieter bereitgestellt werden.