Ein neuer Android miner Malware wurde aufgedeckt - ADB.Miner. Der Bergmann ist wormable und ist so konzipiert, eine breite Palette scannen von IP-Adressen gefährdete Geräte lokalisieren. Der Bergmann wurde von Forschern bei Netlab Sicherheitsfirma entdeckt.

ähnliche Geschichte: Android Miner Virus (Münze Miner) - So entfernen Sie sie von Ihrem Handy

ADB.Miner - Ein genauerer Blick

Offenbar, der Bergmann ist der erste Wurm für Android, die den Scan-Code in dem berüchtigten IoT Mirai Botnet verwendete wieder verwendet. Die Forscher waren in der Lage zu erfassen 9 Proben der Malware, Schlussfolgerung gelangt, dass ihre Kernfunktionen Verbreitung von Würmern und Bergbau:

– Wurminfektion: Infizierte Gerät initiieren Port auf TCP-Scan 5555 adb Schnittstelle, und versuchen, – ausführen ADB-Befehl selbst kopieren In den neu infizierten Maschinen.

– XMR Mining: Es wird XMR-Token nach der Infektion graben.

Genauer, der Wurm verwendet Code von Mirai des syn-Scanning-Modul, das mehr Effizienz auf die Malware als Ganzes fügt. Interessant ist, dass der Wurm keine Kommando- und Kontrollserver nicht verwenden und erhält direkt die Kryptowährung Einkommen über eine einzige Adresse wallte, Forscher sagen.

Vermehrung

ADB.Miner ist für verschiedene Arten von Android-Geräten von Smartphones und Smart-TVs auf TV-Set-Top-Boxen bis hin zu scannen. Die einzige Spezifikation ist, dass diese Geräte mit öffentlich zugänglich ADB-Debug-Schnittstelle über Port sein sollten 5555 zu rennen. Sobald sich, der Wurm infiziert sie mit dem Bergbau-Modul der Malware, die Monero Kryptowährung zu verminen sucht.

Die Ausbreitung des Wurms wird durch eine Funktion als droidbot bekannt implementiert. Sobald der Wurm entdeckt Geräte mit Anschluss 5555 adb aktiviert, es wird das Opfer alle Proben von lokalem implantieren, unter Verwendung spezifischer Befehle wie die ADB connect / adb push / adb shell.

Wie bereits erwähnt, ADB.Miner verwendet das Abtastmodul Quellcode aus Mirai:

– Mirai SYN-Scan-Modul ist in diesem Modul gefunden, den Hafen zu beschleunigen 5555 Scan. Die folgende Abbildung verdeutlicht den Code, der eine zufällige IP mit einem Ziel-Port-Konstrukten 5555.

– Die Codestruktur ist auch ähnlich Mirai.

– Dieses Modul enthält auch Mirai String-Tabellen, Was sind schwache Passwörter von Mirai der Standardschlüssel verschlüsselt 0xDEADBEEF. Jedoch, Diese schwache Passwörter sind in diesem Wurm verwendet.

Außerdem, ADB.Miner nicht nur versucht, Monero dir, sondern mich auch für anfällige Geräte im Internet durch Scannen propagieren. Leider, die Art der Verwundbarkeit in dieser Operation verwendet wird, ist noch nicht bekannt. Welche Forscher glauben, dass die Angreifer nicht einen einzigen Fehler die Nutzung eines bestimmten Herstellers zu zielen. In der Tat, Forscher fanden heraus, Geräte aus einer Reihe von Herstellern, die auf diesen Angriff anfällig waren.

Bisher, die Forscher entdeckt 7,400 eindeutige IP-Adressen, die den Monero Bergbau-Code verwenden. Die meisten Opfer sind in China und Südkorea befindet.

Um Infektionen zu vermeiden, Android-Nutzer sollten eine Sicherheitslösung auf ihren Geräten und sein besonders wachsam mit implementieren welche Apps sie herunterladen, sogar von Spielladen.

Vorbereitung vor dem Entfernen von Malware.

Vor dem eigentlichen Entfernungsprozess starten, Wir empfehlen Ihnen die folgenden Vorbereitungsschritte zu tun.

- Schalten Sie das Telefon, bis Sie wissen, wie schlecht die Virus-Infektion ist.

- Öffnen Sie diese Schritte auf eine andere, sicheres Gerät.

- Stellen Sie sicher, dass Ihre SIM-Karte herausnehmen, wie das Virus könnte korrupt es in einigen seltenen Fällen.

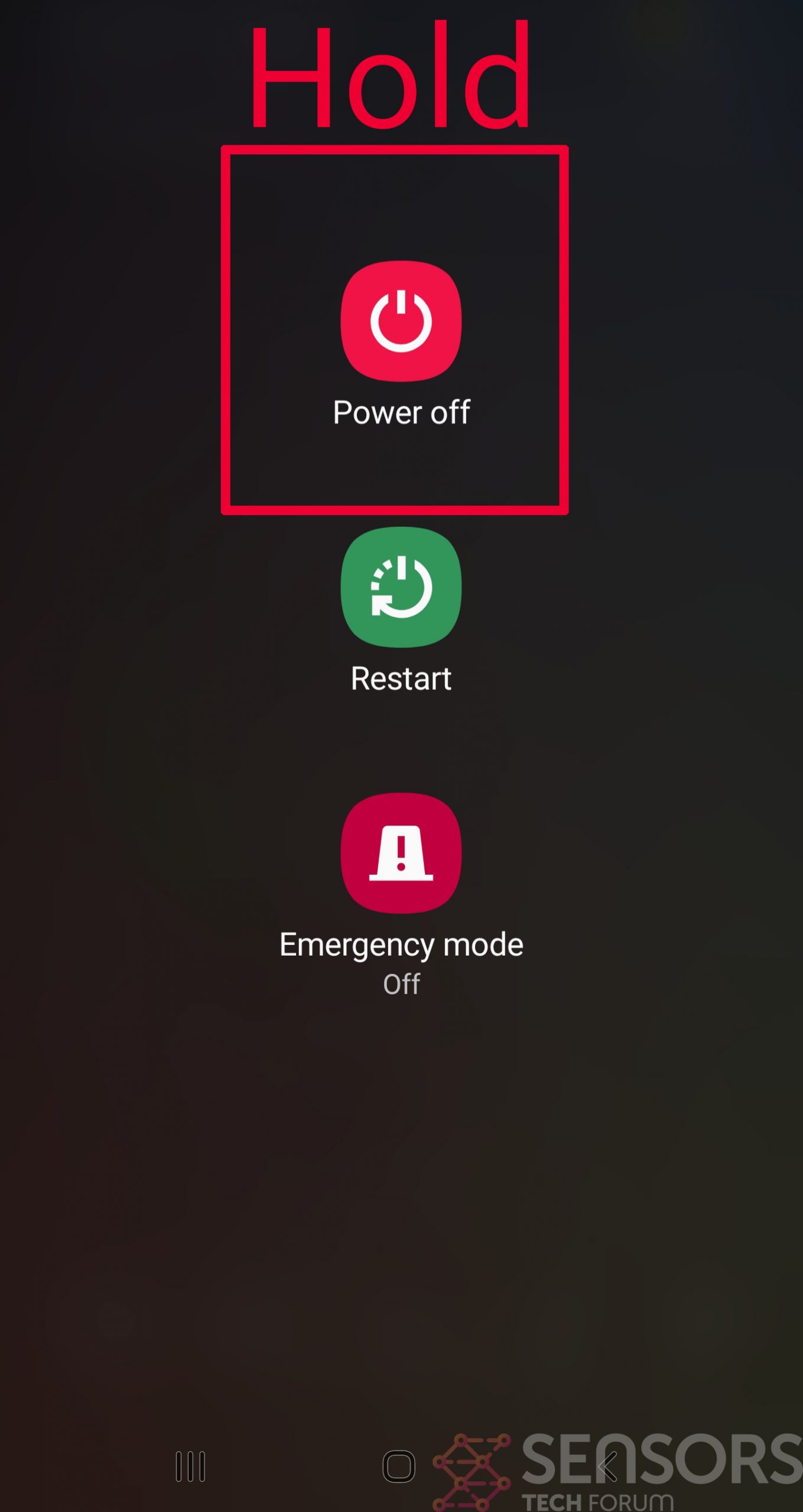

Schritt 1: Schalten Sie Ihr Telefon einige Zeit, um zu gewinnen

Ausschalten des Telefons kann durch Drücken und Halten seiner Power-Taste und wählt Abschaltung erfolgen.

Im Falle, dass das Virus können Sie dies nicht tun, Sie können auch versuchen, den Akku zu entfernen.

Falls Ihr Akku nicht entfernbar ist, Sie können versuchen, es so schnell wie möglich ablaufen, wenn Sie immer noch die Kontrolle über sie haben.

Notizen: So haben Sie Zeit zu sehen, wie schlimm die Situation ist, und Ihre SIM-Karte sicher herausnehmen zu können, ohne die Zahlen in ihn löschen. Wenn das Virus auf Ihrem Computer, es ist espeically gefährlich, die SIM-Karte dort zu halten.

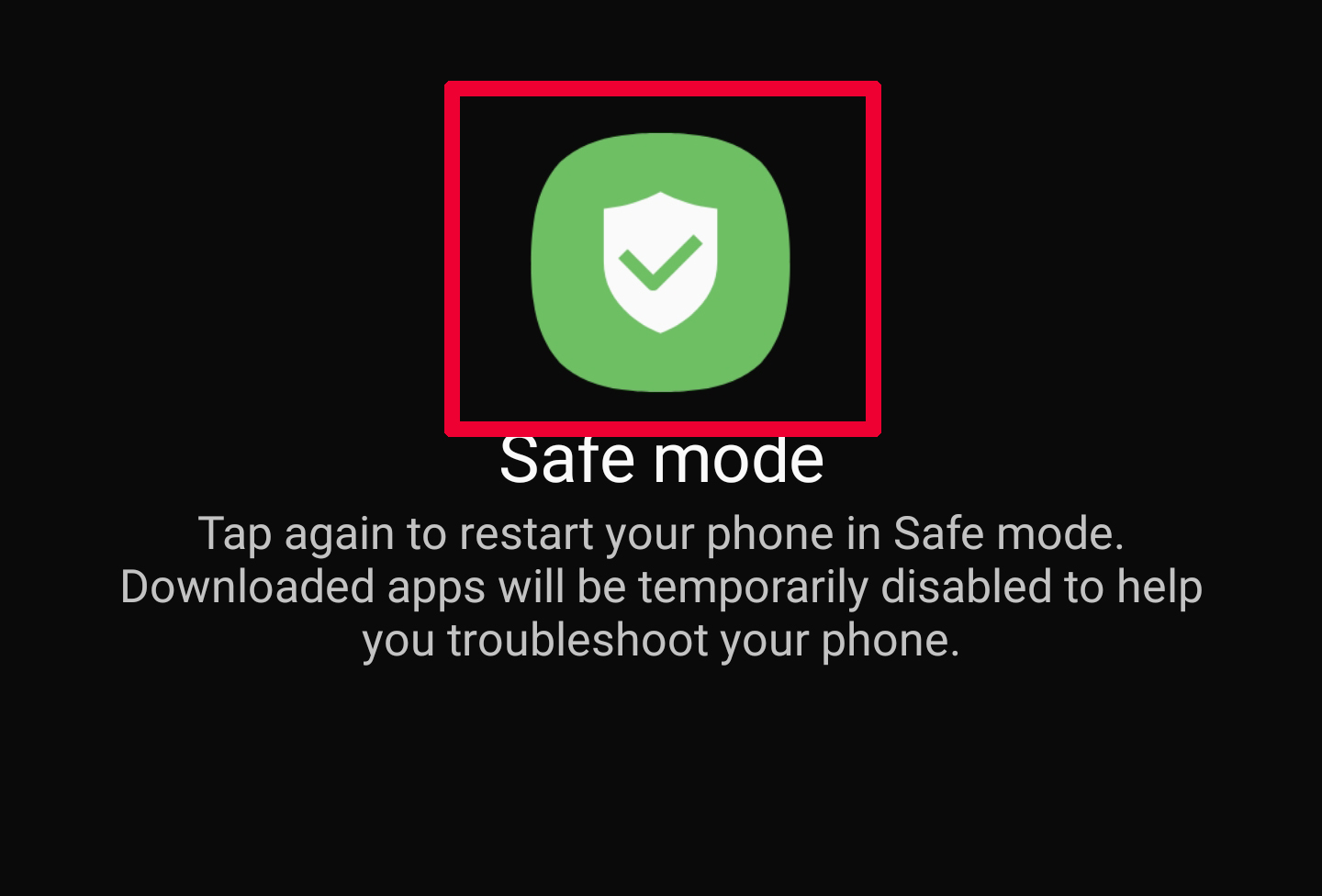

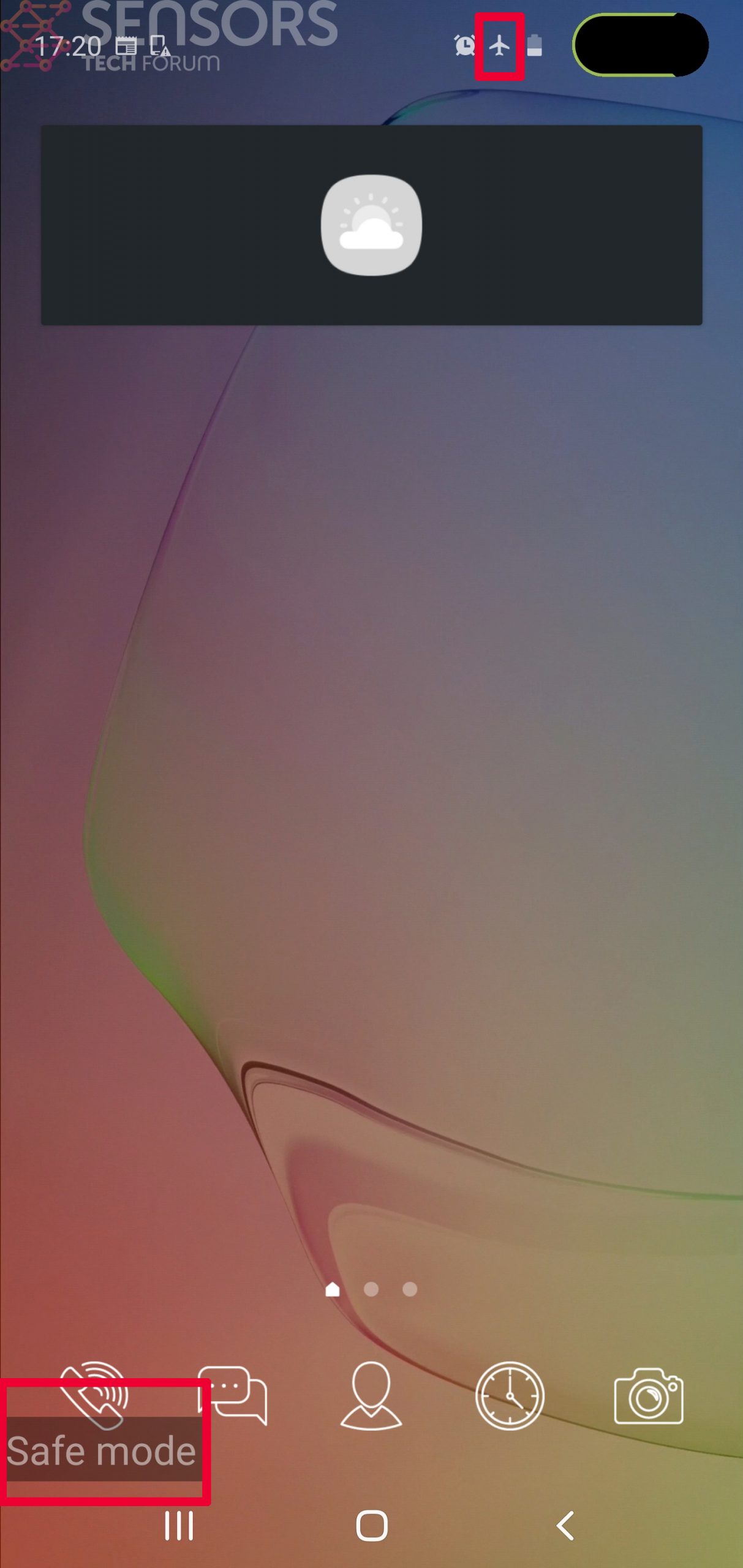

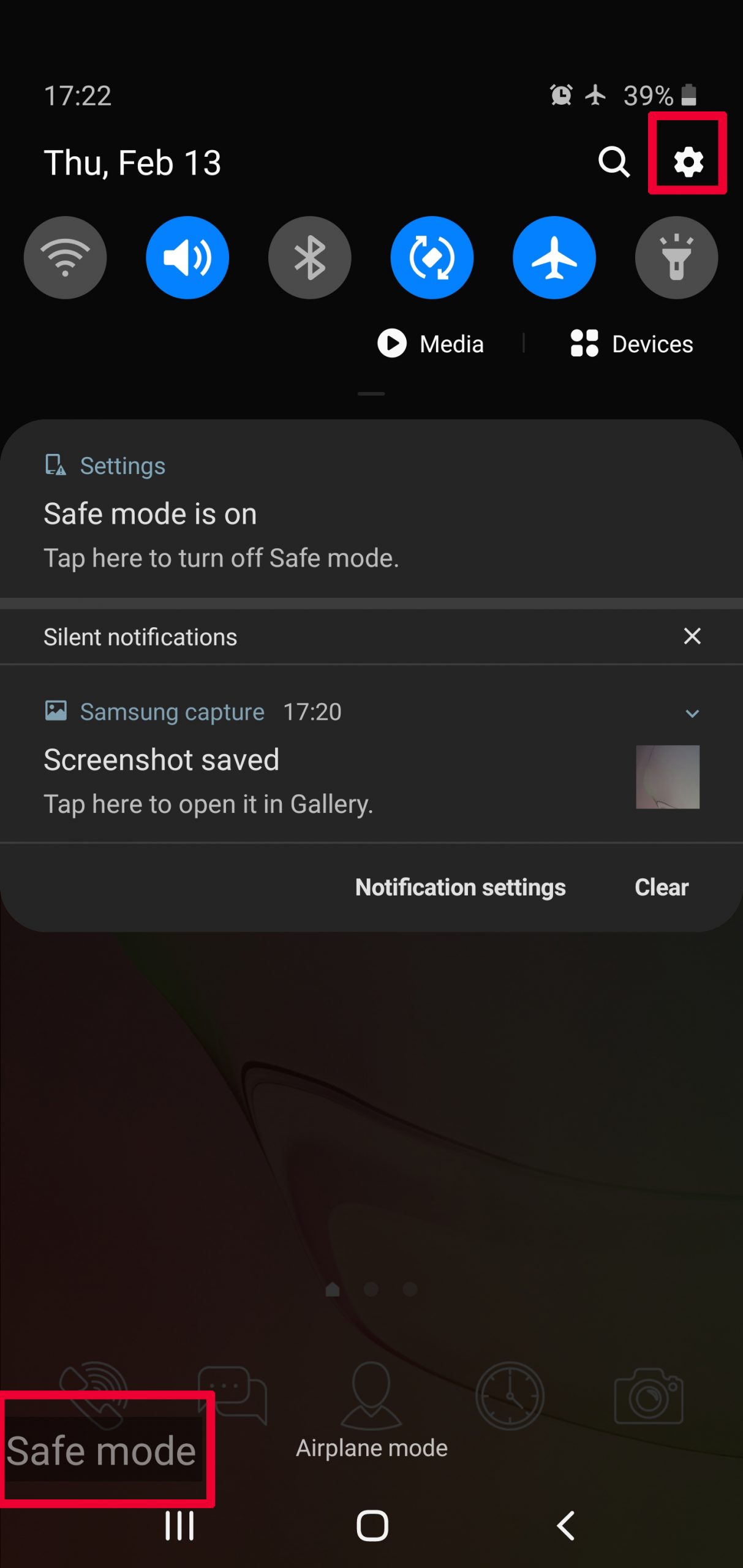

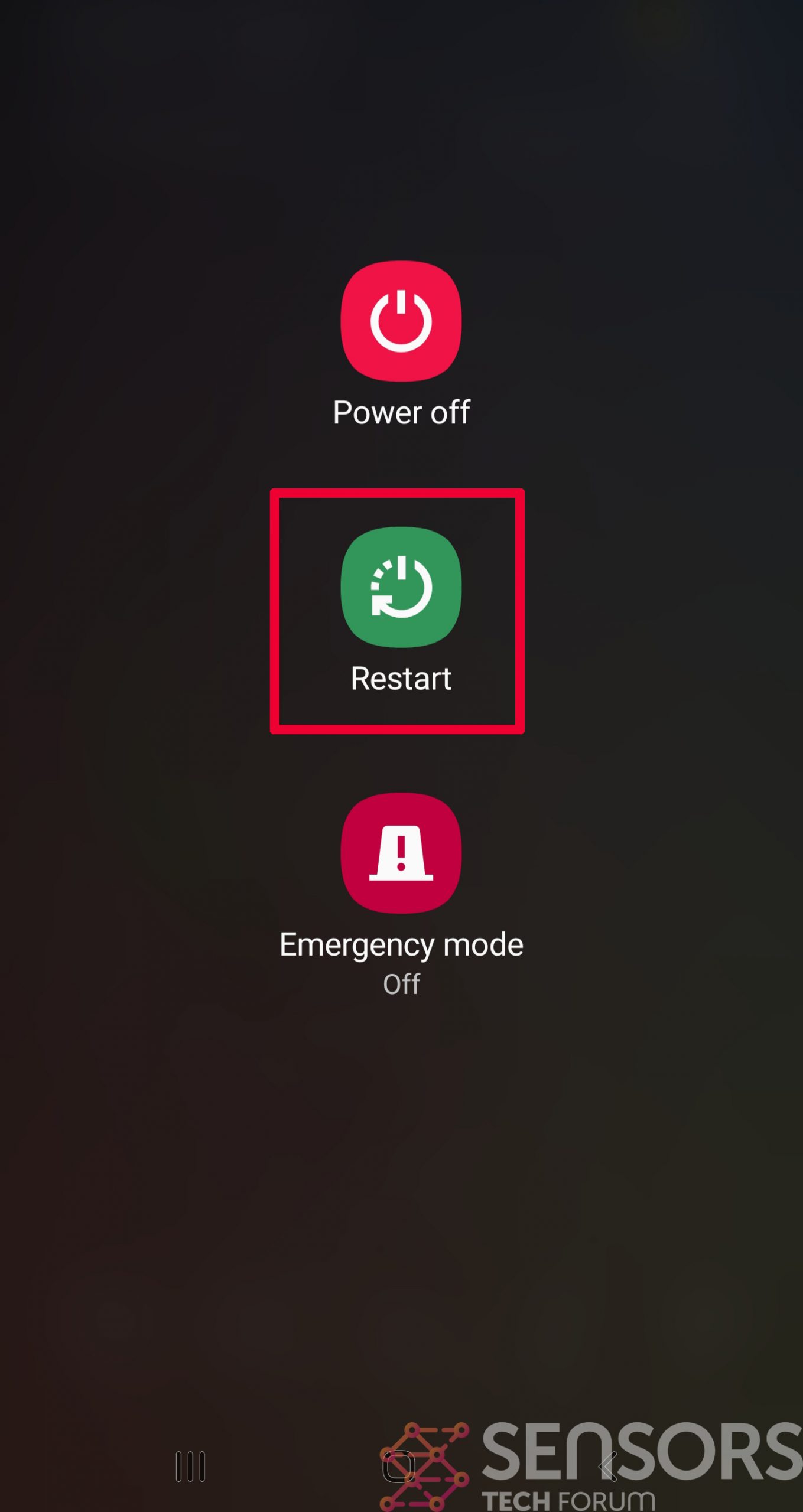

Schritt 2: Schalten Sie den abgesicherten Modus von Ihrem Android-Gerät.

Für die meisten Android-Geräte, In dem abgesicherten Modus Umschalten ist die gleiche. Seine indem Sie die folgenden Mini-Schritten:

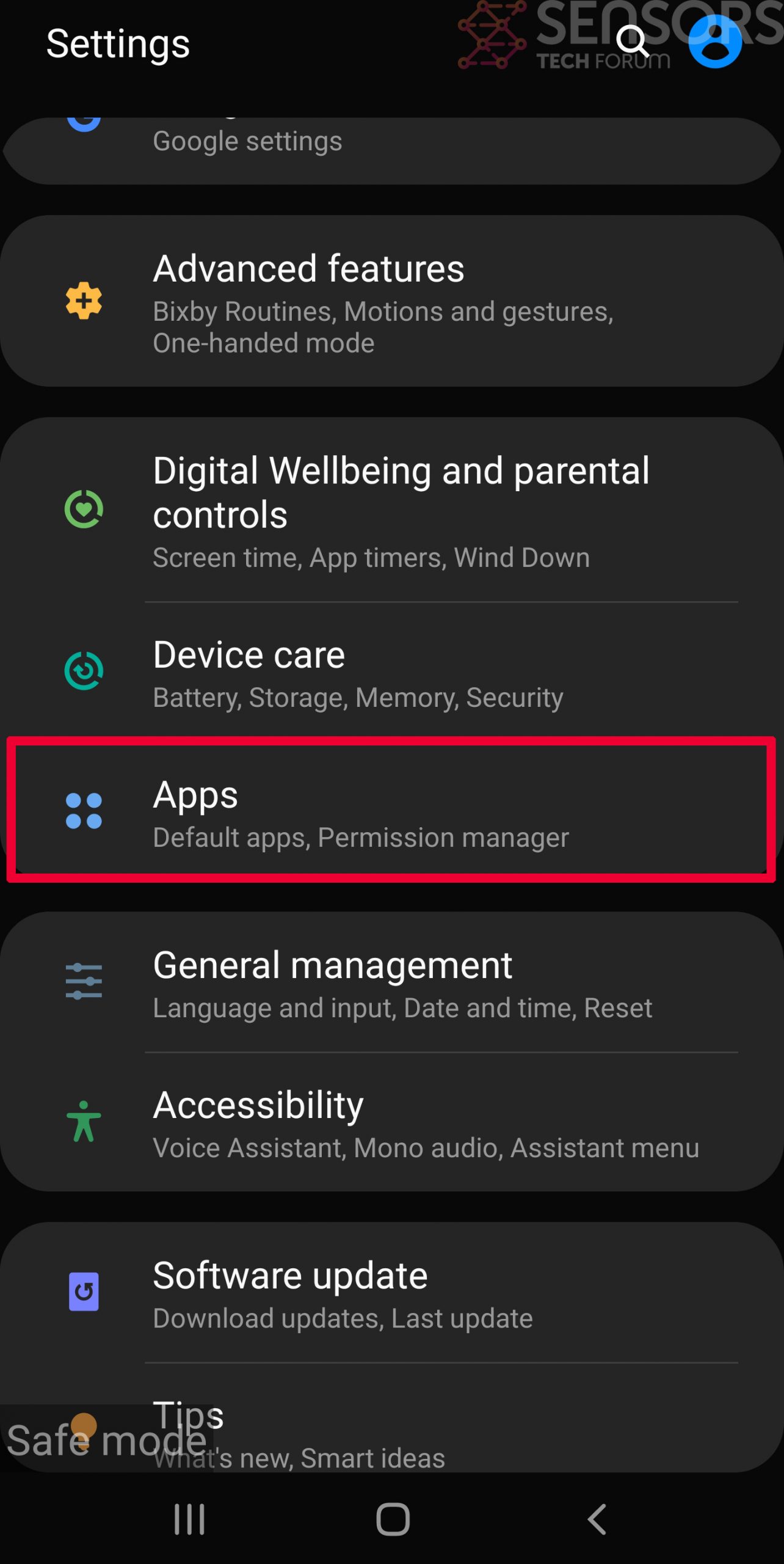

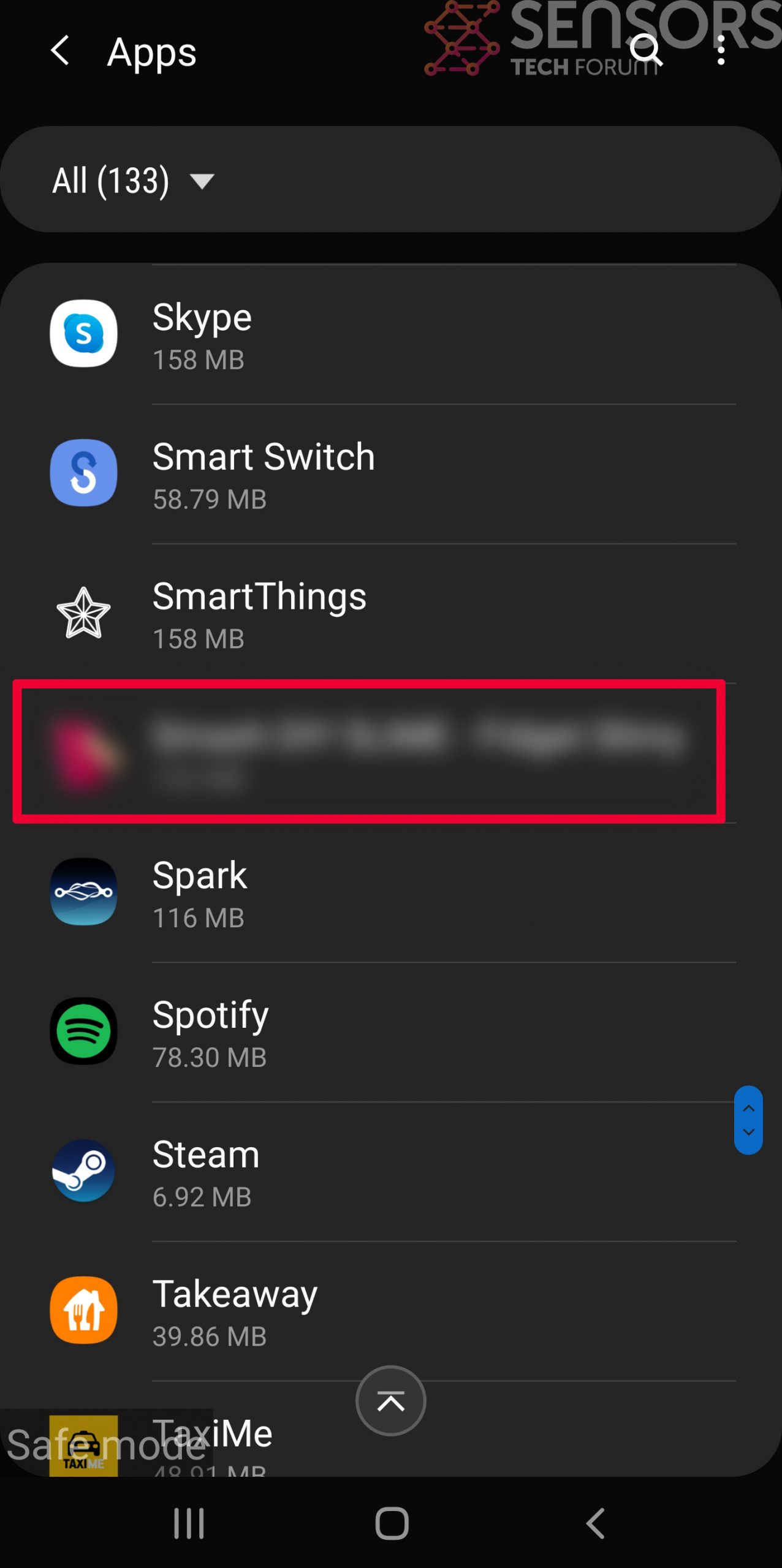

Schritt 3: Beseitigen Sie die App, dass Ihr Glaube das Virus ist

Normalerweise Android Viren erhalten in Form von Anwendungen maskiert. Zur Beseitigung Apps, gehen Sie wie folgt Mini-Schritte:

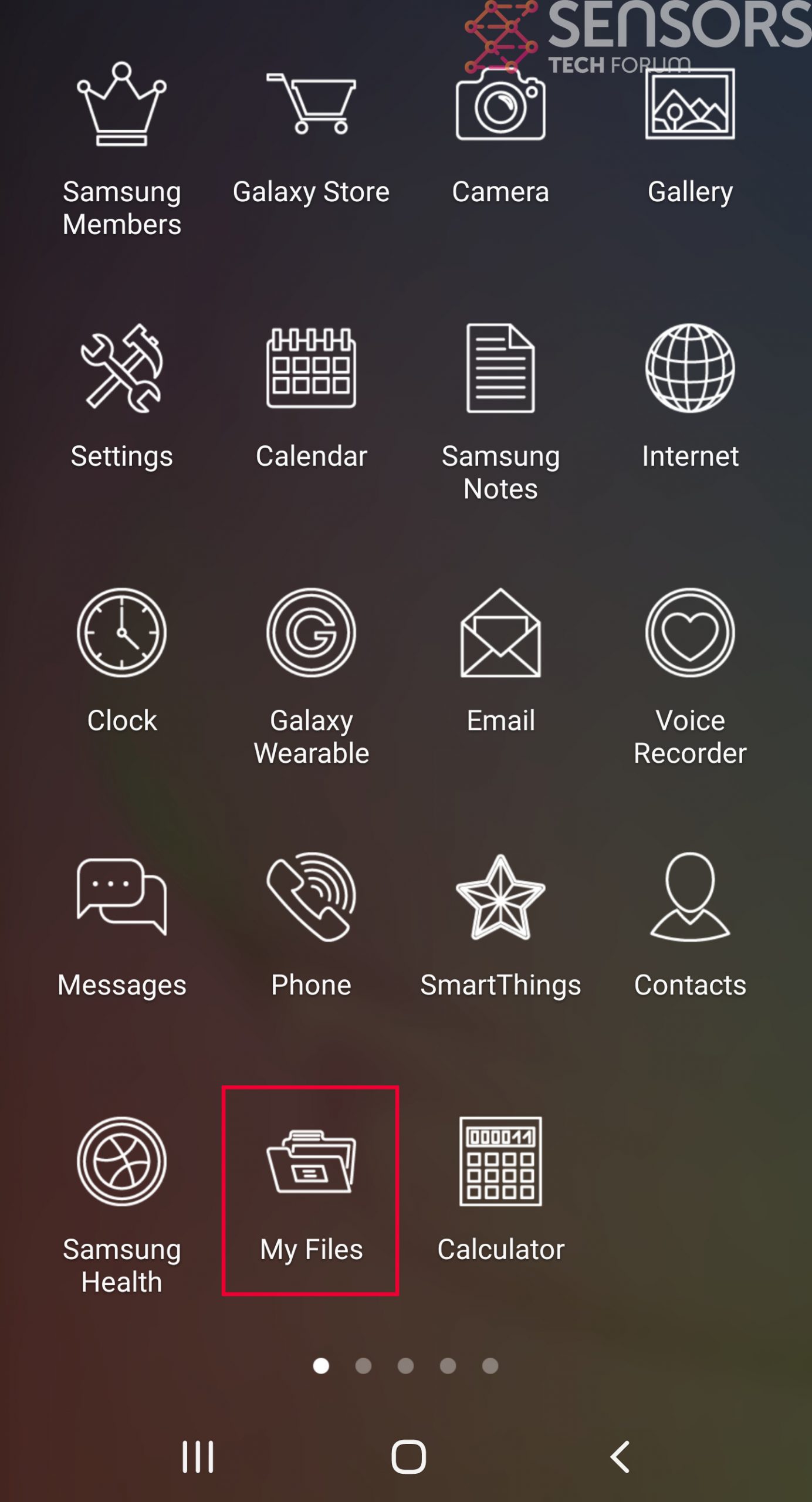

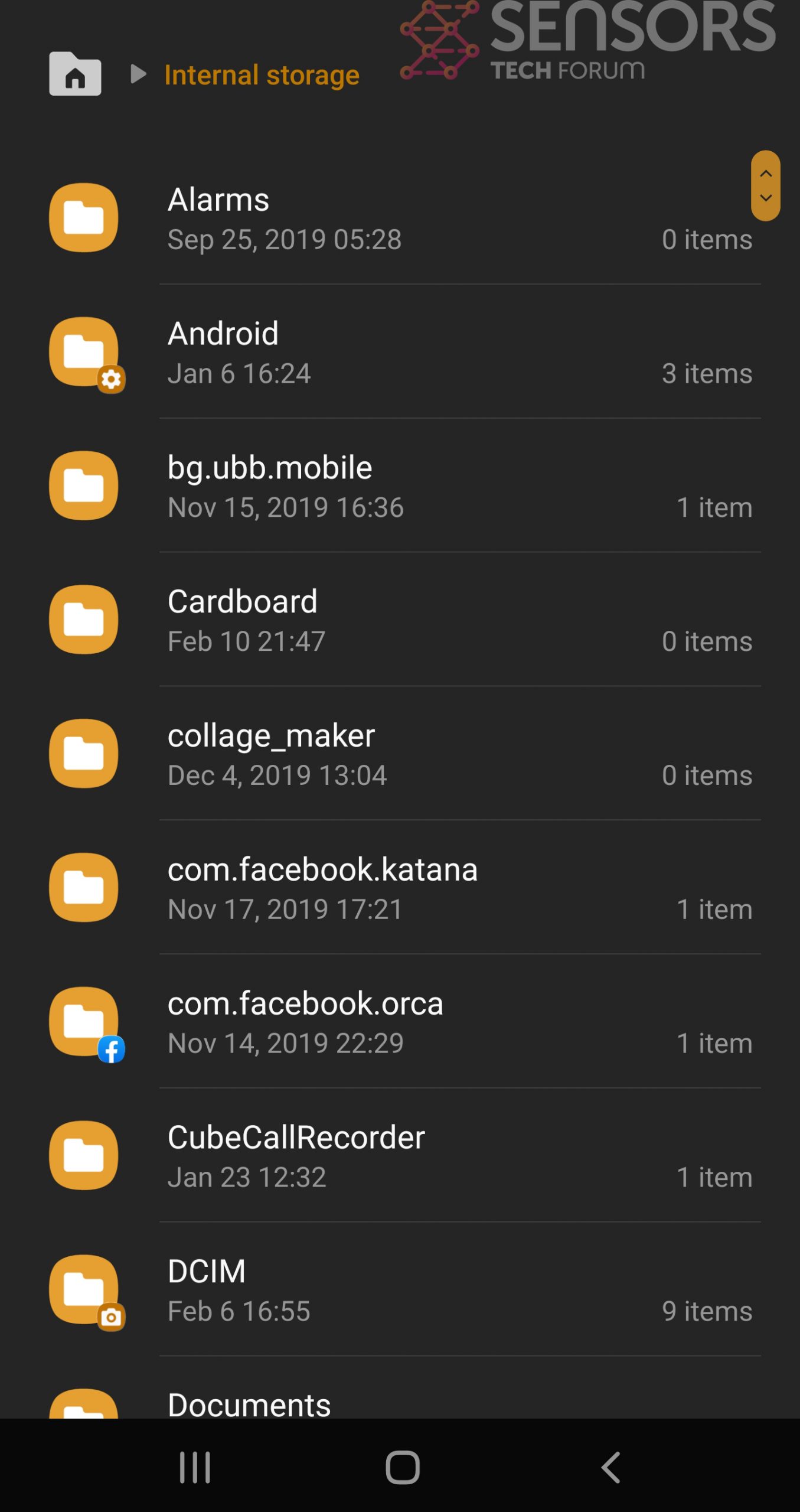

Schritt 4: Finden Sie versteckte Virus-Dateien auf Ihrem Android-Telefon und entfernen Sie sie

Suchen Sie einfach den Virus und halten Sie die Virendatei gedrückt, um sie zu löschen.