Se crea el siguiente material para dar a conocer la organización de seguridad cibernética y proporcionar asesoramiento protección adecuada contra las amenazas ransomware.

Se crea el siguiente material para dar a conocer la organización de seguridad cibernética y proporcionar asesoramiento protección adecuada contra las amenazas ransomware.

Desde ransomware ha pasado de ser una idea al azar a un negocio de millones de dólares y la mayoría de los ataques se llevan a cabo contra las organizaciones, hemos decidido a la investigación en el campo y llevar varias ideas interesantes sobre cómo proteger adecuadamente a las organizaciones y qué sistemas son necesarios para llevar a cabo esta. Durante la investigación, hemos tropezado con varias presentaciones muy interesantes y topologías de red, que nos ayudan a entender mejor cómo se distribuye el ransomware y cómo se dirige a organizaciones.

La investigación

Una interesante presentación, que nos topamos durante la investigación fue la presentación acerca de la seguridad en la asistencia sanitaria en el Instituto de Cumplimiento de la salud

Ahora, uno podría preguntar, ¿Por qué centrarse en la seguridad cibernética de la salud. Hay una muy buena razón para hacer esto, y es porque la salud es el sector donde más de 80% de los ataques se llevan a cabo, principalmente debido a los fondos de vertido en el sector y la capacidad de pagar el rescate. Y es muy eficaz también; la mayoría de las instituciones de salud han pagado un rescate para recuperar datos importantes de vuelta.

Y dado que el sector de la salud está cambiando y la implementación de más y más tecnología en ella, y aún más aparatos IO, es importante que un administrador de red para construir una red adecuada, que le ayudará a responder adecuadamente al rápido ritmo del mundo actual.

La amenaza

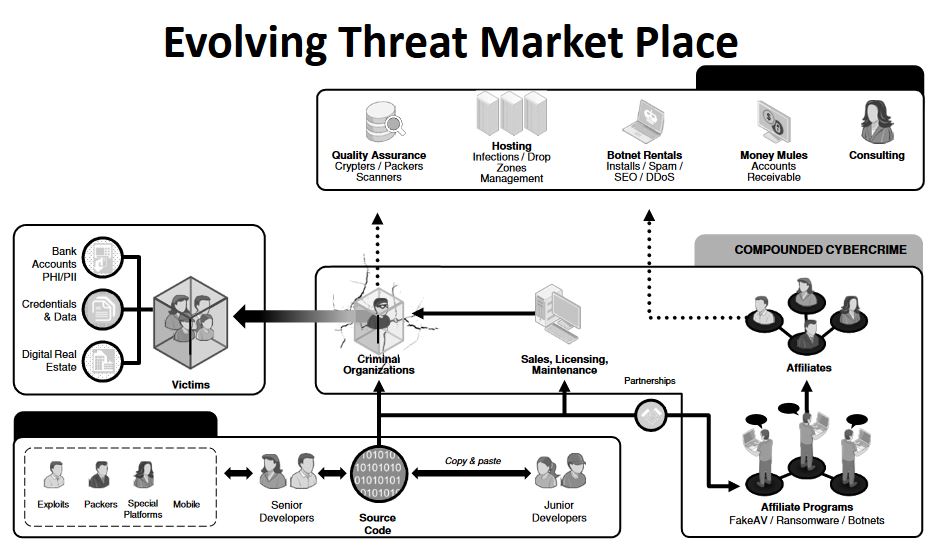

Cuando echamos un vistazo a un promedio 21st del siglo ransomware que no tomará mucho tiempo para entenderlo. La mayoría de las amenazas simplistas suelen ser adquiridos en el mercado subterráneo, y que incluso tienen licencia y soporte junto a ellos, lo que significa que no hace falta ser explícitos habilidades para dominar el uso y virus ransomware. Fundamentalmente, si tuviéramos que dividir el proceso de infección ransomware en varias fases diferentes, ya que los investigadores de la HCI han hecho, acabaríamos con cuatro áreas principales de control de:

- El proceso de infección y Distribución.

- El virus en sí mismo y es de gestión.

- El cifrado utilizado.

- El pago de un rescate.

Fuente de la imagen: Instituto de Cumplimiento de la salud (Beckie Smith)

Fuente de la imagen: Instituto de Cumplimiento de la salud (Beckie Smith)

Cuando hablamos de infección y distribución, tenemos que darnos cuenta de que es una de las áreas más importantes en las que la mayor parte de la energía es lanzada por los cibercriminales. Esto es principalmente porque ransomware está creciendo rápidamente y el mercado en busca de virus, incluso se ha convertido en altamente competitivo, y todo el mundo está luchando sobre quién tiene las mejores herramientas para el trabajo. Las herramientas más conocidas para la infección son los que garantizan éxito de la infección a tener lugar. Estos son los llamados cryptors, empacadores, escáneres y otras herramientas que aseguren la ofuscación. organizaciones ciber-criminales ponen estas herramientas como una prioridad para ellos, e invierten mucho en esas herramientas, similar a cómo una empresa invertiría en Encontrando errores en su software, por ejemplo. Y mientras la infección es la clave, También es importante hablar de la difusión de los archivos maliciosos que causan la infección. Aquí es donde las organizaciones de ciberdelincuentes a menudo recurren a los socios si ellos no tienen los recursos para este. Estos socios son por lo general los hackers de sombrero negro con una amplia experiencia en el campo y una gran cantidad de recursos. Estos recursos son redes de bots, herramientas DDoS, y hardware, increíblemente enormes bases de datos de direcciones de correo electrónico falsas, herramientas SEO negro y muchas otras herramientas que pueden hacer que un archivo .exe sencilla famosa en cuestión de horas. Y entonces, está la cuestión de la sede de los sitios de distribución, también conocido como los servidores C2 que generalmente son anónimos y probados antes de ejecutar el virus real. Estos anfitriones son fantasmas con una vida muy corta, especialmente si son sitios de distribución que contienen la carga útil. Así que esto lo resume todo cuando se trata de la distribución y la infección.

Cuando discutimos los archivos de virus y su gestión, todo se reduce a los programadores. Tales son por lo general las personas que estaban subestimados o que han decidido hacer un dinero extra por medio de su conjunto de habilidades de programación. Estos desarrolladores a crear el código fuente de una infección ransomware y publicar el virus en venta, por lo general en la web profunda. Algunas organizaciones de ciberdelincuentes, sin embargo, pueden tener sus desarrolladores que hacen el trabajo, en lugar de correr el riesgo de comprar un código de otras personas, que no se puede confiar. En cualquier caso es, el virus debe ser programado bien y adecuado para hacer una declaración que ha infectado al usuario. Además, muchos cibercriminales valoran la capacidad de modificar el virus en sí - fondo de pantalla personalizado, herramientas anti-VM, herramientas que cambian las extensiones, nombres de archivo, costumbre nota de rescate, etc. Algunos virus ransomware que se venden en línea incluso fueron reportados a ofrecer servicios de alojamiento para los sitios web de mando y control, donde un panel de administrador con todos los ordenadores infectados se ve.

Y cuando hablamos de paneles administrativos y controlar el proceso de infección, tenemos que discutir el pago y control de ganancia. Las organizaciones de ciberdelincuentes suelen utilizar correos electrónicos anónimos o páginas web basadas en Tor anónimos en que la víctima puede comunicarse con ellos porque la atención al cliente es muy importante. Si son atacados organizaciones, es importante que la cantidad conocida rescate es significativamente mayor.

El ataque

Para el ataque a una organización específica, por ejemplo, hospital para llevar a cabo, los delincuentes serían primero hacer una investigación acerca de la organización que están a punto de golpear. Se inspeccionará la red e incluso infiltrarse en parte para ver cuál es su topología. A continuación, se pondrán en contacto los desarrolladores y los afiliados que les proporcione los ofuscadores y herramientas adecuadas para el software específico de la propia organización. Por ejemplo, si los ordenadores en el hospital tienen una versión actualizada de Windows 10 con protección anti-malware avanzado, los atacantes elegirían ofuscación, que oculta el virus del aprendizaje automático mediante la inyección de código en el proceso rundll32.exe legítima, al igual que la última CERBER ransomware cadena está haciendo.

Entonces, los atacantes se iniciará el proceso de entrega, y si algunos de los ordenadores en las organizaciones ya se han corrompido, van a utilizar y difundir que botnet u otro malware intermediario. Otro método es si hackear un correo electrónico de un usuario de la organización, por ejemplo, un alto directivo y enviar un correo electrónico masivo de correo no deseado que contiene el archivo de la infección como un archivo adjunto. Esta técnica es muy eficaz, y algunos atacantes incluso se han reportado a utilizar correos electrónicos falsificados que fueron enmascarados extremadamente bien y no pueden ser diferenciado de los originales.

La siguiente fase es simplemente esperar a que la infección a suceder y un perfil bajo, mientras que están controlando el proceso y esperar a que el pago se haga. A partir de ahí varias cuentas “mulas de dinero” se utilizan por lo general en una sofisticada red de cuentas en línea criptomoneda que luego se pagan a múltiples carteras de afiliados. Entonces, pago de sumas suelen ser lavados a través de un servicio de mezcla BitCoin que oculta por completo los fondos y luego les paga a los autores de virus.

Cómo Fight Back?

Expertos con una amplia experiencia en líneas de investigación de malware que los administradores de red y profesionales de seguridad deben centrarse en estas cuatro fases clave cuando planean la protección de la organización:

La preparación de la gerencia de la defensa y el presupuesto

Esta fase incluye la manipulación de las inversiones para la seguridad cibernética y separar las actividades que deben llevarse a cabo para lograr a corto plazo(hardware, software, etc) y largo plazo(educación de los empleados) metas.

La detección de intrusiones y protección

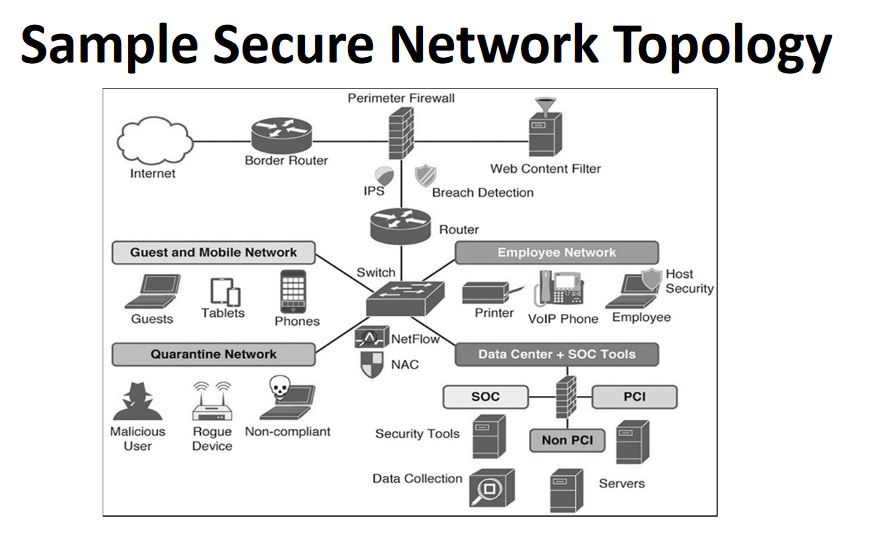

Esto muy probablemente es lo que es el área de la mayor importancia, de acuerdo con los investigadores del Instituto. Incluye la construcción de la red a la derecha con la seguridad cibernética en cuenta. Fundamentalmente, estas redes deben centrarse en la separación completa de los empleados de los usuarios invitados e incluso la creación de un tercer grupo de dispositivos como se muestra en la topología creada por los investigadores por debajo:

Fuente: Cumplimiento de la salud Instute

Fuente: Cumplimiento de la salud Instute

Como es visible desde arriba, NAC (Network Admission Control) se ha utilizado en combinación con la característica de NetFlow. La NAC se utiliza sobre todo porque restringe múltiples recursos de la red en base a un criterio y políticas de red pre-configurados. Si estas políticas no pueden ser recibidos por un dispositivo, la NAC no lo deja aún más en cualquiera de las otras redes y lo deja en cuarentena una con permisos bajos de todos. El función NetFlow se utiliza para recoger el tráfico de esos dispositivos ya que entra y sale del dispositivo principal (ex. el interruptor). También tiene el llamado análisis de aplicación que ve lo que pasa datos y hace esto se comportan de datos de manera intrusiva.

Y además de estas características, también puede haber otros múltiples capas de protección añadido a lo largo de toda la red, no sólo la cuarentena. Lo más recomendable es añadir protección para cada generación de sub-red alrededor del dispositivo controlador principal y separar las redes tanto como sea posible, manteniendo interconectadas pero limitado sólo a las cuentas administrativas.

Respuesta amenaza

Esta es el área donde la infección ya es inevitable. En general, organizaciones con una protección adecuada tienen protocolos que a menudo se cambian con respecto a la forma en que reaccionan al tratarse de ataque y que lo hacen contactos. De acuerdo con los investigadores de HCI, estos protocolos pueden incluir varios procesos clave:

- Correlación de datos.

- Una colección de registros de los dispositivos.

- Informes de la intrusión y daños.

- Tener una adecuada base de conocimientos para buscar información en.

- Tener la base de datos adecuada amenaza.

- La investigación de la amenaza y el desarrollo basado en el escenario.

En general, esto no es algo que el administrador de red promedio es capaz de conocer. Sin embargo, si un equipo se utiliza la cual se compone de diferentes especialistas en diferentes campos para investigar la situación, el tiempo para manejar la amenaza disminuiría rápidamente. Sin embargo, los administradores tienen que ser entrenados en cómo realizar la primera respuesta cuando hay una amenaza, y por esta, protocolos por parte de organizaciones de seguridad son necesarias para implementar, que deben ser incluidos en la fase de preparación de la inversión.

recuperación amenaza

Este último aspecto del sistema incluye la aplicación como del aprendizaje a partir de la amenaza, no sólo para recuperar como tradicionalmente, pero de una manera mejorada y actualizada para evitar futuras intrusiones de este tipo a suceder. Se trata de analizar los datos agregados de la amenaza y la aplicación de los aspectos clave sobre cómo se llevó a cabo la infección amenaza. Se puede asegurar la adecuada configuración de la red de la mejor manera posible para minimizar el riesgo futuro.

La línea de fondo

Como conclusión, el enfoque en la organización de la seguridad cibernética ha costado una fortuna el último par de años. Y la mayoría de los ataques realizados por ransomware estaban en sistemas que no se ha hecho copia correctamente y asegurado. Esta es la razón por la que es muy recomendable no sólo para verlo como una inversión, sino supervisar todos los procesos desde adentro hacia afuera y la investigación y probar los cambios continuamente. Por supuesto, esto no significa que vaya a crear una 100% ransomware sistema a prueba, pero dará lugar a un sistema de seguridad que va a reprimir las amenazas más sofisticadas por ahí.

Y además, como una esfera de TI, ciberseguridad se está moviendo a un nuevo nivel de gestión de datos y seguridad de dispositivos - Internet de las Cosas. Ya hemos visto a muchos dispositivos IO que fueron cortados, Las redes de bots y con la IO como Mirai, creemos que el enfoque de los expertos se debe centrar en el manejo de los dispositivos móviles y la IO más a menudo, a continuación, sólo la centralización de la seguridad de los dispositivos grandes, como switches multicapa, enrutadores, firewalls y otros.