Il ya une croyance que les utilisateurs de Mac ne sont pas sensibles aux logiciels malveillants. Bien, Il y avait une croyance ... Une vaste recherche sur les malware Mac révèle que 2015 a été la pire jusqu'à présent en termes de sécurité. Le tout nouveau rapport sur le sujet a été publié récemment par la société de sécurité informatique Bit9 + L'équipe de recherche de la menace Noir de carbone.

Il a pris l'équipe 10 semaines pour recueillir et analyser les données, nécessaire pour un tel papier. Au cours de cette période, les chercheurs ont analysé plus de 1,400 OS X uniques échantillons de logiciels malveillants. La seule conclusion est venue naturellement - en 2015, le courant de logiciels malveillants vers Mac est très forte et dévastatrice. Leur rapport est surnommé «2015: La Prolific Année plus dans l'histoire pour OS X Malware '. Les efforts de recherche de l'équipe peuvent avoir tout simplement craqué l'illusion que les Mac sont à l'abri des hacks en comparaison avec les ordinateurs exécutant le système d'exploitation Windows.

Qu'est-ce que Soulignez la recherche sur?

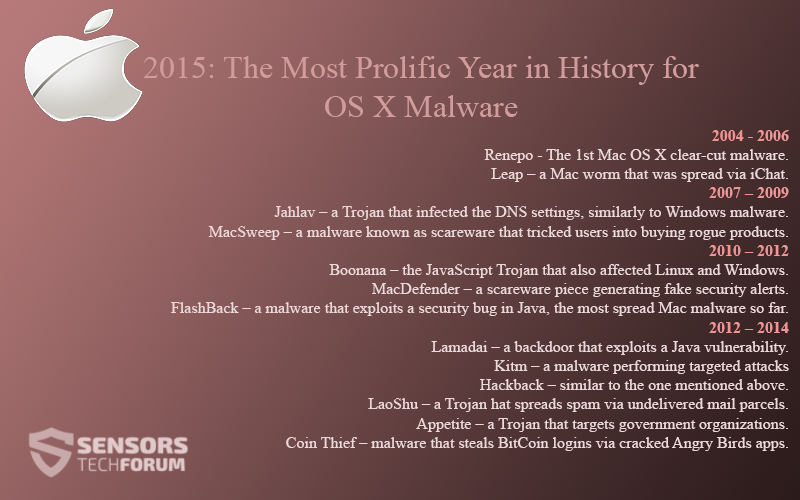

L'équipe a observé de près les vulnérabilités dans OS X, et les morceaux de logiciels malveillants qui ont profité d'entre eux. Ils ont également recueilli des échantillons. Un bon exemple est le XcodeGhost. Les outils de XcodeGhost mettre en œuvre des composants malveillants dans les applications créées avec Xcode. En outre, il a été récemment rapporté que OS X El Capitan - la version majeure douzième OS X, lancé en Septembre - contient des failles de sécurité graves dans le Gatekeeper et caractéristiques Porte-clés. Pour prouver leur point, l'équipe a créé une chronologie de malware Mac, qui ressemble à ce que:

2004 – 2006

- Renepo – Le 1er Mac OS X malware claire.

- Leap - un ver Mac qui a été propagé par iChat.

2007 - 2009

- Jahlav - un cheval de Troie qui a infecté les paramètres DNS, similaire à Windows des logiciels malveillants.

- MacSweep - un malware connu comme scareware qui a dupé les utilisateurs à acheter des produits de voyous.

2010 - 2012

- Boonana - le cheval de Troie JavaScript qui a également affecté Linux et Windows.

- MacDefender - un morceau de scareware générer fausses alertes de sécurité.

- FlashBack - un malware qui exploite un bug de sécurité dans Java, le malware Mac la plus répandue à ce jour.

2012 - 2014

- Lamadai - une porte dérobée qui exploite une vulnérabilité Java.

- GCIT - Une exécution de logiciels malveillants attaques ciblées.

- Hackback - semblable à celui mentionné ci-dessus.

- Laoshu - un chapeau de Troie se propage via le spam colis postaux non livrés.

- Appetite - un cheval de Troie qui cible les organismes gouvernementaux.

- Coin Thief - malware qui vole logins Bitcoin via fissurés Angry Birds applications.

Comment les chercheurs expliquent l'absorption sous Mac Malware? Voici une très bonne justification:

“Cette hausse de Mac OS X malware vient après plusieurs années d'OS X rapide du marché des gains de parts, avec 16.4 pour cent du marché en cours d'exécution maintenant OS X, y compris l'expansion du déploiement dans l'entreprise. Cela représente une croissance attaque surface pour les données sensibles, comme 45 pour cent des entreprises offrent maintenant Mac comme une option à leurs employés.”

Expliqué Mac Malware Comportement

Comme nous l'avons déjà dit, l'analyse a été basée sur plus 1,400 échantillons, sources ouvertes, et la réponse aux incidents engagements. Pour évaluer les menaces Mac, les chercheurs ne peuvent pas utiliser des outils communs de Windows d'analyse des logiciels malveillants. Pour sauter cet obstacle, le Bit9 + équipe de carbone utilisé un certain nombre d'outils personnalisés et préconfigurés tels que fs_usage, dtrace, et opensnoop.

Ils ont utilisé les outils et machines spéciales créées pour l'analyse dynamique, qui ont été exécutés avec le custom-built Carbon Black sandbox. Merci à ces approches, l'équipe des actions communes identifiées avec succès réalisées par Mac logiciels malveillants comme les créations de fichiers et les communications réseau, commande d'observer & infrastructure de contrôle et d'objets qui faisaient partie de l'exécution du malware.

OS X Malware Utilise des fonctionnalités telles que LauchDaemons / LaunchAgents

Les autres caractéristiques à effet de levier comprennent des éléments de connexion et des plugins de navigateur. Une autre découverte qui a été faite est que Mac logiciels malveillants réside dans les mécanismes de persistance pris en charge "userland" et, au lieu de tenter de résider dans 'kernel-land »en écrivant des extensions de noyau personnalisé.

Une autre révélation curieuse faite par les chercheurs était que l'adaptation Unix / Lunux de logiciels malveillants auprès OS X n'a pas été observé, pas au point qu'ils attendaient. Il était donc logique de penser ces adaptations dues aux racines de OS X dans FreeBSD. malware de type Unix porté à OS X n'a pas été suivi dans l'analyse de 10 semaines.

Jetez un oeil à l'ensemble Bit9 + rapport Carbon Black .