Serpent Ransomware a été découvert par MalwareHunterTeam la semaine dernière qui a partagé avec Vitali Kremez pour désosser et en savoir plus sur l'infection.

Serpent Ransomware a été découvert par MalwareHunterTeam la semaine dernière qui a partagé avec Vitali Kremez pour désosser et en savoir plus sur l'infection.

Un nouveau ransomware a été récemment découvert par chercheurs MalwareHunterTeam. Serpent Surnommé ransomware, la menace a été reverse engineering par Vitali Kremez. Grâce à lui, maintenant plus de détails sont disponibles à propos de Snake, qui est considéré comme un type ciblé de ransomware déployée contre les organisations et les entreprises.

Menace Résumé

| Nom | serpent ransomware |

| Extension de fichier | Une chaîne de 5 caractères à l'extension de chaque fichier. |

| Type | Ransomware, Cryptovirus |

| Qu'Est-ce que c'est | Un ransomware qui cible spécifiquement les réseaux d'organisations. |

| Symptômes | fichiers spécifiques sont chiffrés. Dans chaque fichier crypté, le marqueur de fichier Ekans sera ajouté. |

| Note de rançon | Fix-Your-files.txt |

| Méthode de distribution | À l'heure actuelle inconnue |

| Enlèvement | Pour éliminer efficacement les actifs serpent ransomware infections virales, nous vous recommandons d'utiliser un outil anti-malware avancée. Télécharger

Malware Removal Tool

|

Expérience utilisateur | Rejoignez notre Forum pour discuter ransomware Serpent. |

| Outil de récupération de données | Windows Data Recovery Stellar Phoenix Avis! Ce produit numérise vos secteurs d'entraînement pour récupérer des fichiers perdus et il ne peut pas récupérer 100% des fichiers cryptés, mais seulement quelques-uns d'entre eux, en fonction de la situation et si oui ou non vous avez reformaté votre lecteur. |

De nouvelles informations concernant le ransomware Serpent est devenu disponible ce mois-ci. Selon une nouvelle analyse de l'échantillon qui a été publié ce mois-ci (Janvier 2020) Des informations plus détaillées sur les objectifs et le comportement présenté par le moteur. Les dernières versions du ransomware sont fortement brouillées et semblent être conçus spécifiquement pour abattre des réseaux entiers plutôt que des ordinateurs individuels. Les fichiers qui sont détectés Snake échantillons Ransomware semblent être configurés contre systèmes industriels.

Le virus Serpent comprend maintenant plusieurs fonctions avancées qui seront déclenchées une fois l'hôte est infecté. Parmi ceux-ci sont les fonctionnalités suivantes:

- Suppression des données - Le ransomware serpent a été trouvé supprimer tout trouvé des copies de fichiers Volume Shadow trouvés sur l'ordinateur contaminé. Cela rendra beaucoup plus difficile la récupération de données et peut entraver les opérations de restauration.

- Contrôle de processus - Le moteur de virus Serpent sera en mesure de scanner pour exécuter des processus de logiciel qui peut bloquer le ransomware - machines virtuelles, systèmes d'accès, outils de contrôle à distance, la gestion du réseau, logiciel anti-virus et etc.

- Sabotage - systèmes SCADA importants et d'autres logiciels de contrôle industriel seront arrêtés de courir. Lorsque cette étape est exécuté dans un environnement de production de travail, cela peut causer un gros problème général dans l'usine qui peut être étiqueté comme le sabotage industriel.

- contrôle de cryptage - Au cours du processus de cryptage ransomware les analystes ont découvert que le moteur ignorer les fichiers qui appartiennent au système d'exploitation. Ceci est intentionnel afin de ne pas corrompre les systèmes en cours d'exécution. Cela garantit que les dommages se fait approprié et que les utilisateurs des victimes seront Aable pour examiner le message de rançon posté.

Une enquête plus approfondie dans le groupe de piratage derrière le ransomware serpent révèle que les criminels peuvent être derrière d'autres attaques dangereuses et. On notera en particulier la possibilité qu'ils ont lancé une attaque avec un disque appelé essuie-glace ZeroCleare dans le passé. Ce fut une opération planifiée très sophistiquée et dévastatrices contre les organisations industrielles et de l'énergie dans la région du Moyen-Orient.

Pour plus d'informations au sujet de la menace est devenue disponible en Janvier 13 quand un autre rapport détaillé sur le serpent ransomware a été publié. L'aspect dangereux de cette menace particulière est que les dossiers des victimes seront chiffrés avec un algorithme de chiffrement d'entrée aléatoire - ce qui signifie que les données ne seront pas traitées avec un seul algorithme. La façon dont cela se fait est que le moteur principal enregistre les noms de fichiers et des répertoires originaux qui sont utilisés comme paramètres. Une chaîne spéciale est également inclus - chiffrement à clé publique est utilisée par le ransomware Serpent.

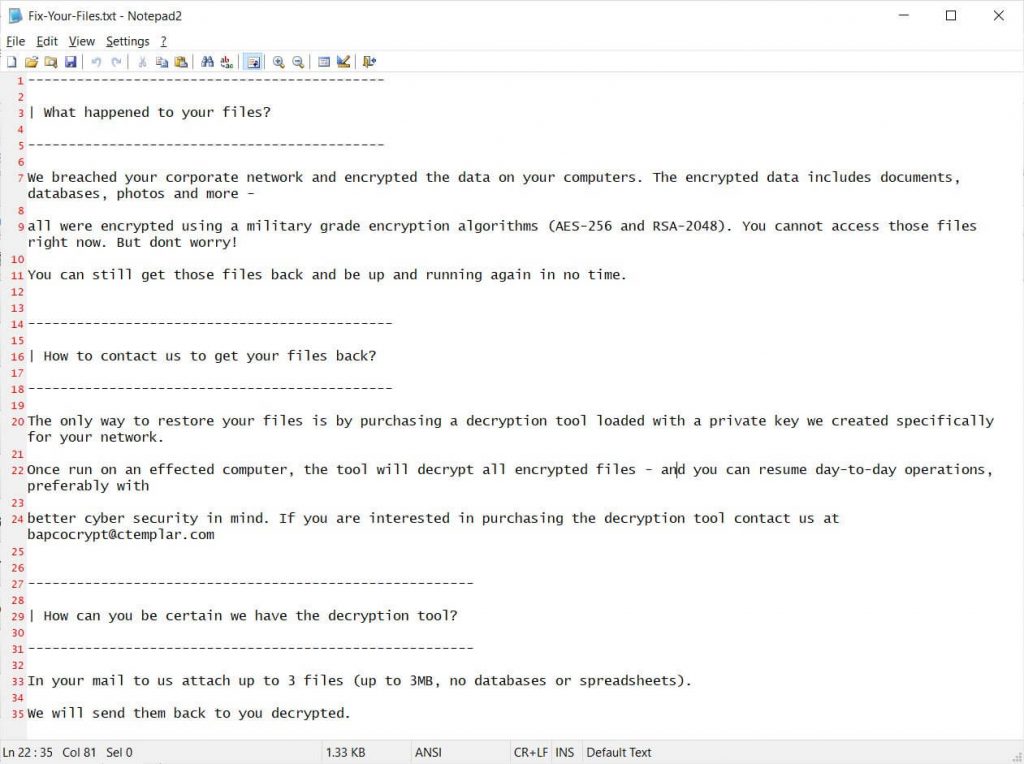

Les marqueurs sont ajoutés aux fichiers sous forme d'extensions - ensembles aléatoires de combinaisons de caractères sont placés sous forme d'extensions de fichiers. La demande de rançon générée par la version actuelle du virus est appelé *Fix-Your-files.txt qui commence par la ligne Qu'est-il arrivé à vos fichiers?.

serpent Ransomware – Analyse technique

L'analyse de Kremez indique que le ransomware est écrit dans la langue golang, et qu'il est fortement brouillées.

Le niveau d'obscurcissement de routine est beaucoup plus élevé que ce qui est habituellement vu dans ransomware déployé dans des attaques ciblées.

Lorsque l'infection ransomware Serpent est lancé, Ombre copies de volume seront retirés du système.

Puis, divers processus liés aux systèmes SCADA, machines virtuelles, systèmes de contrôle industriel, des outils de gestion à distance et des outils de gestion de réseau seront tués.

Après ces deux étapes sont terminées, le ransomware continuera avec le cryptage des données, mais il ignorera les fichiers situés dans les dossiers système Windows et certains fichiers système, comme:

windir

LecteurSystème

:\$Recycle.Bin

:\Données de programme

:\Utilisateurs All Users

:\Program Files

:\Paramètres locaux

:\Botte

:\Information de volume du system

:\La récupération

\Données d'application

Sur le chiffrement, le ransomware Snake ajouter une chaîne de 5 caractères à l'extension de chaque fichier. Par conséquent, un fichier nommé file.doc ressemblera à ceci après cryptage - file.docknfgT (penser est un exemple au hasard).

Dans chaque fichier crypté, le marqueur de fichier Ekans sera ajouté. Il est curieux de noter que Ekans est SERPENT écrit en sens inverse.

Les chercheurs disent que le ransomware prend plus de temps que d'habitude pour chiffrer les données ciblées. Cependant, car cela est une menace ciblée qui est exécutée chaque fois que l'attaquant décide, le temps ne sera sûrement pas beaucoup d'une question.

Une fois que le processus de cryptage est finalisé, Snake créer une note de rançon C:\Les utilisateurs Public Desktop, et il sera appelé Fix-Your-files.txt. La demande de rançon contient généralement des instructions pour contacter les cybercriminels pour obtenir des instructions de paiement. L'e-mail prévu contact est bapcocrypt@ctemplar.com mais l'e-mail peut changer dans les prochaines versions du ransomware.

C'est ce que la demande de rançon ressemble:

Voici ce que dit la note (parties de celui-ci):

Qu'est-il arrivé à vos fichiers?

Nous votre réseau d'entreprise a violé et crypté les données sur vos ordinateurs. Les données chiffrées comprend des documents, bases de données, photos et plus -

Tous ont été chiffrés à l'aide d'un algorithme de chiffrement de qualité militaire (AES-256 et RSA-2048). Vous ne pouvez pas accéder à ces fichiers en ce moment. Mais ne vous inquiétez pas!

Vous pouvez toujours obtenir ces fichiers en arrière et être opérationnel en un rien de temps.

Comment nous contacter pour obtenir vos fichiers?

La seule façon de restaurer vos fichiers est en achetant un outil de décryptage chargé avec une clé privée que nous avons créé spécialement pour votre réseau.

Retirer Serpent Ransomware

En terme de fichier décryptage, actuellement, en ce moment, il n'y a pas d'information si les fichiers cryptés par serpent Ransomware peuvent être déchiffrés sans les attaquants’ clé de déchiffrement. Par les regards de celui-, Le cryptage du ransomware est imbattable, bien que.

Même si, au moment de serpent ransomware vise les organisations, des campagnes à grande échelle contre les individus peuvent également être lancés. Si les symptômes de votre infection ransomware ressemblent le comportement de serpent ransomware, vous pouvez essayer de retirer le ransomware en suivant les instructions ci-dessous.