Het volgende materiaal wordt opgericht om het bewustzijn van de organisatie cyberveiligheid te verhogen en adequate bescherming bieden advies tegen ransomware bedreigingen.

Het volgende materiaal wordt opgericht om het bewustzijn van de organisatie cyberveiligheid te verhogen en adequate bescherming bieden advies tegen ransomware bedreigingen.

Sinds ransomware is uitgegroeid van een willekeurige idee om een miljoen dollar business en de meeste aanvallen worden uitgevoerd tegen organisaties, we hebben besloten om het onderzoek naar het veld en brengen een aantal interessante ideeën over hoe om adequaat te beschermen organisaties en welke systemen nodig zijn om dit te doen. Tijdens het onderzoek, we hebben struikelde in een aantal zeer interessante presentaties en netwerktopologiën die ons helpen beter te begrijpen hoe ransomware wordt verdeeld en hoe het is gericht op organisaties.

Het onderzoek

Een interessante presentatie die we stootten tijdens het onderzoek was de presentatie over cyberveiligheid in de gezondheidszorg aan de Healthcare Compliance Instituut

Nu, kan men zich afvragen, waarom zich te richten op de gezondheidszorg cybersecurity. Er is een zeer goede reden om dit te doen, en het is vanwege de gezondheidszorg is de sector waar meer dan 80% aanvallen worden uitgevoerd, vooral als gevolg van de fondsen gegoten in de sector en de mogelijkheid om het losgeld te betalen. En het is ook heel effectief; de meeste zorginstellingen hebben losgeld betaald aan belangrijke data terug te halen.

En gezien het feit dat de sector van de gezondheidszorg is aan het veranderen en de uitvoering steeds meer technologie erin, en zelfs meer ivd gadgets, Het is belangrijk voor een netwerkbeheerder om een adequaat netwerk dat hem zal helpen om adequaat te reageren op het snelle tempo van de hedendaagse wereld op te bouwen.

De bedreiging

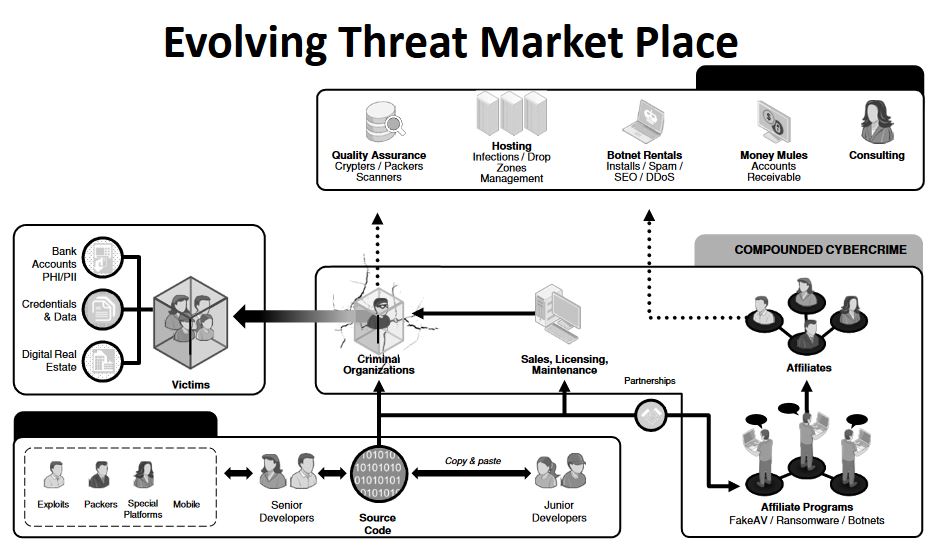

Wanneer we een kijkje nemen op een gemiddelde 21st-eeuwse ransomware het zal niet veel tijd te nemen om het te begrijpen. De meeste simplistische bedreigingen worden meestal gekocht in de ondergrondse markt, en ze hebben zelfs licentie en ondersteuning naast hen, wat betekent dat het niet expliciet vaardigheden te beheersen en het gebruik ransomware virussen neemt. In principe, Als we de ransomware infectieproces in meerdere verschillende fasen splitsen, als de onderzoekers van de HCI hebben gedaan, we zouden eindigen met vier belangrijke gebieden van controle:

- De infectie en distributieproces.

- Het virus zelf en It's Beheer.

- De Encryption gebruikt.

- De Ransom Payment.

Image Source: Healthcare Compliance Instituut (Beckie Smith)

Image Source: Healthcare Compliance Instituut (Beckie Smith)

Wanneer we praten over infectie en distributie, moeten we ons realiseren dat het een van de belangrijkste gebieden waar de meeste energie wordt gegooid door de cybercriminelen. Dit komt vooral omdat ransomware snel groeit en de markt voor virussen is zelfs zeer concurrerend te worden, en iedereen vecht over wie heeft de beste hulpmiddelen voor de baan. De meest bekende instrumenten voor Infectie zijn degenen die zorgen voor een succesvolle infectie te laten plaatsvinden. Dit zijn de zogenaamde cryptors, packers, scanners en andere tools die verwarring zorgen. Cyber-criminele organisaties zetten deze instrumenten als een prioriteit voor hen, en ze investeren veel in deze tools, vergelijkbaar met hoe een bedrijf zou investeren in het vinden bugs in haar software, bijvoorbeeld. En terwijl de infectie is de sleutel, het is ook belangrijk om te praten over de verspreiding van de schadelijke bestanden die de infectie veroorzaken. Dit is waar cybercrimineel organisaties wenden zich vaak tot partners als ze niet de middelen hebben voor dit. Deze partners zijn meestal zwarte hoed hackers met uitgebreide ervaring in het veld en veel middelen. Deze middelen zijn botnets, DDoS gereedschap, en hardware, waanzinnig enorme databases van valse e-mailadressen, zwart SEO tools en vele andere tools die een eenvoudige .exe-bestand bekend kan maken in een kwestie van uren. En dan, is er de kwestie van het hosten van de distributie sites, ook als de C2-servers die gewoonlijk anoniem en getest voor het uitvoeren van de eigenlijke virus. Deze ghost gastheren zijn met een zeer korte levensduur, vooral als ze de distributie sites die de payload bevatten. Dus dit over het samenvat als het gaat om de distributie en infectie.

Toen we bespreken het virus bestanden en het beheer ervan, Het komt allemaal neer op programmeurs. Dat zijn meestal mensen die ondergewaardeerd zijn of die hebben besloten om een extra geld te verdienen met behulp van hun programmering skillset. Deze ontwikkelaars de broncode van een ransomware infectie en post het virus te koop, meestal in de deep web. Sommige cybercrimineel organisaties, echter, kunnen hun ontwikkelaars die het werk doen hebben, in plaats van te riskeren om een code van anderen kopen, die niet kan worden vertrouwd. Wat ook het geval is, het virus moet goed en geschikt worden geprogrammeerd om een verklaring af te leggen dat het de gebruiker heeft besmet. Bovendien, veel cybercriminelen waarderen de mogelijkheid om het virus zelf wijzigen - aangepaste achtergrond, anti-VM gereedschappen, tools die toestellen wijzigen, bestandsnamen, custom losgeld nota, etc. Sommige ransomware virussen die worden online verkocht werden zelfs gemeld aan hosting diensten voor de websites command and control bieden, waarin een beheerder paneel met elke geïnfecteerde computer wordt bekeken.

En als we praten over administratieve panels en het regelen van het infectieproces, we hebben om de betaling en uitbetaling controle te bespreken. De cybercrimineel organisaties meestal gebruik van anonieme e-mails of anonieme Tor-gebaseerde web pagina's waar het slachtoffer kan communiceren met hen, omdat de klantenservice is erg belangrijk. Als organisaties worden aangevallen, is het belangrijk te weten dat het losgeld bedrag is aanzienlijk groter.

De aanval

Voor een aanval op een specifieke organisatie, bijvoorbeeld, ziekenhuis te worden uitgevoerd, de cybercriminelen zou eerst doen wat onderzoek over de organisatie zijn ze over te raken. Zij zullen het netwerk inspecteren en zelfs te infiltreren hij gedeeltelijk om te zien wat het is topologie. Dan zullen zij contact opnemen met de ontwikkelaars en partners om hen te voorzien van de adequate obfuscators en gereedschappen voor de specifieke software van de organisatie zelf. Bijvoorbeeld, Als de computers in het ziekenhuis worden uitgevoerd bijgewerkte versies van Windows 10 met geavanceerde anti-malware bescherming, de aanvallers zou kiezen verduistering, die verbergt het virus machine learning door het injecteren van code in de legitieme rundll32.exe proces, zoals de nieuwste CERBER Ransomware snaar doet.

Dan, de aanvallers zal de levering te beginnen, en als sommige van de computers in de organisaties zijn al beschadigd, ze zullen gebruiken en verspreid botnet of andere tussenpersoon malware. Een andere methode is als ze een e-mail van een gebruiker hack in de organisatie, bijvoorbeeld, een senior manager en stuur een massale spam e-mail met daarin de infectie bestand als bijlage. Deze techniek is zeer effectief, en sommige aanvallers zijn zelfs gemeld vervalste e-mails, die zeer goed werden gemaskeerd gebruiken en kan niet verschilden van de oorspronkelijke.

De volgende fase is om gewoon te wachten voor de infectie gebeuren en koest terwijl ze het proces zijn het controleren en wachten op de uitbetaling worden gemaakt. Vanaf daar meerdere “money mule” accounts worden meestal gebruikt in een uitgekiend netwerk van online cryptogeld accounts die vervolgens worden afbetaald om meerdere affiliate portefeuilles. Dan, betaalde bedragen worden meestal witgewassen via een BitCoin mengen dienst die volledig verbergt de fondsen en dan betaalt ze van de auteurs van het virus.

Hoe om terug te vechten?

Experts met een uitgebreide achtergrond in malware onderzoek schets die netwerkbeheerders en security professionals moet zich richten op deze vier belangrijke fasen wanneer zij van plan zijn organisatie ter bescherming van:

De voorbereiding van de verdediging en budgetbeheer

Deze fase omvat de behandeling van de investeringen voor de cyberveiligheid en het scheiden van de activiteiten die moeten worden uitgevoerd om op korte termijn te realiseren(hardware, software, etc) en lange termijn(werknemer onderwijs) doelen.

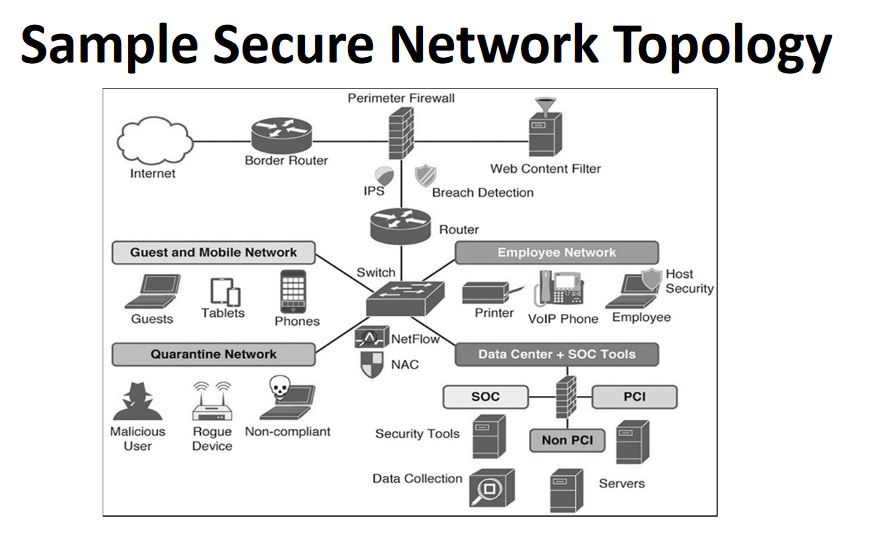

De Detection bescherming en Intrusion

Dit wordt waarschijnlijk wat is het gebied van het grootste belang, volgens de onderzoekers van het Instituut. Het omvat de bouw van het juiste netwerk met cyberveiligheid in het achterhoofd. In principe, dergelijke netwerken moeten worden gericht op het volledig scheiden van de medewerkers van het pension gebruikers en zelfs het creëren van een derde groep apparaten, zoals aangegeven in de topologie die door de onderstaande onderzoekers:

Bron: Healthcare Compliance Instute

Bron: Healthcare Compliance Instute

Zoals zichtbaar van bovenaf, NAC (Network Admission Control) is gebruikt in combinatie met de functie NetFlow. De NAC wordt voornamelijk gebruikt omdat het meerdere netwerk middelen op basis van een vooraf geconfigureerd netwerk criteria en het beleid beperkt. Als dit beleid niet aan worden voldaan door een inrichting, de NAC niet verder laat het in een van de andere netwerken en laat het in de Quarantaine-één met de laagste rechten van alle. Het NetFlow feature wordt gebruikt om het verkeer van deze apparaten als het gaat verzamelen en verlaat het belangrijkste apparaat (ex. de schakelaar). Het heeft ook de zogenaamde applicatie analyse die ziet wat data passeert en doet deze gegevens te gedragen in een opdringerige wijze.

En naast deze functies, Er kunnen ook diverse andere beschermingslagen toegevoegd gedurende het hele netwerk, niet alleen de quarantaine één. De beste praktijk is om bescherming toe te voegen voor elke sub-netwerk te bouwen rond de belangrijkste controller apparaat en scheidt de netwerken zo veel mogelijk terwijl ze met elkaar verbonden, maar alleen beperkt tot administratieve accounts.

Threat Response

Dit is het gebied waar de besmetting is al onvermijdelijk. Gewoonlijk, organisaties met een adequate bescherming protocollen die vaak worden gewijzigd met betrekking tot hoe ze reageren wanneer zij worden aanvallen en wie ze contact doen. Volgens de onderzoekers van HCI, Deze protocollen kunnen verscheidene belangrijke processen omvatten:

- gegevens Correlatie.

- Een verzameling van logs van de apparaten.

- Rapportage van de inbraak en schade.

- Het hebben van voldoende kennis om te zoeken informatie in.

- Het hebben van voldoende dreiging databank.

- Onderzoek van de dreiging en de ontwikkeling op basis van het scenario.

Gewoonlijk, dit is niet iets dat je gemiddelde netwerkbeheerder in staat is om te weten. Echter, als een team wordt gebruikt, die bestaat uit verschillende specialisten op verschillende gebieden de situatie te onderzoeken, de tijd voor de behandeling van de bedreiging zou snel afnemen. Maar de beheerders moeten worden opgeleid over hoe de eerste reactie uit te voeren wanneer er een dreiging, en voor deze, protocollen door de beveiliging organisaties zijn noodzakelijk om te voeren, die moeten worden opgenomen in de voorbereidingsfase van de investeringen.

bedreiging Recovery

Dit laatste aspect van het systeem is voorzien van een implementatie en het leren van de bedreiging niet alleen herstellen als vanouds maar in een verbeterde en bijgewerkte manier om toekomstige indringing van dit type te voorkomen gebeuren. Het gaat om het analyseren van de geaggregeerde gegevens van de dreiging en de uitvoering van de belangrijkste aspecten van hoe de dreiging infectie werd uitgevoerd. Het kan zorgen voor de adequate configuratie van het netwerk de best mogelijke manier om toekomstige risico's te minimaliseren.

The Bottom Line

Als conclusie, de focus op organisatie cyberveiligheid heeft een fortuin kosten de laatste paar jaar. En de meeste van de aanslagen gedaan door ransomware waren op systemen die niet goed backup is gemaakt en beveiligd. Dit is de reden is het sterk aangeraden om niet alleen te kijken naar het als een investering, maar toezicht houden op het hele proces van binnen naar buiten en onderzoek en testen op grote schaal. Natuurlijk, dit betekent niet dat je zal leiden 100% ransomware-proof systeem, maar het zal resulteren in een beveiligingssysteem dat de meeste geavanceerde bedreigingen die er zijn zal afstoten.

En bovendien, als IT-sfeer, cybersecurity beweegt zich op een geheel nieuw niveau van data management en beveiliging apparaat - het internet van de dingen. We hebben al veel gezien ivd-apparaten die werden gehackt, en met ivd Botnets als Mirai, zijn wij van mening dat de focus van de deskundigen moeten worden gericht op de behandeling van mobiele en internet van de dingen apparaten vaker, dan gewoon het centraliseren van de beveiliging om grote apparaten, zoals multilayer switches, routers, firewalls en anderen.