Er is een nieuwe versie van de TeslaCrypt ransomware. Het is nagesynchroniseerd TeslaCrypt 3.0. Het is bekend om bestanden te versleutelen met de .micro extensie of met .ttt en .xxx extensie. De .micro uitbreiding variant gebruikt nog steeds een RSA-encryptie-algoritme.

bedreiging Samenvatting

| Naam | TeslaCrypt 3.0 |

| Type | Ransomware |

| Korte Omschrijving | De ransomware zoekt naar bestanden met verschillende extensies en versleutelt ze. Dan, het vraagt om geld om de bestanden te decoderen, en wordt beschreven waar om het in een losgeld verzenden. |

| Symptomen | -Bestanden gecodeerd met een .micro extensie. Een losgeld nota verschijnt op het bureaublad. |

| Distributie Methode | kwaadaardige sites, Spam e-mails met attachments |

| Detection Tool |

Zien of je systeem is getroffen door malware

Download

Malware Removal Tool

|

| Gebruikerservaring | Word lid van onze forum om bespreken TeslaCrypt met .micro Extension. |

| Data Recovery Tool | Windows Data Recovery door Stellar Phoenix kennisgeving! Dit product scant uw schijf sectoren om verloren bestanden te herstellen en het kan niet herstellen 100% van de gecodeerde bestanden, maar slechts weinigen van hen, afhankelijk van de situatie en of u uw schijf hebt geformatteerd. |

TeslaCrypt .micro Extension Ransomware – Distributie

de TeslaCrypt 3.0 versie kan worden verspreid door Trojaanse paarden, net als zijn vorige versie werd verspreid door de Miuref.B Trojan. Dat gebeurt normaal wanneer u verdachte sites te bezoeken en klikken op links met kwaadaardige code zonder het te weten.

Een effectieve wijze van distributie voor de ransomware blijft spam e-mails met kwaadaardige bijlagen. De bijlagen kunnen een aantal archieven of uitvoerbare bestanden. Er zijn berichten dat sommige van de kwaadaardige bestanden computers kunnen infecteren door het uitvoeren van gecompromitteerde macro commando's van Microsoft Office of Adobe-programma's.

De .Micro Extension Ransomware – Details

Wanneer geactiveerd op uw computer, de ransomware creëert een willekeurige naam uitvoerbaar bestand op het gebruikersprofiel in de volgende locatie:

→AppData / Roaming /[willekeurige naam].exe

Nadat dit bestand wordt uitgevoerd, het creëert een vermelding in het Windows-register. De naam van het item "MeryHmas" en de locatie is:

→HKCU Software Microsoft Windows CurrentVersion Run meryHmas

Dat maakt deze bestanden van de ransomware te lezen en uit te voeren bij elke start van het Windows-besturingssysteem.

De .micro uitbreiding variant kan ook meer items te creëren in het Windows-register, als volgt:

→HKCU Software [willekeurige naam] HKCU Software xxxsys

dan TeslaCrypt 3.0 begint het zoeken naar bestanden te coderen en sluit ze met de .micro extensie. De bekende bestandsformaten er gescand op zijn hier recht naar beneden opgesomd, maar het kan niet een volledige lijst te zijn.

→sql, .mp4, .7uit, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .ritssluiting, .zij, .som, .iBank, .t13, .t12, .QDF, .gdb, .belasting, .pkpass, .BC6, .BC7, .BKP, .Qin, .BKF, .sidn, .Kidd, .mddata, .ITL, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .Gho, .geval, .svg, .kaart, .wmo, .itm, .sb, .fos, .mov, .VDF, .ztmp, .zus, .sid, .NCF, .menu, .lay-out, .DMP, .bobbel, .esm, .vcf, .VTF, .dazip, .FPK, .MLX, .kf, .IWD, .LSC, .tor, .psk, .rand, .w3x, .fsh, .ntl, .arch00, .lvl, .SNX, .cfr, .ff, .vpp_pc, .LRF, .m2, .mcmeta, .vfs0, .mpqge, .KDB, .db0, .dba, .rofl, .hkx, .bar, .kve, .de, .mensen, .litemod, .aanwinst, .smeden, .LTX, .bsa, .apk, .RE4, .weken, .lbf, .slm, .bik, .EPK, .rgss3a, .vervolgens, .groot, portemonnee, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .hemel, .de, .X3F, .SRW, .PEF, .ptx, .r3d, .RW2, .RWL, .rauw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .KDC, .dcr, .CR2, .CRW, .bay, .SR2, .SRF, .ARW, .3fr, .DNG, .JPE, .jpg, .cdr, .indd, .aan, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .WPD, .DXG, .xf, .dwg, .pst, .accdb, .CIS, .PPTM, .pptx, .ppt, .XLK, .XLSB, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .Ep, .odm, .Reageer, .paragraaf, .odt

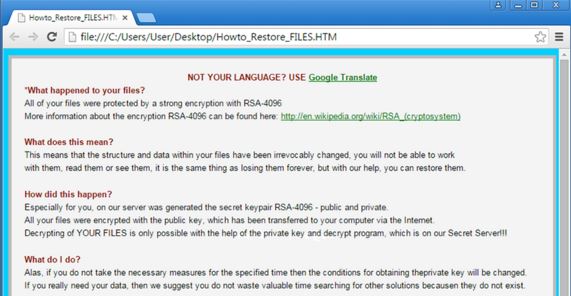

Na een succesvolle versleuteling, de ransomware creëert andere bestanden op uw bureaublad en links naar andere locaties die het losgeld briefje met de betalingsgegevens bevatten. De bestanden worden genoemd als:

→Howto_Restore_FILES.BMP

Howto_Restore_FILES.HTM

Howto_Restore_FILES.TXT

Deze instructies zijn bijna identiek aan een andere vervelende ransomware, genoemd CryptoWall 3.0. De onderzoekers denken dat dit bericht is gebruikt om te vereenvoudigen en het uitbesteden van het losgeld betaling via CryptoWall's methoden of de ware identiteit van de malware te verbergen.

Dit losgeld bericht heeft instructies over hoe het Tor-netwerk gebruiken om de cyber-criminelen te bereiken via een anonieme verbinding en maak het losgeld betalen. Het wordt sterk afgeraden om het losgeld geld geëist door de te betalen TeslaCrypt 3.0 scheppers want het is geen garantie dat je een decryptie sleutel te krijgen om uw bestanden te herstellen. Ook, als u betaalt het losgeld, u de financiering van de cyber-criminelen om hun werk verder te Sophisticate, en ze kunnen het geld gebruiken voor vele andere vormen van mishandeling daden.

De .Micro Extension Ransomware – Verwijdering

Om volledig te verwijderen TeslaCrypt 3.0, eerst de ransomware af te snijden door het stoppen van uw internet verbinding. Dan, een back-up van uw systeembestanden. Daarna, zorgvuldig de onderstaande instructies. Als u nog steeds de ransomware actief, U kan nodig zijn om een geavanceerde anti-malware tool te installeren. Dergelijke software zal uw systeem veilig te houden in de toekomst.

Hi,

heeft iemand weet wat over micro extensies.

Ik verloor alles