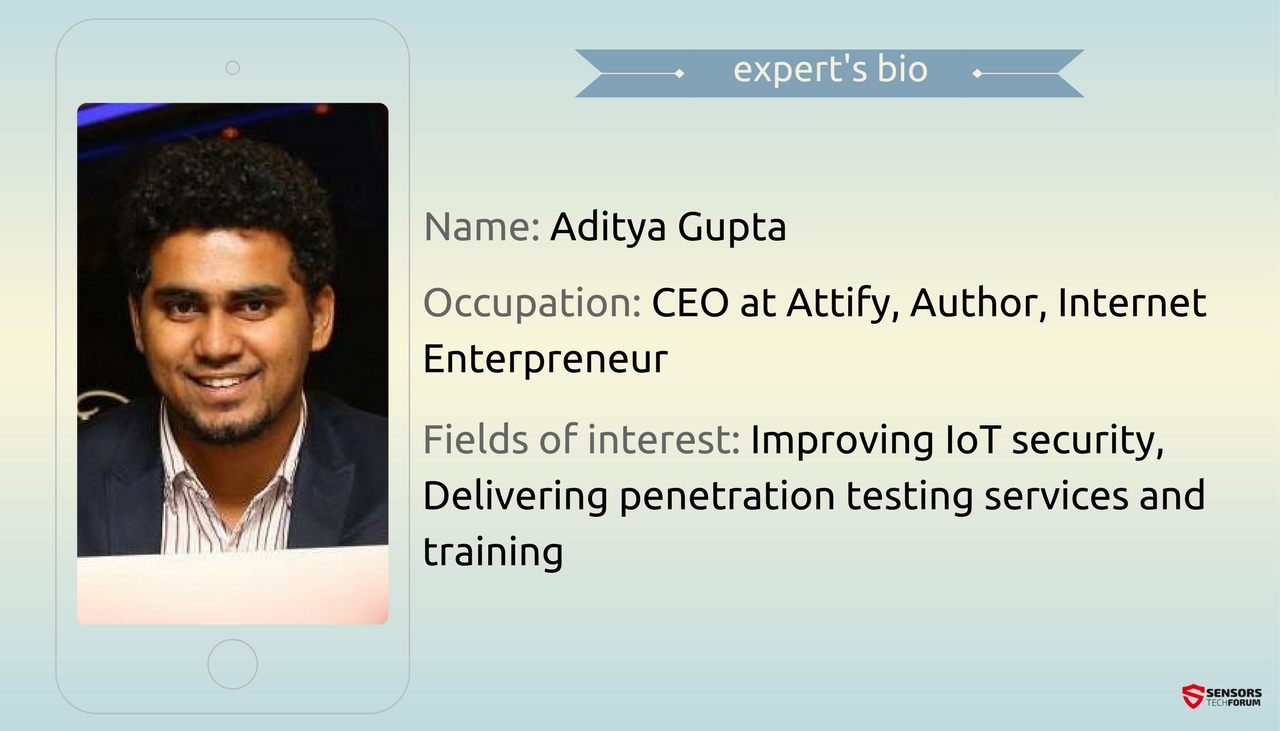

Aditya Gupta hat eine beeindruckende Sicherheitsforschung Hintergrund auf Internet der Dinge (IoT) und mobile Technologien. Er wurde auf die Neudefinition der Art und Weise fokussiert IoT Sicherheit durch den Aufbau der richtigen Produkte und Dienstleistungen geprägt ist.

CEO eine IoT Sicherheitsfirma, Aditya hat es sich zur Aufgabe gemacht, IoT-Sicherheitslösungen zu entwickeln, die Menschen würden lehren im Bereich loszulegen. Er ist auch die Unterstützung von Organisationen beschäftigen sich mit IoT-bezogenen Krise. Aditya hat in einer Reihe von wichtigen Sicherheitskonferenzen teilgenommen – Schwarzer Hut, Syscan, OWASP AppSec, Toorcon, Brucon, HackInParis, phDays, Nullcon, ClubHack usw. - wo er inspirierende und pädagogische Gespräche geliefert hat.

Aditya hat auch mehrere wissenschaftliche Arbeiten über Angriffe auf ARM-basierten Plattformen geschrieben, NFC Sicherheit und mobile Software-Schwachstellen, und ein mobiles Sicherheits Buch – “Lernen Pentesting für Android-Geräte”. Er war freundlich genug, um mit uns über das Thema IoT Sicherheit zu sprechen, zu erklären, wie er auf dem Gebiet zu beginnen entschieden, und was wurde treibt ihn in Richtung seiner Verbesserung.

STF: Bitte geben Sie uns mehr über sich selbst und Ihr Unternehmen. Wie haben Sie sich in IoT Sicherheit beteiligt werden?

Aditya: ich bin Aditya, Gründer und CEO von Attify. Attify ist eine spezialisierte Sicherheitsfirma, wo wir Organisationen ihre IoT-Geräte sichern helfen, indem sie Penetrationstests Dienstleistungen und Trainingsangebote bereitstellt.

Ich beschloss, in IoT Sicherheit ein paar Jahre zurück zu springen, um spät 2011 als es die ersten Schritte, populär zu sein, weil ich, dass schon bald genug Menschen und Unternehmen realisiert wirklich besorgt über die Sicherheit dieser Geräte sein werden. Es wurde nicht viel ist über die Sicherheit dieser Geräte diskutiert, das war ein echtes Problem und ich beschlossen, diese Lücke zu füllen.

STF: Wir leben derzeit in einer Krise IoT. Was sind Ihre Prognosen für 2017? Was kommt nach Mirai?

Aditya: Das ist wahr. Ich glaube, dass Mirai war nur ein Anfang und half jeder die anfällige Art von intelligenten Geräten verstehen. Jedoch, Mirai könnte als nur den Ausgangspunkt von IoT-basierten Angriffen gedacht werden. Schauen Sie sich nur shodan.io und Sie werden Tonnen von IoT-Geräte ausgesetzt mit dem öffentlichen Internet finden.

verbunden: Dr. Vesselin Bontchev: Nicht-replizierende Malware hat sich über die Computer-Virus Taken

In Anbetracht der Tatsache, dass in diesen Tagen fast alles mit dem Internet verbunden zu werden – sei es medizinische Geräte, kritische Infrastruktur, Haus und Unternehmen Büros und mehr, es wird noch schlimmer werden.

Angreifer suchen nach neuen Zielen jeden Tag und es wird nicht lange dauern, bis viele Geräte ausgebeutet werden mit Angreifer Zugang zu gewinnen und sensible und vertrauliche Informationen zu stehlen.

Auch nach dem Einschlag von Mirai, es laufen viele Geräte noch mit Standardanmeldeinformationen und ausgesetzt Ports – es wird nicht lange dauern, bis ein weiterer wichtiger Angriff Millionen Kompromisse von IoT weltweit Gadgets.

STF: Was ist die Folge einer katastrophalen IoT DDoS-Attacke?

Aditya: Die Folgen eines katastrophalen IoT DDoS-Angriff ist ein paar Dinge,:

1.Menschen und Organisationen beginnen in Panik zu geraten und sich fragen, ob ihre IoT Gerät sicher ist oder nicht.

2.Einige Leute am Ende erkennen, dass sie infiziert wurden, und war ein Teil eines Botnetzes für eine lange Zeit gewesen,.

3.Versuchen Sie zu kommen mit einem Plan, wie diese Sicherheitsanfälligkeit in der Zukunft zu vermeiden.

Das Problem ist auch nach dem enormen Einfluss von DDoS-Attacken und Botnets wie Mirai, die meisten der Welt ist besorgt darüber, wie ihre Geräte gegen diesen Angriff zu verhindern, anstatt auf dem größeren Bild suchen. Morgen, sein ein anderer in der freien Natur könnte es ausnutzen, die Geräte durch eine andere Technik Kompromisse, und die gleichen Menschen anfällig wieder, weil sie keine Zeit haben, um vollständig ihre Geräte zu sichern.

Hersteller am Ende wieder den gleichen Fehler machen und wieder. Wir arbeiteten mit über 250+ IoT Gerätehersteller zu helfen, ihre Produkte im vergangenen Jahr zu sichern und es war überraschend zu sehen, dass die meisten von ihnen auf dem Markt nach wie vor anfällig für gemeinsame Mängel Sicherheit.

STF: Was ist in einem „IoT Exploitation Learning Kit“?

Aditya: Ein IoT Exploitation Learning Kit ist eine einzigartige Kombination von Software, Hardware-und Bildungsressourcen, die jeder kann ihre Karriere anzukurbeln und lernen, IoT Sicherheit und Penetrationstests erlaubt.

Dies ist etwas, das mich und mein Team bei Attify entwickelt, nachdem der ganzen Welt reisen Ausbildung in Person zu liefern, als ich merkte, dass es einen tatsächlichen Bedarf an einer Lösung, die Menschen, die von A bis Z von Internet der Dinge Sicherheit nutzen könnten lernen.

verbunden: Scott Schober: Hacker, wie Terroristen, Spielen Sie auf unsere Ängste

Aufgrund der exponentiellen Zunahme der Nachfrage von IoT-Sicherheitsexperten, und nicht ein einziger Punkt der Ressource, die Menschen lehren, wie man loslegen, finden Schwachstellen, ausbeuten Hardware, Reverse-Funkkommunikation und alle Themen, die in IoT Sicherheit sind, wir entschieden, dass ein Kit wie dies mit der Zielsetzung Menschen dienen würde IoT Sicherheit und macht eine Karriere in der es lernen.

STF: Wie kommen Sie mit Attify Badge Werkzeug nach oben? Sind Tools wie das, was wir die Sicherheit von IoT-Geräte verbessern müssen?

Aditya: Das Attify Badge-Tool ist eine Begleit-App, die mit unserem Attify Badge zusammenarbeitet. Geben Überblick ein sehr hohes Niveau – es hilft dem Anwender Schwachstellen zu identifizieren, die in ihrer IoT Gerät.

Beispielsweise, erhalten Sie eine neue Smart-Thermostat oder eine Smart-Kaffeemaschine. Die Art und Weise, in der Sie Schwachstellen gefunden oder herauszufinden, ob Ihr Gerät sicher genug ist, zu öffnen, (abschrauben) das Gerät, Blick auf der Leiterplatte und dann nutzen Sie unser Abzeichen mit dem Gerät zu interagieren.

Ja, Tools wie diese nötig sind, um die Sicherheit von IoT-Geräten zu verbessern. Nur wenn wir herausfinden, welche Schwachstellen in einem bestimmten Gerät, würden wir in der Lage zu verstehen, wie sie sichern.

Sicherheit ist wie eine Polizei vs Dieb Spiel, wo die Polizei hat zu wissen, wie ein Dieb rauben wird ein und sichern den Platz schon vor dem eigentlichen Raub.

verbunden: Raef Meeuwisse: Criminals Anteil Informationen besser und schneller als Berechtigte Organisationen

STF: Was sind die lächerlichsten Fälle von gefährdeten IoT Geräte, die Sie in Ihrer Arbeit gestoßen?

Aditya: Einer der lächerlichsten Fälle einer gefährdeten IoT-Gerät ist, während wir eine Pentest auf einem unserer großen Kunden verrichteten. Das Ziel des Pentest war das Netz so weit wie möglich durch irgendein Mittel zu infiltrieren.

Wir konnten eine intelligente Kaffeemaschine identifizieren, die die WiFi-Anmeldeinformationen des Unternehmensnetzwerks wurde enthüllt er verbunden wurde. So, konnten wir die WiFi-Anmeldeinformationen schnuppern, die über Bluetooth emittiert wurden, und sie dann verwenden, um Zugang zu ihrem Netz zu gewinnen.

Von diesem Punkt, wir gingen einfach weiter und mehr Systeme kompromittiert mit Domain-Admin-Zugriff sowie vollen Zugriff auf ihre Datenbanken zu enden.

verbunden: Dr. Mansur Hasib: Cyber Security ist es, Menschen Perpetual Innovation Powered

Wenn wir die Verwundbarkeit bei der Organisation besprachen, es war so hart für sie, dass eine intelligente Kaffeemaschine in der Küche sitzen, zu glauben, auf Sicherheit ausgegeben zu dem Scheitern ihrer Hunderttausende von Dollar führen könnte.

STF: Sicherheitstipps für die Konfiguration von IoT-Geräte? Ist es möglich, eine IoT Gerät vollständig und absolut sicher vor Ausbeutung zu machen?

Die Sicherheitstipps für die Konfiguration von IoT-Geräten wären die folgend:

1.für Benutzer:

a.Always ändern Sie die Standardanmeldeinformationen des Geräts, wenn Sie es benutzen.

b.Ensure dass Sie Ihr Gerät aktualisieren regelmäßig alle aktuellen Sicherheitsprobleme zu vermeiden.

c.Stay auf einer Suche nach verdächtigen Aktivitäten oder plötzlichen Spitzen im Verkehr auf Ihrem Gerät.

d.If möglich, versuchen, zwei Netzwerke haben – für Ihre vertrauenswürdige Systeme und eine für das Internet der Dinge Geräte.

2.für Hersteller:

a.Integrate Sicherheit in den Geräten von Anfang an – d.h.. die Planungsphase und führt eine eingehende Bedrohungsmodellierung.

b.Give Benutzer die Zugänglichkeit zu ändern und Sicherheitsfunktionen zu stärken und haben es so konfiguriert Anforderung des Anwenders zu ermöglichen.

c.Always führt vor dem Start des Gerätes einen Penetrationstest, um sicherzustellen, dass Sie kein Gerät mit Anfälligkeiten gespickt versenden.

d.Educate Ihre Entwickler und Produkt-Engineering-Team bleiben mit den neuesten IoT Sicherheitsbedrohungen aktualisiert und wie es in Ihren Geräten vermieden werden könnte.

verbunden: Dr. Roman Yampolskiy: AI hat eine enorme Fähigkeit, in allen Bereichen von Interesse zu Hilfe

SensorsTechForum des “Fragen Sie die Experten” Interview-Serie

Wenn Sie ein Cyber-Experte sind und Sie möchten Ihre Erfahrungen mit unserem Publikum teilen, Senden Sie uns eine E-Mail an support[bei]sensorstechforum.com. Wir werden gerne mit Ihnen über alles rund um das Thema unterhalten!