Følgende materiale er skabt til at øge bevidstheden om organisation cybersikkerhed og yde tilstrækkelig rådgivning beskyttelse mod ransomware trusler.

Følgende materiale er skabt til at øge bevidstheden om organisation cybersikkerhed og yde tilstrækkelig rådgivning beskyttelse mod ransomware trusler.

Da ransomware er vokset fra en tilfældig idé til en million-dollar forretning, og de fleste af angrebene udføres mod organisationer, vi har besluttet at forskning i marken og bringe flere interessante ideer til, hvordan man i tilstrækkelig grad beskytter organisationer og hvilke systemer er nødvendige for at udføre denne. Under forskning, vi har snuble i flere meget interessante præsentationer og netværkstopologier, der hjælper os med at forstå bedre hvordan ransomware fordeles, og hvordan det mål organisationer.

den forskning

Et interessant præsentation, som vi snuble på under forskningen var præsentationen vedrørende cybersikkerhed i sundhedsvæsenet på Healthcare Compliance Institute

Nu, man ville spørge, hvorfor at fokusere på sundhedspleje cybersikkerhed. Der er en meget god grund til at gøre dette, og det er fordi sundhedssektoren er den sektor, hvor mere end 80% af angreb udføres, primært på grund af de midler, hældes i sektoren og evnen til at betale løsesummen. Og det er ganske effektiv for; de fleste sundhedsinstitutioner har betalt løsesum for at hente vigtige data tilbage.

Og i betragtning af, at sundhedssektoren er under forandring og gennemføre mere og mere teknologi i det, og endnu flere IoT gadgets, det er vigtigt for en netværksadministrator til at opbygge et tilstrækkeligt net, som vil hjælpe ham til at reagere hensigtsmæssigt på den hurtige dagens verden.

The Threat

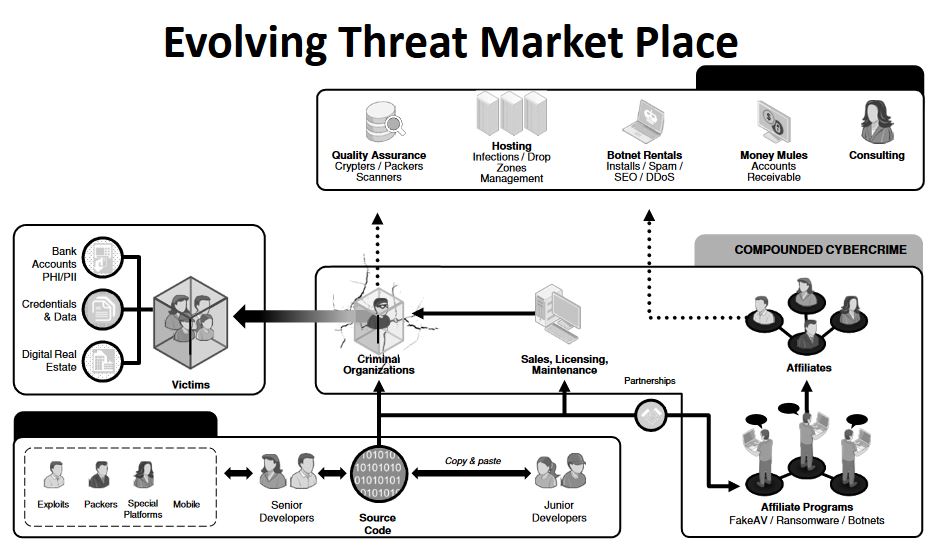

Når vi tager et kig på en gennemsnitlig 21st-tallet ransomware det vil ikke tage en masse tid til at forstå det. De fleste forsimplede trusler købes normalt på den underjordiske markedsplads, og de selv har licens og støtte sammen med dem, hvilket betyder, at det ikke tager eksplicitte færdigheder til at mestre og brug ransomware virus. Dybest set, hvis vi havde at opdele ransomware infektion proces i flere forskellige faser, som forskerne på HCI har gjort, vi ville ende med fire hovedområder for kontrol:

- Infektionen og Distribution Process.

- Virus selv, og det er ledelsen.

- Den kryptering, der anvendes.

- Den Ransom Betaling.

Image Source: Healthcare Compliance Institute (Beckie Smith)

Image Source: Healthcare Compliance Institute (Beckie Smith)

Når vi taler om infektion og fordeling, Vi er nødt til at indse, at det er et af de vigtigste områder, hvor de fleste energi kastet af de cyberkriminelle. Dette skyldes primært, ransomware vokser hurtigt, og markedet for virus er endda blevet meget konkurrencepræget, og alle kæmper om, hvem der har de bedste værktøjer til opgaven. De mest kendte værktøjer til Infektion er dem, der sikrer en vellykket infektion kan finde sted. Det er de såkaldte cryptors, pakkere, scannere og andre værktøjer, der sikrer formørkelse. Cyber-kriminelle organisationer sætte disse værktøjer som en prioritet for dem, og de investerer en masse i disse værktøjer, svarer til, hvordan en virksomhed vil investere i at finde bugs i det software, for eksempel. Og mens infektionen er nøglen, det er også vigtigt at tale om at sprede ondsindede filer, der forårsager infektionen. Det er her, cyberkriminelle organisationer henvender sig ofte til partnere, hvis de ikke har ressourcer til dette. Disse partnere er normalt sorte hat hackere med stor erfaring inden for området og en masse ressourcer. Disse ressourcer er botnets, DDoS-værktøjer, og hardware, sindssygt enorme databaser af falske e-mail adresser, sorte SEO værktøjer og mange andre værktøjer, der kan gøre en simpel .exe-fil berømt i løbet af få timer. Og så, Der er spørgsmålet om Hosting distributions- steder, også kendt som C2 servere, der normalt anonyme og testet før kører selve virus. Disse spøgelse værter er med en meget kort levetid, især hvis de er distribution sites, der indeholder nyttelasten. Så dette om opsummerer det, når det kommer til distribution og infektion.

Når vi diskuterer virus filer og deres forvaltning, det hele kommer ned til programmører. En sådan er som regel folk, der var underappreciated eller der har besluttet at gøre en ekstra sorteper ved at bruge deres programmering skillset. Disse udviklere skabe kildekoden til en ransomware infektion og sende virus til salg, normalt i dybe net. Nogle cyberkriminelle organisationer, dog, kan have deres udviklere, der gør jobbet, i stedet for at risikere at købe en kode fra andre, der kan ikke have tillid. Hvorom alting er, virussen skal programmeres godt og egnet til at lave en erklæring om, at den har inficeret brugeren. Endvidere, mange cyberkriminelle værdsætter evnen til at modificere virussen selv - brugerdefineret tapet, anti-VM-værktøjer, værktøjer, der ændrer udvidelser, filnavne, brugerdefinerede løsesum notat, etc. Nogle ransomware vira, der bliver solgt online var endda rapporteret at tilbyde hosting-tjenester for kommando og kontrol websites, hvor en administrator panel med hver inficeret computer er set.

Og når vi taler om administrative paneler og styring infektionsprocessen, vi nødt til at diskutere betaling og payoff kontrol. De cyberkriminelle organisationer bruger normalt anonyme e-mails eller anonyme Tor-baserede web-sider, hvor offeret kan kommunikere med dem, fordi kundesupport er meget vigtig. Hvis organisationer bliver angrebet, er det vigtigt at vide, at løsesum beløb er betydeligt større.

den Attack

For at et angreb på en bestemt organisation, for eksempel, hospital, der skal udføres, de cyberkriminelle vil først gøre nogle forskning om den organisation, de er ved at ramme. De vil inspicere netværk og endda infiltrere det delvist for at se, hvad der er det topologi. Så vil de kontakte udviklerne og associerede selskaber til at give dem de nødvendige obfuscators og værktøjer til den pågældende software af organisationen selv. For eksempel, hvis computerne på hospitalet kører opdaterede versioner af Windows 10 med avanceret anti-malware beskyttelse, angriberne ville vælge formørkelse, der skjuler virus fra machine learning ved at indsprøjte kode i den legitime rundll32.exe proces, ligesom den nyeste CERBER Ransomware snor gør.

Derefter, angriberne vil begynde leveringsprocessen, og hvis nogle af de computere i organisationerne er allerede blevet ødelagt, de vil bruge det og sprede botnet eller anden mellemmand malware. En anden metode er, hvis de hacke en e-mail på en bruger i organisationen, for eksempel, en senior manager og sende en massiv spam e-mail med infektionen fil som vedhæftet fil. Denne teknik er meget effektiv, og nogle angribere har endda været rapporteret til at bruge spoof e-mails, som blev maskeret særdeles godt og kan ikke adskilte sig fra de originale.

Den næste fase er simpelthen at vente på, at infektionen til at ske og holde lav profil, mens de styrer processen og venter på, at payoff, der skal foretages. Derfra flere ”penge muldyr” konti er normalt anvendes i en sofistikeret netværk af online cryptocurrency konti, som derefter betalt ud til flere affiliate tegnebøger. Derefter, udbetalte beløb er normalt hvidvaskes gennem en Bitcoin blanding tjeneste, der helt skjuler midlerne og derefter betaler dem ud forfatterne af virus.

Sådan Fight Back?

Eksperter med en omfattende baggrund i malware forskning skitse, der netværksadministratorer og sikkerhed fagfolk bør fokusere på disse fire centrale faser, når de planlægger organisation beskyttelse:

Forberedelsen til forsvar og Budgetstyring

Denne fase omfatter håndtering af investeringer i cybersikkerhed og adskillelse af aktiviteter, der skal gennemføres for at opnå kortsigtet(hardware, software, etc) og lang sigt(medarbejder uddannelse) mål.

Beskyttelse og Intrusion Detection

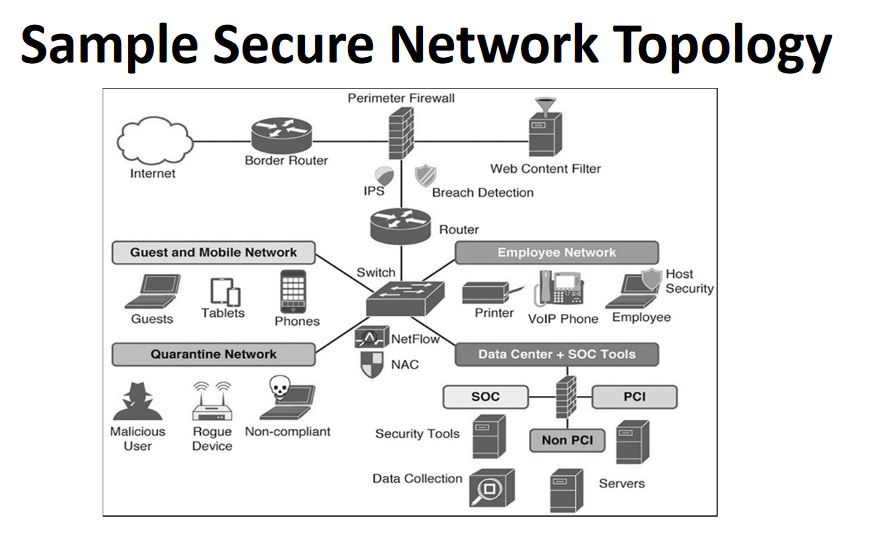

Dette er mest sandsynligt, hvad der er det område af højeste vigtighed, ifølge forskerne ved Institut. Det omfatter opbygge det rigtige netværk med cybersikkerhed i tankerne. Dybest set, sådanne netværk bør være fokuseret på fuldstændig adskillelse af medarbejdere fra gæstebrugere og endda skabe en tredje-gruppe enheder, som vist på topologi skabt af forskerne nedenstående:

Source: Healthcare Compliance Instute

Source: Healthcare Compliance Instute

Som kan ses oppefra, NAC (Netværk Admission Control) har været anvendt i kombination med NetFlow funktionen. Den NAC anvendes primært, fordi den begrænser flere netværksressourcer baseret på en pre-konfigurerede netværk kriterier og politikker. Hvis disse politikker undgå at blive mødt af en enhed, NAC ikke lade det videre ind i nogen af de andre net og efterlader det i Karantæne ene med de laveste tilladelser for alle. Den NetFlow funktion bruges til at indsamle trafikken af disse enheder da den går ind og kommer ud af hoveddel (ex. knappen). Det har også den såkaldte ansøgning analyse, som ser hvilke data passerer og gør disse data opfører sig på en påtrængende måde.

Og desuden disse funktioner, der kan også være flere andre lag af beskyttelse tilsat hele nettet, ikke kun den karantæne én. Den bedste praksis er at tilføje beskyttelse for hver sub-netværk build omkring de vigtigste controller-enhed og adskille nettene så meget som muligt og samtidig holde dem indbyrdes, men kun begrænset til administrative konti.

Trussel respons

Det er det område, hvor infektionen er allerede uundgåelig. Normalt, organisationer med tilstrækkelig beskyttelse har protokoller, der ofte ændres med hensyn til, hvordan de reagerer, når de er angrebet, og som gør de kontakt. Ifølge forskerne på HCI, disse protokoller kan omfatte flere vigtige processer:

- data Korrelation.

- En samling af logs fra indretningerne.

- Rapportering af indbrud og skader.

- Under tilstrækkelige basiskapital viden til at søge oplysninger i.

- Under tilstrækkelig trussel database.

- Forskning af truslen og udvikling baseret på scenariet.

Normalt, dette er ikke noget, som din gennemsnitlige netværksadministrator er i stand til at vide,. Men, hvis et hold bliver brugt, som består af forskellige specialister på forskellige områder for at undersøge situationen, tiden til håndtering af truslen hurtigt ville falde. Men administratorer nødt til at være uddannet på hvordan du udfører den første reaktion, når der er en trussel, og til dette, protokoller fra sikkerhedsorganisationer er nødvendige for at blive gennemført, som bør indgå i den forberedende fase af investering.

Trussel Recovery

Denne sidste aspekt af systemet omfatter en gennemførelsesforordning og lære af den trussel mod ikke blot komme sig ligesom traditionelt, men i en forbedret og opdateret måde at undgå fremtidige indtrængen af denne type til at ske. Det indebærer at analysere de aggregerede data fra truslen og gennemføre de centrale aspekter om, hvordan truslen infektion blev gennemført. Det kan sikre den tilstrækkelige konfiguration af netværket den bedst mulige måde for at minimere fremtidige risici.

Bundlinjen

Som en konklusion, fokus på organisation cybersikkerhed har kostet en formue de sidste par år. Og de fleste af angrebene udført af ransomware var på systemer, der ikke var ordentligt sikkerhedskopieret og sikrede. Dette er grunden til det anbefales kraftigt ikke kun at se på det som en investering, men overvåge hele processer fra indersiden ud og forskning og teste det i udstrakt grad. Selvfølgelig, dette betyder ikke, at du vil skabe en 100% ransomware-bevis systemet, men det vil resultere i et sikkerhedssystem, der vil frastøde mest sofistikerede trusler derude.

og desuden, som IT-kugle, cybersikkerhed bevæger ind på et helt nyt niveau af datahåndtering og enhedssikkerhed - tingenes internet. Vi har allerede set mange IoT-enheder der blev hakket, og med tingenes internet botnet som Mirai, mener vi, at der skal fokuseres fokus for eksperter om håndtering mobile og tingenes internet enheder oftere, så bare centralisering sikkerhed til store enheder, ligesom flerlags switche, routere, firewalls og andre.