Der er en ny version af TeslaCrypt ransomware. Det er døbt TeslaCrypt 3.0. Det er kendt for at kryptere filer med .micro forlængelse eller med .ttt og .xxx udvidelser. Den .micro forlængelse variant bruger stadig en RSA-kryptering algoritme.

Trussel Summary

| Navn | TeslaCrypt 3.0 |

| Type | Ransomware |

| Kort beskrivelse | Den ransomware søger efter filer med forskellige udvidelser og krypterer dem. Derefter, den beder om penge til at dekryptere filerne, og beskriver, hvor du sende det i en løsesum note. |

| Symptomer | Filer bliver krypteret med en .micro forlængelse. En løsesum notat vises på skrivebordet. |

| Distributionsmetode | Ondsindede steder, Spam e-mails med vedhæftede filer |

| Værktøj Detection |

Se, om dit system er blevet påvirket af malware

Hent

Værktøj til fjernelse af malware

|

| Brugererfaring | Tilmeld dig vores forum til diskutere TeslaCrypt med .micro Extension. |

| Data Recovery Tool | Windows Data Recovery af Stellar Phoenix Varsel! Dette produkt scanner dine drev sektorer til at gendanne mistede filer, og det kan ikke komme sig 100% af de krypterede filer, men kun få af dem, afhængigt af situationen og uanset om du har omformateret drevet. |

TeslaCrypt .micro Extension Ransomware – Distribution

Den TeslaCrypt 3.0 udgave kan spredes ved trojanske heste, ligesom den tidligere version blev spredt gennem Miuref.B Trojan. Det normalt sker, når du besøger mistænkelige websteder og klikke på links med skadelig kode uden at vide.

En effektiv fordeling metode til ransomware forbliver spam e-mails med ondsindede vedhæftede filer. De vedhæftede filer kan være nogle arkiver eller eksekverbare filer. Der er rapporter om, at nogle af de ondsindede filer kan inficere computere ved at køre kompromitteret makro-kommandoer i Microsoft Office eller Adobe-programmer.

Den .micro Extension Ransomware – Detaljer

Når den er aktiveret på din computer, den ransomware skaber en tilfældigt navngivet eksekverbar fil på Brugerprofil på følgende placering:

→AppData / Roaming /[tilfældigt navn].exe

Efter denne fil er udført, det skaber en post i registreringsdatabasen i Windows. Navnet på posten er "MeryHmas" og dens placering er:

→HKCU Software Microsoft Windows CurrentVersion Run meryHmas

Det gør det muligt disse filer af ransomware at blive læst og køres med hver start Windows-operativsystemet.

Den .micro udvidelse variant kan også oprette flere poster i registreringsdatabasen i Windows, som følger:

→HKCU Software [tilfældigt navn] HKCU Software xxxsys

Så TeslaCrypt 3.0 begynder at søge filer til at kryptere og lås dem med .micro udvidelse. De kendte filformater det scanner for er vist lige hernede, men det kan ikke være en komplet liste.

→sql, .mp4, .7fra, .rar, .M4A, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .de, .sum, .iBank, .T13, .t12, .QDF, .gdb, .skat, .pkpass, .bc6, .bc7, .BKP, .QIC, .BKF, .SIDN, .Kidd, .mddata, .ITL, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .GHO, .tilfælde, .svg, .kort, .WMO, .ITM, .sb, .fos, .mov, .VDF, .ztmp, .sis, .sid, .NCF, .menu, .layout, .dmp, .blob, .ESM, .VCF, .vtf, .dazip, .FPK, .MLX, .kf, .IWD, .LSC, .tor, .PSK, .kant, .w3x, .FSH, .NTL, .arch00, .lvl, .snx, .cfr, .FF, .vpp_pc, .LRF, .m2, .mcmeta, .vfs0, .mpqge, .KDB, .db0, .dba, .rofl, .hkx, .bar, .cfu, .den, .land, .litemod, .aktiv, .smede, .LTX, .BSA, .APK, .RE4, .sav, .lbf, .slm, .Bik, .EPK, .rgss3a, .derefter, .stor, pung, .wotreplay, .xxx, .desc, .py, .M3U, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .PEM, .crt, .himmel, .den, .X3F, .SRW, .PEF, .PTX, .R3D, .RW2, .RWL, .rå, .raf, .orf'en, .NRW, .mrwref, .MEF, .ERF, .KDC, .dcr, .CR2, .CRW, .bugt, .SR2, .SRF, .ARW, .3fr, .DNG, .JPE, .jpg, .cdr, .indd, .til, .EPS, .pdf, .PDD, .PSD, .dbf, .mdf, .WB2, .rtf, .WPD, .DXG, .xf, .dwg, .pst, .accdb, .CIS, .pptm, .pptx, .ppt, .XLK, .xlsb, .xlsm, .XLSX, .xls, .WPS, .docm, .docx, .doc, .ODB, .Ep, .ODM, .Svar, .afsnit, .odt

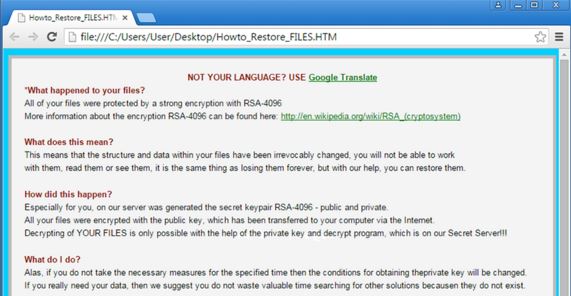

Efter en vellykket kryptering, den ransomware skaber andre filer på skrivebordet og links til andre steder, der indeholder løsesum notat med betalingsinstrukser. Filerne navngives som:

→Howto_Restore_FILES.BMP

Howto_Restore_FILES.HTM

Howto_Restore_FILES.TXT

Disse instruktioner er næsten identisk med en anden grim ransomware, kaldet CryptoWall 3.0. Forskerne tror, at denne meddelelse er blevet brugt til at forenkle og outsource løsesum betaling med CryptoWall metoder eller for at skjule den virkelige identitet malware.

Denne løsesum besked har instruktioner om, hvordan du bruger Tor-netværket for at nå de cyber-kriminelle via en anonym forbindelse og gøre løsesum betaling. Det anbefales kraftigt ikke at betale løsepenge penge krævet af TeslaCrypt 3.0 skabere, da det ikke er nogen garanti får du en dekrypteringsnøgle at gendanne dine filer. Også, hvis du betaler løsesummen, du finansierer de cyber-kriminelle til yderligere sofistikeret deres arbejde, og de kan bruge pengene til mange andre syge gerninger.

Den .micro Extension Ransomware – Fjernelse

For at fjerne fuldt TeslaCrypt 3.0, først afbrød ransomware ved at stoppe din internetforbindelse. Derefter, sikkerhedskopiere dine systemfiler. Bagefter, omhyggeligt følge instruktionerne nedenfor. Hvis du stadig se ransomware være aktiv, kan det være nødvendigt at installere en avanceret anti-malware værktøj. Sådan software vil holde dit system sikkert i fremtiden.

Hej,

vidste nogen vide hvad med mikro udvidelser.

Jeg mistede everthing