Le matériel suivant est créé pour sensibiliser le public de la cybersécurité de l'organisation et de fournir des conseils de protection adéquate contre les menaces ransomware.

Le matériel suivant est créé pour sensibiliser le public de la cybersécurité de l'organisation et de fournir des conseils de protection adéquate contre les menaces ransomware.

Depuis ransomware est passée d'une idée au hasard pour une entreprise millions de dollars et la plupart des attaques sont menées contre les organisations, nous avons décidé de faire des recherches sur le terrain et apporter plusieurs idées intéressantes sur la façon de protéger adéquatement les organisations et quels sont les systèmes nécessaires pour effectuer cette. Au cours de la recherche, nous avons trébuché dans plusieurs présentations très intéressantes et topologies de réseau qui nous aident à mieux comprendre comment ransomware est distribué et comment elle cible les organisations.

La recherche

Une présentation intéressante que nous sommes tombés sur au cours de la recherche a été la présentation à la cybersécurité dans les soins de santé au Healthcare Compliance Institute

Maintenant, on demande, pourquoi se concentrer sur la cybersécurité de la santé. Il y a une très bonne raison pour le faire, et il est parce que la santé est le secteur où plus 80% des attaques sont menées, principalement en raison des fonds versés dans le secteur et la capacité de payer la rançon. Et il est trop très efficace; la plupart des établissements de soins de santé ont payé une rançon pour récupérer des données importantes de retour.

Et étant donné que le secteur de la santé est en train de changer et la mise en œuvre de plus en plus de technologie dans ce, et encore plus de gadgets IdO, il est important pour un administrateur réseau pour construire un réseau adéquat qui lui permettra de répondre de manière adéquate au rythme rapide du monde d'aujourd'hui.

La menace

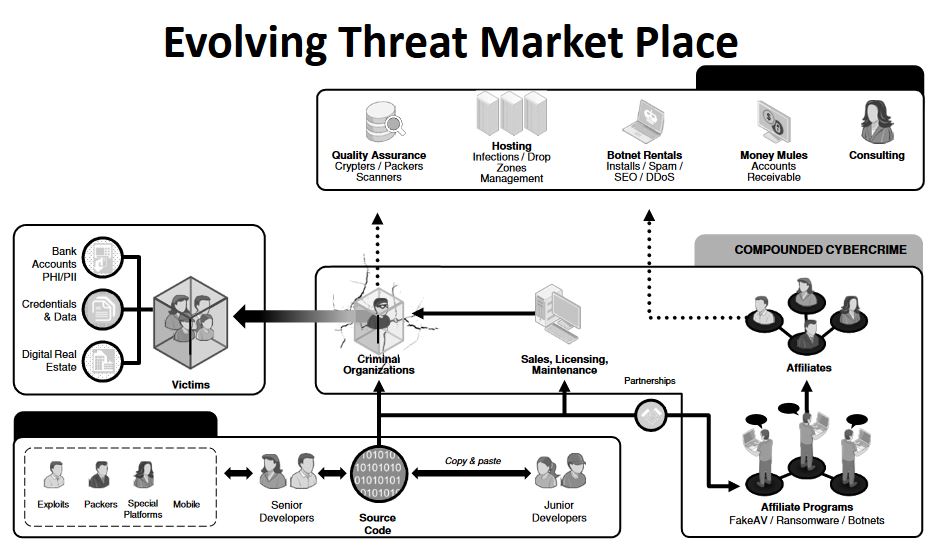

Lorsque nous examinons en moyenne 21st siècle ransomware il ne prendra pas beaucoup de temps pour le comprendre. La plupart des menaces simplistes sont généralement achetés au marché souterrain, et ils ont même licence et de soutien à leur côté, ce qui signifie qu'elle ne prend pas de compétences explicites à maîtriser et les virus de l'utilisation ransomware. Fondamentalement, si nous devions diviser le processus d'infection ransomware en plusieurs phases différentes, comme les chercheurs de l'HCI ont fait, on se retrouverait avec quatre principaux domaines de contrôle:

- Le processus d'infection et de distribution.

- Le virus lui-même et sa gestion.

- Le cryptage utilisé.

- Le paiement Ransom.

Image Source: Healthcare Compliance Institute (Beckie Smith)

Image Source: Healthcare Compliance Institute (Beckie Smith)

Quand on parle de l'infection et la distribution, nous devons réaliser qu'il est l'un des domaines les plus importants où l'on jette le plus d'énergie par les cybercriminels. Cela est dû principalement ransomware se développe rapidement et le marché des virus est même devenu très concurrentiel, et tout le monde se bat contre pour savoir qui a les meilleurs outils pour le travail. Les outils les plus connus pour l'infection sont ceux qui assurent une infection réussie à avoir lieu. Ce sont les soi-disant cryptors, emballeurs, scanners et d'autres outils qui assurent obscurcissement. les organisations de cybercriminels mettent ces outils comme une priorité pour les, et ils investissent beaucoup dans ces outils, semblable à la façon dont une entreprise investirait dans des bugs de constatation dans son logiciel, par exemple. Et tandis que l'infection est la clé, il est aussi important de parler de la diffusion des fichiers malveillants qui causent l'infection. C'est là les organisations cybercriminelles se tournent souvent vers des partenaires si elles ne disposent pas des ressources pour ce. Ces partenaires sont généralement les pirates de chapeau noir avec une vaste expérience dans le domaine et beaucoup de ressources. Ces ressources sont botnets, outils DDoS, et matériels, bases de données énormes de insensément adresses e-mail faux, outils de référencement noir et de nombreux autres outils qui peuvent faire un simple fichier .exe célèbre en quelques heures. Et alors, il y a la question de l'hébergement des sites de distribution, également connu sous le nom des serveurs C2 qui sont généralement testés et anonymisées avant d'exécuter le virus réel. Ces hôtes fantômes sont avec une durée de vie très courte, surtout si elles sont des sites de distribution contenant la charge utile. Donc, cela résume à ce sujet quand il s'agit de la distribution et de l'infection.

Lorsque nous discutons les fichiers de virus et de leur gestion, tout se résume aux programmeurs. Tels sont généralement des gens qui étaient sous-estimés ou qui ont décidé de faire un argent supplémentaire en utilisant leur programmation de compétences. Ces développeurs créent le code source pour une infection ransomware et post le virus à vendre, habituellement dans le web profond. Certaines organisations cybercriminelles, cependant, peuvent avoir leurs développeurs qui font le travail, au lieu de risquer d'acheter un code d'autres, qui ne peut pas faire confiance. Quel que soit le cas est, le virus doit être programmé et bien approprié pour faire une déclaration qu'il a infecté l'utilisateur. En outre, de nombreux cybercriminels apprécient la possibilité de modifier le virus lui-même - papier peint sur mesure, outils anti-VM, des outils qui changent extensions, les noms de fichiers, coutume de rançon, etc. Certains virus de ransomware qui sont vendus en ligne ont même été signalés à offrir des services d'hébergement pour les sites de commandement et de contrôle, où un groupe d'administrateur avec chaque ordinateur infecté est considéré.

Et quand on parle de panneaux administratifs et le contrôle du processus d'infection, nous devons discuter du contrôle de paiement et paiement. Les organisations cybercriminelles utilisent généralement des e-mails anonymes ou anonymes pages Web basées sur Tor où la victime peut communiquer avec eux parce que le soutien à la clientèle est très important. Si les organisations sont attaquées, il est important de connu que le montant de la rançon est nettement plus grande.

L'attaque

Pour une attaque sur une organisation spécifique, par exemple, hôpital à mener, les cybercriminels devraient d'abord faire des recherches sur l'organisation qu'ils sont sur le point de frapper. Ils inspecteront le réseau et même infiltrer en partie pour voir ce qui est il est topologie. Ensuite, ils seront en contact avec les développeurs et les affiliés de leur fournir les outils adéquats et obfuscators pour le logiciel spécifique de l'organisation elle-même. Par exemple, si les ordinateurs de l'hôpital sont en cours d'exécution de Windows versions mises à jour 10 avec protection anti-malware avancée, les attaquants choisiraient obscurcissement, qui cache le virus de l'apprentissage de la machine en injectant du code dans le processus rundll32.exe, comme le dernier CERBER Ransomware chaîne est en train de faire.

Puis, les attaquants vont commencer le processus de livraison, et si certains des ordinateurs dans les organisations ont déjà été corrompu, ils utiliseront ce botnet et la propagation ou d'autres logiciels malveillants intermédiaire. Une autre méthode est si pirater un e-mail d'un utilisateur dans l'organisation, par exemple, un cadre supérieur et envoyer un e-mail de spam massif contenant le fichier d'infection comme une pièce jointe. Cette technique est très efficace, et certains attaquants ont même été signalés à utiliser les e-mails qui ont été usurpés masqués extrêmement bien et ne peuvent pas être différentes de celles d'origine.

La phase suivante est simplement attendre que l'infection se produise et profil bas pendant qu'ils contrôlent le processus et en attendant le paiement à effectuer. A partir de là sont généralement utilisés plusieurs comptes « mule d'argent » dans un réseau sophistiqué de comptes en ligne qui sont crypto-monnaie alors payé à plusieurs portefeuilles d'affiliation. Puis, les montants sont généralement payés blanchies par un service de mélange bitcoin qui cache complètement les fonds et les paie les auteurs du virus.

Comment se battre?

Les experts ayant une vaste expérience dans les grandes lignes de recherche des logiciels malveillants que les administrateurs réseau et les professionnels de la sécurité doivent se concentrer sur ces quatre phases clés lorsqu'ils planifient la protection de l'organisation:

La préparation de la gestion de la défense et du budget

Cette phase comprend la manipulation des investissements pour la cybersécurité et la séparation des activités qui doivent être menées pour atteindre à court terme(Matériel, logiciel, etc) et à long terme(la formation des employés) buts.

La protection et de détection d'intrusion

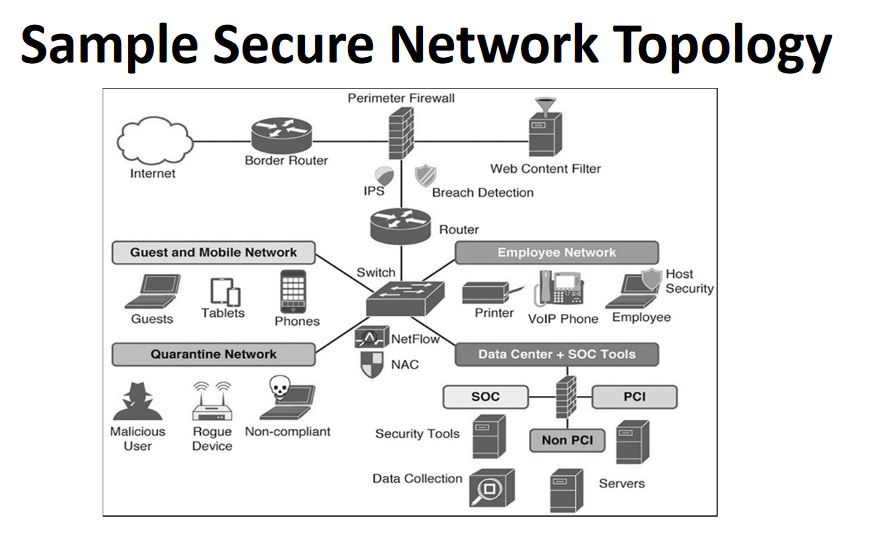

Ceci est probablement ce qui est le domaine de la plus haute importance, selon les chercheurs de l'Institut. Il comprend la construction du réseau à droite avec la cybersécurité à l'esprit. Fondamentalement, ces réseaux devraient se concentrer sur la séparation complètement les employés des utilisateurs invités et même de créer un troisième groupe de dispositifs comme le montre la topologie créée par les chercheurs ci-dessous:

Source: Santé Conformité Instute

Source: Santé Conformité Instute

Comme cela est visible d'en haut, NAC (Network Admission Control) a été utilisé en combinaison avec la fonction NetFlow. Le CNA est utilisé principalement parce qu'il limite les ressources réseau multiples basées sur un critère de réseau pré-configurés et politiques. Si ces politiques ne parviennent pas à être pris en charge par un dispositif, le CNA ne laisse pas davantage dans l'une des autres réseaux et laisse en quarantaine un avec des autorisations les plus bas de tous les. La fonction NetFlow est utilisé pour recueillir le trafic de ces appareils comme il entre et sort du dispositif principal (ex. l'interrupteur). Il a également l'analyse de l'application que l'on appelle qui voit les données passe et le fait se comportent les données de manière intrusive.

Et d'ailleurs ces caractéristiques, il peut aussi y avoir plusieurs autres couches de protection supplémentaire tout au long de l'ensemble du réseau, non seulement une quarantaine. La meilleure pratique consiste à ajouter une protection pour chaque construction sous-réseau autour du dispositif principal de commande et de séparer les réseaux autant que possible tout en les gardant reliés entre eux, mais limité uniquement aux comptes administratifs.

Threat Response

Ceci est la zone où l'infection est déjà inévitable. Habituellement, organisations avec une protection adéquate ont des protocoles qui sont souvent modifiés sur la façon dont ils réagissent quand l'attaque et être qui ils font le contact. Selon les chercheurs de HCI, ces protocoles peuvent inclure plusieurs processus clés:

- La corrélation des données.

- Une collection de journaux à partir des dispositifs.

- Compte-rendu de l'intrusion et les dommages.

- Avoir des connaissances suffisantes pour rechercher des informations dans.

- Avoir base de données adéquate des menaces.

- La recherche de la menace et le développement basé sur le scénario.

Habituellement, ce n'est pas quelque chose que votre administrateur réseau moyen est capable de savoir. Cependant, si une équipe est utilisé qui se compose de différents spécialistes dans différents domaines pour enquêter sur la situation, le temps pour le traitement de la menace diminuerait rapidement. Mais les administrateurs doivent être formés sur la façon d'effectuer la première réponse quand il y a une menace, et pour cela, protocoles par les organismes de sécurité sont nécessaires pour mettre en œuvre, qui devrait être inclus dans la phase de préparation des investissements.

Récupération des menaces

Ce dernier aspect du système comprend une mise en œuvre et l'apprentissage de la menace non seulement récupérer comme traditionnellement, mais d'une manière améliorée et mise à jour afin d'éviter de futures intrusions de ce type à se produire. Elle consiste à analyser les données agrégées de la menace et la mise en œuvre des aspects clés sur la façon dont l'infection menace a été menée. Il peut assurer la configuration adéquate du réseau de la meilleure façon possible afin de minimiser les risques futurs.

The Bottom Line

Comme conclusion, l'accent mis sur la cybersécurité de l'organisation a coûté une fortune au cours des deux dernières années. Et la plupart des attaques effectuées par ransomware étaient sur les systèmes qui ne sont pas correctement sauvegardés et sécurisés. Ceci est la raison pour laquelle il est fortement recommandé non seulement de regarder comme un investissement, mais de superviser l'ensemble des processus de l'intérieur et de la recherche et le tester intensivement. Bien sûr, cela ne signifie pas que vous allez créer un 100% Système ransomware épreuve, mais il se traduira par un système de sécurité qui repousse les menaces les plus sophistiquées là-bas.

Et de plus, comme une sphère informatique, Cybersécurité se déplace sur un nouveau niveau de gestion des données et la sécurité de l'appareil tout - l'Internet des objets. Nous avons déjà vu beaucoup dispositifs IdO qui ont été piraté, et avec IdO botnets comme Mirai, nous croyons que l'accent d'experts devrait se concentrer sur le traitement le plus souvent des appareils mobiles et IdO, puis juste centraliser la sécurité aux grands appareils, comme commutateurs multicouches, routeurs, pare-feu et d'autres.