Il seguente materiale è stato creato per aumentare la consapevolezza di organizzazione sicurezza informatica e fornire un'adeguata consulenza protezione contro le minacce ransomware.

Il seguente materiale è stato creato per aumentare la consapevolezza di organizzazione sicurezza informatica e fornire un'adeguata consulenza protezione contro le minacce ransomware.

Dal ransomware è cresciuto da un'idea casuale per un business da milioni di dollari e la maggior parte degli attacchi sono condotti contro le organizzazioni, abbiamo deciso di ricerca nel campo e portare molte idee interessanti su come proteggere adeguatamente le organizzazioni e quali sistemi sono necessari per eseguire questa. Nel corso della ricerca, siamo incappati in varie presentazioni molto interessanti e topologie di rete, che ci aiutano a capire meglio come ransomware è distribuito e come si rivolge alle organizzazioni.

La ricerca

Una presentazione interessante, che ci siamo imbattuti nel corso della ricerca è stata la presentazione per quanto riguarda la sicurezza informatica nel settore sanitario al Sanità Compliance Institute

Ora, si potrebbe chiedere, perché a concentrarsi sulla sicurezza informatica sanitaria. C'è una buona ragione per fare questo, ed è perché l'assistenza sanitaria è il settore in cui più di 80% di attacchi sono condotti, soprattutto a causa dei fondi versato in settore e la capacità di pagare il riscatto. Ed è molto efficace troppo; la maggior parte delle istituzioni sanitarie hanno pagato un riscatto per recuperare i dati importanti indietro.

E dato che il settore sanitario sta cambiando e l'attuazione di tecnologia sempre più in essa, e ancora di più gadget IoT, è importante per un amministratore di rete per costruire una rete adeguata, che lo aiuterà a rispondere in modo adeguato al ritmo veloce del mondo di oggi.

La minaccia

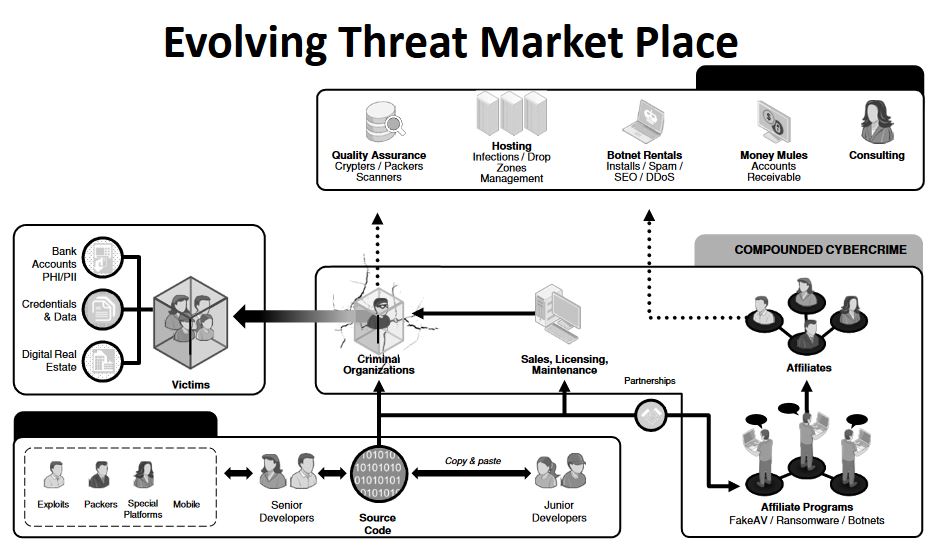

Quando diamo uno sguardo ad una media 21st secolo ransomware non ci vorrà un sacco di tempo per capirlo. La maggior parte delle minacce semplicistiche sono di solito acquistati presso il mercato sotterraneo, e hanno anche la licenza e il supporto al loro fianco, il che significa che non ci vuole abilità per padroneggiare espliciti e virus uso ransomware. Fondamentalmente, se dovessimo dividere il processo di infezione ransomware in più fasi differenti, i ricercatori presso l'HCI hanno fatto, finiremmo con quattro aree principali di controllo:

- Il processo di infezione e Distribuzione.

- Il virus si e E 'gestione.

- La crittografia utilizzata.

- Il riscatto di pagamento.

Image Source: Sanità Compliance Institute (Beckie Smith)

Image Source: Sanità Compliance Institute (Beckie Smith)

Quando si parla di l'infezione e la distribuzione, dobbiamo renderci conto che si tratta di uno dei settori più importanti in cui la maggior parte di energia è generata dalla criminali informatici. Ciò è dovuto soprattutto ransomware è in rapida crescita e il mercato alla ricerca di virus è addirittura diventato altamente competitivo, e ognuno sta combattendo su chi ha i migliori strumenti per il lavoro. Gli strumenti più noti di infezione sono quelli che garantiscono l'infezione di successo che si terrà. Questi sono i cosiddetti cryptor, confezionatori, scanner e altri strumenti che garantiscono l'offuscamento. organizzazioni Cyber-criminale mettere questi strumenti come una priorità per loro, e investono molto in questi strumenti, simile a come una società avrebbe investito in bug trovando in essa è un software, per esempio. E mentre l'infezione è la chiave, è anche importante per parlare di diffondere i file dannosi che causano l'infezione. Questo è dove le organizzazioni criminali informatici spesso si rivolgono ai partner se non hanno le risorse per questo. Questi partner sono hat hacker di solito neri con una vasta esperienza nel campo e un sacco di risorse. Queste risorse sono botnet, strumenti DDoS, e hardware, follemente enormi database di indirizzi e-mail falsi, strumenti SEO neri e molti altri strumenti che possono rendere un semplice file exe famoso in una questione di ore. E poi, c'è la questione di ospitare il siti di distribuzione, noto anche come i server C2 che di solito sono anonimi e testati prima di eseguire il virus vero e proprio. Questi host fantasma sono con una vita molto breve, soprattutto se si tratta di siti di distribuzione che contengono il payload. Quindi questo dice tutto quando si tratta di distribuzione e infezioni.

Quando discutiamo i file dei virus e la loro gestione, tutto si riduce ai programmatori. Tali sono di solito le persone che erano sottovalutati o che hanno deciso di fare un dollaro in più utilizzando il loro skillset programmazione. Questi gli sviluppatori a creare il codice sorgente per un'infezione ransomware e post il virus in vendita, di solito nel deep web. Alcune organizzazioni criminali informatici, tuttavia, possono avere i loro sviluppatori che fanno il lavoro, invece di rischiare di acquistare un codice da parte degli altri, che non ci si può fidare. Qualunque sia il caso è, il virus deve essere programmato bene e adatto per fare una dichiarazione che ha infettato l'utente. Inoltre, molti criminali informatici apprezzano la capacità di modificare il virus stesso - sfondo personalizzato, strumenti anti-VM, strumenti che cambiano le estensioni, i nomi dei file, personalizzato richiesta di riscatto, etc. Alcuni virus ransomware che vengono venduti on-line sono stati anche segnalati per offrire servizi di hosting per i siti web di comando e controllo, dove un pannello amministratore con tutti i computer infettato è visto.

E quando si parla di pannelli amministrativi e il controllo del processo di infezione, dobbiamo discutere di pagamento e controllo di profitto. Le organizzazioni criminali informatici di solito usano le e-mail anonime o pagine web Tor-based anonimi in cui la vittima può comunicare con loro, perché l'assistenza clienti è molto importante. Se le organizzazioni vengono attaccati, è importante noto che la quantità taglia è significativamente più grande.

L'attacco

Per un attacco ad una specifica organizzazione, per esempio, ospedale per essere condotta, i criminali informatici avrebbero prima fare qualche ricerca circa l'organizzazione che stanno per colpire. Essi ispezionare la rete e anche infiltrarsi parzialmente per vedere che cosa è la sua topologia. Poi si metterà in contatto gli sviluppatori e gli affiliati di fornire loro gli obfuscators e strumenti adeguati per il software specifico della stessa organizzazione. Per esempio, se i computer in ospedale sono in esecuzione le versioni aggiornate di Windows 10 con protezione anti-malware avanzato, gli attaccanti avrebbero scelto offuscamento, che nasconde il virus dalla machine learning iniettando codice all'interno del processo rundll32.exe legittima, come l'ultimo CERBER ransomware stringa sta facendo.

Poi, gli attaccanti inizieranno il processo di consegna, e se alcuni dei computer nelle organizzazioni sono già stati danneggiati, useranno che e diffondere botnet o altro malware intermediario. Un altro metodo è se incidere una e-mail di un utente nell'organizzazione, per esempio, un senior manager e inviare un enorme di spam e-mail contenente il file infezione come allegato. Questa tecnica è molto efficace, e alcuni aggressori hanno anche stati segnalati da usare e-mail falsificati che sono stati mascherati molto bene e non possono essere differiva da quelli originali.

La fase successiva è quella di aspettare semplicemente per l'infezione accada e laici basso, mentre si stanno controllando il processo e in attesa che il payoff da effettuare. Da lì più account “money mule” sono di solito utilizzati in una sofisticata rete di conti criptovaluta on-line che sono poi pagato a più portafogli di affiliazione. Poi, pagati gli importi sono di solito riciclati attraverso un servizio di miscelazione BitCoin che nasconde completamente i fondi e poi li ripaga del virus gli autori.

Come Fight Back?

Gli esperti con una vasta esperienza in linee di ricerca malware che gli amministratori di rete e professionisti della sicurezza dovrebbero concentrarsi su queste quattro fasi chiave quando hanno in programma di protezione dell'organizzazione:

La preparazione della Direzione Difesa e budget

Questa fase comprende la gestione degli investimenti per la sicurezza informatica e la separazione delle attività che devono essere condotte per raggiungere a breve termine(hardware, software, etc) e lungo termine(formazione dei dipendenti) obiettivi.

Il rilevamento e la protezione delle intrusioni

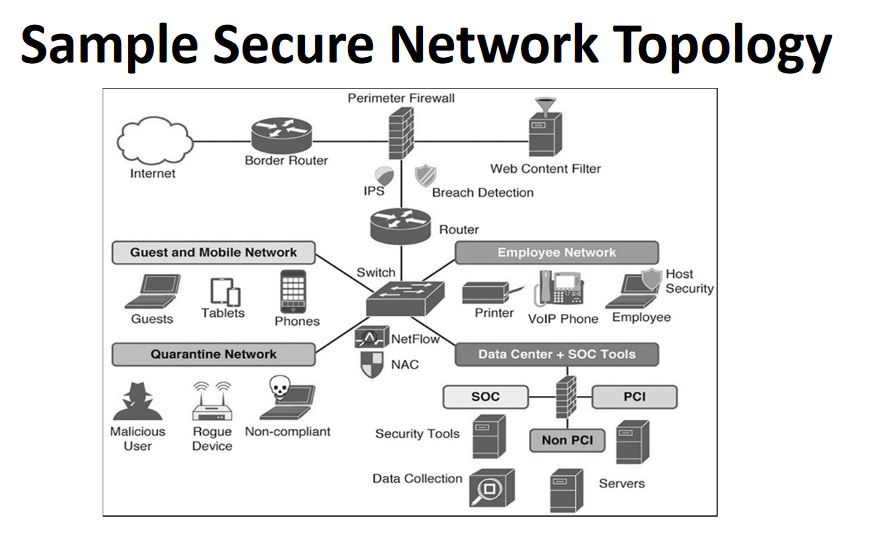

Questo è più probabile che cosa è la zona della massima importanza, secondo i ricercatori presso l'Istituto. Esso comprende la costruzione della rete di destro con la sicurezza informatica in mente. Fondamentalmente, tali reti devono essere concentrate sulle separare completamente i dipendenti da parte degli utenti ospiti e anche la creazione di un terzo gruppo di dispositivi, come mostrato nella topologia creato dai ricercatori al di sotto:

Fonte: Sanità Compliance Instute

Fonte: Sanità Compliance Instute

Come visibile dall'alto, NAC (Network Admission Control) è stato utilizzato in combinazione con la funzione NetFlow. Il NAC viene utilizzato principalmente perché limita più risorse di rete in base a criteri e criteri di rete pre-configurati. Se tali politiche non riescono a essere accolti da un dispositivo, NAC non si lascia ulteriormente in una qualsiasi delle altre reti e la lascia in quarantena uno con autorizzazioni più bassi di tutti. Il caratteristica NetFlow viene utilizzato per raccogliere il traffico di tali dispositivi, che entra ed esce dal dispositivo principale (ex. l'interruttore). Essa ha anche la cosiddetta analisi delle applicazioni che vede ciò che passa i dati e fa questo si comportano i dati in modo intrusivo.

E poi quelle caratteristiche, ci possono essere anche diversi altri strati di protezione aggiunti tutta la rete, non solo quella di quarantena. La pratica migliore è quella di aggiungere la protezione per ogni generazione sotto-rete in tutto il dispositivo di controllo principale e separare le reti, per quanto possibile, mentre restano interconnessi, ma limitato solo agli account amministrativi.

Threat Response

Questa è l'area in cui l'infezione è già inevitabile. Solitamente, le organizzazioni con una protezione adeguata hanno protocolli che vengono spesso modificate per quanto riguarda il modo in cui reagiscono quando essendo attacco e che fanno contatto. Secondo i ricercatori della HCI, questi protocolli possono includere diversi processi chiave:

- Correlazione dei dati.

- Una raccolta di log dai dispositivi.

- Segnalazione del intrusioni e danni.

- Avere un'adeguata base di conoscenza per cercare informazioni in.

- Avere un adeguato database delle minacce.

- La ricerca della minaccia e lo sviluppo sulla base dello scenario.

Solitamente, questo non è qualcosa che l'amministratore di rete medio è in grado di sapere. Tuttavia, se una squadra viene utilizzato, che si compone di diversi specialisti in diversi campi per indagare la situazione, il tempo per la gestione della minaccia sarebbe rapidamente diminuire. Ma gli amministratori devono essere addestrati su come eseguire la prima risposta quando c'è una minaccia, e per questo, protocolli da parte delle organizzazioni di sicurezza sono necessarie da attuare, che dovrebbero essere inclusi nella fase di preparazione degli investimenti.

Recupero Threat

Questo ultimo aspetto del sistema include un implementazione e imparare dalla minaccia di recuperare non solo come tradizione, ma in un modo migliore e aggiornato per evitare future intrusioni di questo tipo per accadere. Si tratta di analizzare i dati aggregati dalla minaccia e l'attuazione degli aspetti fondamentali su come è stata condotta l'infezione minaccia. E 'in grado di garantire l'adeguata configurazione della rete nel miglior modo possibile per ridurre al minimo il rischio futuro.

La linea di fondo

Come conclusione, l'attenzione per la sicurezza informatica organizzazione è costato una fortuna l'ultimo paio di anni. E la maggior parte degli attacchi fatti da ransomware erano su sistemi che non sono stati correttamente eseguito il backup e protetti. Questa è la ragione è fortemente raccomandato non solo di vedere le cose come un investimento, ma supervisionare l'intero processo dall'interno verso l'esterno e la ricerca e testarlo estensivamente. Naturalmente, questo non significa che si dovrà creare un 100% Sistema a prova di ransomware, ma si tradurrà in un sistema di sicurezza in grado di respingere le minacce più sofisticate là fuori.

E inoltre, come una sfera IT, sicurezza informatica si sta muovendo su un nuovo livello di gestione dei dati e la sicurezza del dispositivo - l'Internet delle cose. Abbiamo già visto molti dispositivi IoT che sono stati hacked, e con botnet IoT come Mirai, riteniamo che l'attenzione di esperti dovrebbe essere focalizzata sulla gestione dei dispositivi mobili e IoT più spesso, poi basta centralizzare la sicurezza di grandi dispositivi, come multilayer switch, router, firewall e altri.