Snake ransomware è stato scoperto da MalwareHunterTeam la scorsa settimana, che ha condiviso con Vitali Kremez per decodificare e conoscere meglio l'infezione.

Snake ransomware è stato scoperto da MalwareHunterTeam la scorsa settimana, che ha condiviso con Vitali Kremez per decodificare e conoscere meglio l'infezione.

Un nuovo ransomware è stato recentemente scoperto da ricercatori MalwareHunterTeam. ransomware Snake Soprannominato, la minaccia è stata reverse engineering di Vitali Kremez. Grazie a lui, ora ulteriori dettagli sono disponibili su Snake, che è considerato un tipo mirato di ransomware schierato contro le organizzazioni e le imprese.

Sommario minaccia

| Nome | Snake ransomware |

| Estensione del file | Una stringa di 5 caratteri per l'estensione di ciascun file. |

| Tipo | Ransomware, Cryptovirus |

| Che cos'è | Un ransomware che si rivolge in particolare le reti di organizzazioni. |

| Sintomi | file specifici sono criptati. In ogni file crittografato, il marcatore di file Ekans verrà aggiunto. |

| Ransom Note | Fix-Your-files.txt |

| Metodo di distribuzione | Attualmente non è noto |

| Rimozione | Per rimuovere efficacemente attiva Snake ransomware infezioni da virus, si consiglia di utilizzare un avanzato strumento anti-malware. Scarica

Strumento di rimozione malware

|

Esperienza utente | Iscriviti alla nostra Forum per discutere Snake ransomware. |

| Strumento di recupero dati | Windows Data Recovery da Stellar Phoenix Avviso! Questo prodotto esegue la scansione settori di unità per recuperare i file persi e non può recuperare 100% dei file crittografati, ma solo pochi di essi, a seconda della situazione e se non è stato riformattato l'unità. |

Nuove informazioni per quanto riguarda il ransomware Snake si sono resi disponibili questo mese. Secondo una nuova analisi del campione che è stato pubblicato questo mese (Gennaio 2020) Informazioni più dettagliate circa gli obiettivi e il comportamento esibito dal motore. Le ultime versioni del ransomware sono pesantemente offuscati e sembrano essere progettato specificamente per abbattere intere reti, piuttosto che singoli computer. I file che vengono rilevati come Snake ransomware campioni sembrano essere configurato contro sistemi industriali.

Il virus Snake ora include diverse funzioni avanzate che verrà attivato una volta che un host è stato infettato. Tra loro ci sono le seguenti funzionalità:

- rimozione dei dati - Il ransomware serpente è stato trovato per eliminare qualsiasi trovato copie shadow del volume dei file trovati sul computer contaminata. Questo renderà il recupero dei dati molto più difficile e può ostacolare alcune operazioni di ripristino.

- Controllo di processo - Il motore antivirus Snake sarà in grado di eseguire la scansione per l'esecuzione di processi di software che può bloccare il ransomware - macchine virtuali, sistemi di accesso, strumenti di controllo remoto, gestione della rete, software anti-virus ed ecc.

- Sabotaggio - sistemi SCADA importanti e altri software di controllo industriale saranno fermati da corsa. Quando questo passo è eseguito in un ambiente di produzione di lavoro questo può causare un grande problema generale nella fabbrica che può essere etichettato come sabotaggio industriale.

- controllo di crittografia - Durante il processo di crittografia ransomware gli analisti hanno scoperto che il motore salterà file che appartengono al sistema operativo. Questo è intenzionale al fine di non danneggiare i sistemi che eseguono. Questo assicura che il danno è fatto corretta e che gli utenti vittima sarà Aable di rivedere il messaggio di riscatto postato.

Ulteriori indagini nel gruppo hacker dietro il ransomware Snake rivela che i criminali possono essere dietro altri attacchi pericolosi come pure. Di particolare nota è la possibilità che essi hanno lanciato un attacco con un disco tergicristallo chiamato ZeroCleare in passato. Questo è stato un altamente sofisticato e devastante operazione prevista contro le organizzazioni industriali ed energetici nella regione del Medio Oriente.

Ulteriori informazioni sulla minaccia è diventato disponibile a gennaio 13 quando un altro rapporto dettagliato sulla ransomware Snake è stato pubblicato. L'aspetto pericoloso di questo particolare minaccia è che i file vittima saranno criptati con un algoritmo di input casuale - Questo significa che i dati non saranno trattati con un unico algoritmo di. Il modo in cui questo viene fatto è che il motore principale registrerà i nomi dei file originali e le directory che sono utilizzati come parametri. Una stringa speciale è incluso, come pure - crittografia a chiave pubblica viene utilizzata dal ransomware Snake.

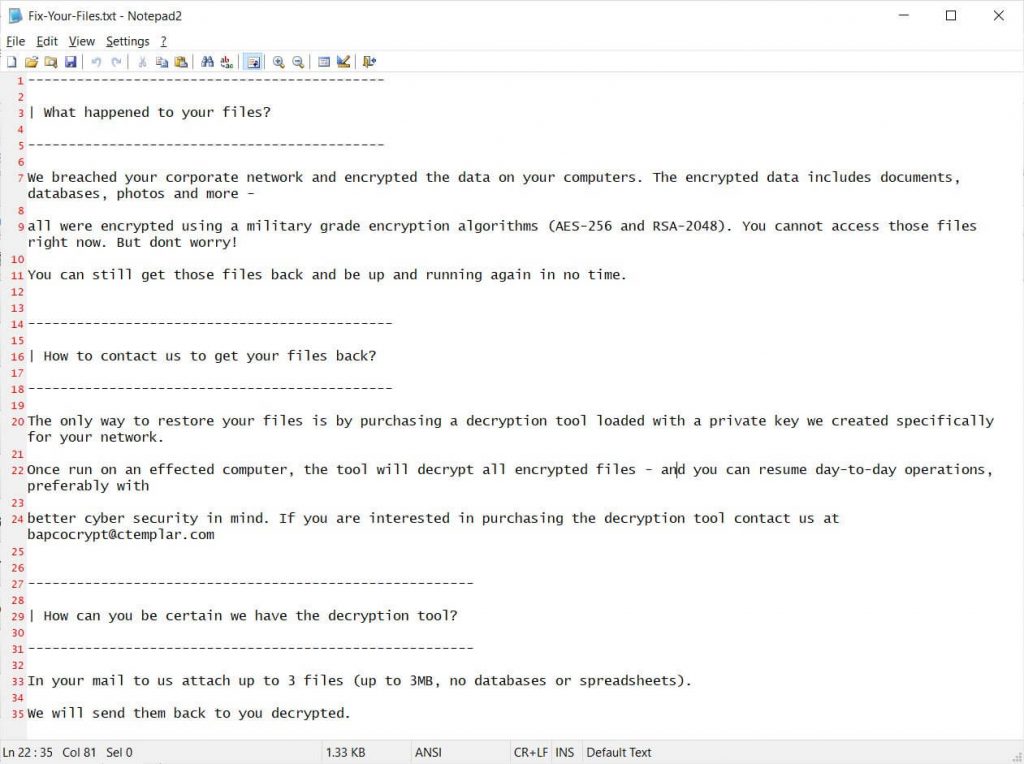

Marcatori vengono aggiunti ai file come estensioni - insiemi casuali di combinazioni di caratteri sono posti come le estensioni dei file. La richiesta di riscatto generato dalla versione attuale del virus si chiama *Fix-Your-files.txt che inizia con la linea Che cosa è successo ai tuoi file?.

Snake ransomware – Analisi tecnica

L'analisi di Kremez indica che il ransomware è scritto nella lingua Golang, e che è altamente offuscato.

Il livello di offuscamento di routine è molto più alto di quello che di solito è visto in ransomware schierato in attacchi mirati.

Una volta avviata l'infezione ransomware Snake, Copie ombra volume verranno rimossi dal sistema.

Poi, vari processi relativi al sistema SCADA, macchine virtuali, sistemi di controllo industriale, strumenti di gestione remota e gli strumenti di gestione della rete saranno uccisi.

Dopo queste due fasi sono completate, il ransomware proseguirà con la crittografia dei dati, ma sarà ignorare i file nelle cartelle di sistema di Windows e alcuni file di sistema, come:

windir

SystemDrive

:\$Cestino

:\ProgramData

:\Utenti Tutti gli utenti

:\Programmi

:\Impostazioni locali

:\Avvio

:\System Volume Information

:\Recupero

\AppData

Al momento la crittografia, il ransomware Snake sarà aggiungere una stringa di 5 caratteri per l'estensione di ciascun file. Di conseguenza, un file.doc file chiamato sarà simile a questa dopo la crittografia - file.docknfgT (pensare è un esempio a caso).

In ogni file crittografato, il marcatore di file Ekans verrà aggiunto. E 'curioso notare come Ekans è SNAKE scritto in retromarcia.

I ricercatori dicono che il ransomware richiede più tempo del solito per crittografare i dati mirati. Tuttavia, Poiché si tratta di una minaccia mirata che viene eseguito ogni volta che l'attaccante decide, il tempo sicuramente non sarà molto più di un problema.

Una volta che il processo di crittografia è finalizzato, Snake creerà una richiesta di riscatto in C:\Users Public Desktop, e si chiamerà Fix-Your-files.txt. La richiesta di riscatto in genere contiene le istruzioni per i criminali informatici contatti le istruzioni di pagamento. L'email fornito per il contatto è bapcocrypt@ctemplar.com ma l'e-mail potrebbe cambiare nelle future versioni del ransomware.

Questo è ciò che la richiesta di riscatto si presenta come:

Ecco cosa dice la nota (parti di essa):

Che cosa è successo ai tuoi file?

Abbiamo violato la rete aziendale e criptato dei dati sui computer. I dati crittografati comprende documenti, banche dati, foto e altro ancora -

Tutti sono stati crittografati utilizzando un grado militare algoritmi di crittografia (AES-256 e RSA-2048). Non è possibile accedere a tali file in questo momento. Ma non preoccupatevi!

È ancora possibile ottenere quei file indietro ed essere attivo e funzionante di nuovo in poco tempo.

Come contattarci per avere i vostri file indietro?

L'unico modo per ripristinare i file è con l'acquisto di uno strumento di decrittazione caricato con una chiave privata che abbiamo creato appositamente per la rete.

Rimuovere Snake ransomware

In termini di decrittazione di file, attualmente, non ci sono informazioni se i file crittografati da Snake ransomware possono essere decifrati senza gli attaccanti’ chiave di decrittazione. Con gli sguardi di esso, crittografia del ransomware è imbattibile, anche se.

Anche se al momento del serpente ransomware si rivolge alle organizzazioni, campagne su larga scala contro gli individui possono anche essere lanciati. Se i sintomi di infezione del ransomware assomigliano comportamento di Snake ransomware, si può provare a rimuovere la ransomware utilizzando le istruzioni riportate di seguito.