O material a seguir é criada para aumentar a consciência da organização de segurança cibernética e prestar aconselhamento proteção adequada contra ameaças ransomware.

O material a seguir é criada para aumentar a consciência da organização de segurança cibernética e prestar aconselhamento proteção adequada contra ameaças ransomware.

Desde ransomware tem crescido a partir de uma ideia aleatória para um negócio de milhões de dólares ea maioria dos ataques são realizados contra as organizações, decidimos pesquisar no campo e trazer várias ideias interessantes sobre como proteger adequadamente as organizações e quais sistemas são necessários para realizar isso. Durante a pesquisa, nós tropeçamos em várias apresentações e topologias de rede muito interessantes que nos ajudam a entender melhor como o ransomware é distribuído e como ele visa as organizações.

A pesquisa

Uma apresentação interessante que encontramos durante a pesquisa foi a apresentação sobre cibersegurança na saúde no Healthcare Compliance Institute

Agora, alguém perguntaria, por que se concentrar na segurança cibernética da saúde. Há uma boa razão para fazer isso, e é porque a saúde é o setor onde mais de 80% de ataques são realizados, principalmente por causa dos fundos despejados no setor e a capacidade de pagar o resgate. E é bastante eficaz também; a maioria das instituições de saúde pagou resgate para recuperar dados importantes.

E dado que o setor de saúde está mudando e implementando mais e mais tecnologia nele, e ainda mais gadgets IoT, é importante para um administrador de rede construir uma rede adequada que o ajudará a responder adequadamente ao ritmo acelerado do mundo de hoje.

A ameaça

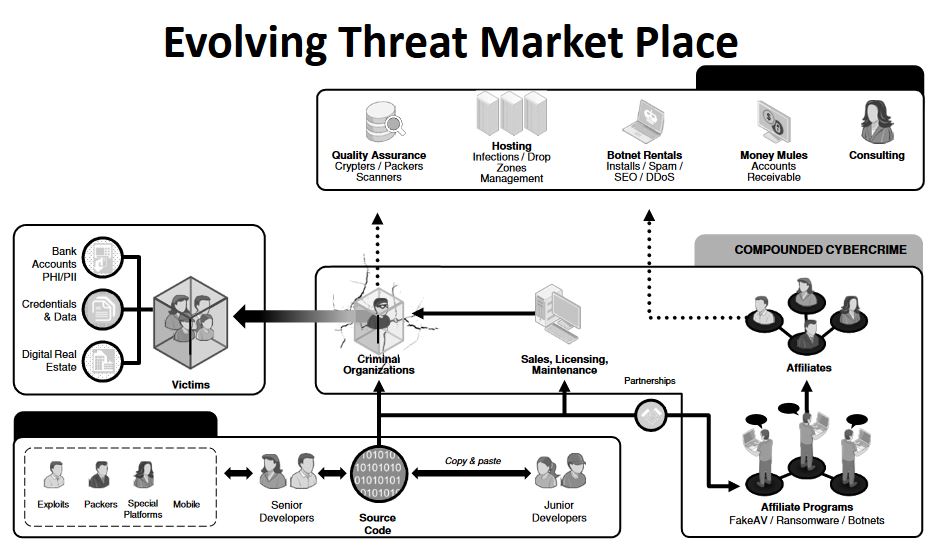

Quando olhamos para uma média 21ransomware do século st não vai demorar muito para entender. A maioria das ameaças simplistas geralmente são compradas no mercado clandestino, e eles ainda têm licença e suporte ao lado deles, o que significa que não são necessárias habilidades explícitas para dominar e usar vírus ransomware. Basicamente, se tivéssemos que dividir o processo de infecção de ransomware em várias fases diferentes, como os pesquisadores do HCI fizeram, acabaríamos com quatro áreas principais de controle:

- O processo de infecção e distribuição.

- O próprio vírus e seu gerenciamento.

- A criptografia usada.

- O pagamento do resgate.

image Source: Healthcare Compliance Institute (Beckie Smith)

image Source: Healthcare Compliance Institute (Beckie Smith)

Quando falamos sobre infecção e distribuição, temos que perceber que é uma das áreas mais importantes em que mais energia é gasta pelos cibercriminosos. Isso ocorre principalmente porque o ransomware está crescendo rapidamente e o mercado de vírus se tornou altamente competitivo, e todos estão lutando para ver quem tem as melhores ferramentas para o trabalho. As ferramentas mais conhecidas para infecção são aquelas que garantem que a infecção aconteça. Estes são os chamados criptores, embaladores, scanners e outras ferramentas que garantem a ofuscação. As organizações cibercriminosas colocam essas ferramentas como uma prioridade para eles, e eles investem muito nessas ferramentas, semelhante a como uma empresa investiria na localização de bugs em seu software, por exemplo. E embora a infecção seja a chave, também é importante falar sobre a disseminação de arquivos maliciosos que causam a infecção. É aqui que as organizações cibercriminosas costumam recorrer a parceiros se eles não tiverem os recursos para isso. Esses parceiros geralmente são hackers de chapéu preto com ampla experiência na área e muitos recursos. Esses recursos são botnets, Ferramentas DDoS, e hardware, bancos de dados incrivelmente enormes de endereços de e-mail falsos, ferramentas SEO pretas e muitas outras ferramentas que podem tornar um arquivo .exe simples famoso em questão de horas. E depois, existe a questão de hospedar os sites de distribuição, também conhecidos como servidores C2, que geralmente são anônimos e testados antes de executar o vírus real. Esses hosts fantasmas têm uma vida útil muito curta, especialmente se forem sites de distribuição que contêm a carga útil. Então, isso resume tudo quando se trata de distribuição e infecção.

Quando discutimos os arquivos de vírus e seu gerenciamento, tudo se resume a programadores. Essas são geralmente as pessoas que foram subestimadas ou que decidiram ganhar um dinheiro extra usando seu conjunto de habilidades de programação. Esses desenvolvedores criam o código-fonte para uma infecção de ransomware e colocam o vírus à venda, geralmente na deep web. Algumas organizações cibercriminosas, Contudo, podem ter seus desenvolvedores que fazem o trabalho, em vez de arriscar comprar um código de outros, quem não pode ser confiável. Seja qual for o caso, o vírus deve ser bem programado e adequado para fazer uma declaração de que infectou o usuário. além disso, muitos cibercriminosos valorizam a capacidade de modificar o próprio vírus - papel de parede personalizado, ferramentas anti-VM, ferramentas que mudam extensões, nomes de arquivos, nota de resgate personalizada, etc. Alguns vírus de ransomware que estão sendo vendidos online foram até mesmo relatados como oferecendo serviços de hospedagem para sites de comando e controle, onde um painel de administrador com cada computador infectado é visto.

E quando falamos sobre painéis administrativos e controle do processo de infecção, temos que discutir o controle de pagamento e recompensa. As organizações cibercriminosas geralmente usam e-mails anônimos ou páginas da web anônimas baseadas em Tor onde a vítima pode se comunicar com eles porque o suporte ao cliente é muito importante. Se as organizações forem atacadas, é importante saber que o valor do resgate é significativamente maior.

O ataque

Para um ataque a uma organização específica, por exemplo, hospital a ser conduzido, os cibercriminosos fariam primeiro algumas pesquisas sobre a organização que estão prestes a atingir. Eles vão inspecionar a rede e até mesmo se infiltrar parcialmente para ver qual é a topologia. Em seguida, eles entrarão em contato com os desenvolvedores e afiliados para fornecer-lhes os ofuscadores e ferramentas adequados para o software específico da própria organização. Por exemplo, se os computadores do hospital estão executando versões atualizadas do Windows 10 com proteção anti-malware avançada, os atacantes escolheriam ofuscação, que oculta o vírus do aprendizado de máquina, injetando código no processo legítimo rundll32.exe, como o mais recente CERBER Ransomware string está fazendo.

Então, os invasores começarão o processo de entrega, e se alguns dos computadores nas organizações já foram corrompidos, eles vão usar isso e espalhar botnet ou outro malware intermediário. Outro método é hackear um e-mail de um usuário da organização, por exemplo, um gerente sênior e enviar um grande e-mail de spam contendo o arquivo de infecção como um anexo. Esta técnica é muito eficaz, e alguns invasores até mesmo usam e-mails falsos que foram mascarados extremamente bem e não podem ser diferentes dos originais.

A próxima fase é simplesmente esperar que a infecção aconteça e ficar quieto enquanto eles estão controlando o processo e esperando que o retorno seja feito. A partir daí, várias contas “money mule” são geralmente usadas em uma rede sofisticada de contas de criptomoeda online que são então pagas para várias carteiras afiliadas. Então, valores pagos geralmente são lavados por meio de um serviço de mistura de BitCoin que oculta completamente os fundos e os paga aos autores do vírus.

Como contra-atacar?

Especialistas com vasta experiência em pesquisa de malware destacam que administradores de rede e profissionais de segurança devem se concentrar nessas quatro fases principais ao planejar a proteção da organização:

A Preparação da Defesa e Gestão do Orçamento

Esta fase inclui lidar com os investimentos em segurança cibernética e separar as atividades que precisam ser realizadas para atingir o curto prazo(ferragens, Programas, etc) e longo prazo(educação do empregado) metas.

A Proteção e Detecção de Intrusão

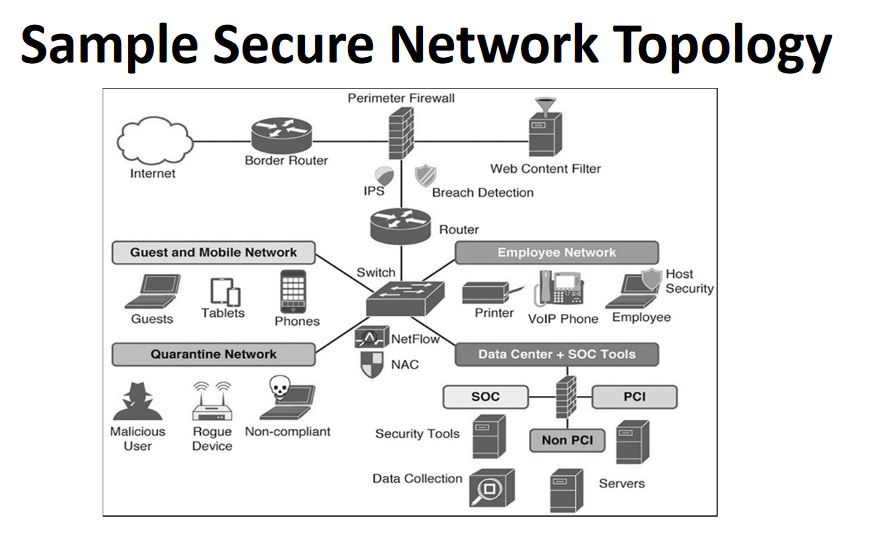

Esta é provavelmente a área de maior importância, de acordo com os pesquisadores do Instituto. Inclui a construção da rede certa com a segurança cibernética em mente. Basicamente, tais redes devem se concentrar em separar completamente os funcionários dos usuários convidados e até mesmo criar um terceiro grupo de dispositivos, conforme mostrado na topologia criada pelos pesquisadores abaixo:

Fonte: Healthcare Compliance Instute

Fonte: Healthcare Compliance Instute

Como visível de cima, NÃO (Controle de admissão de rede) foi usado em combinação com o recurso NetFlow. O NAC é usado principalmente porque restringe vários recursos de rede com base em critérios e políticas de rede pré-configurados. Se essas políticas não forem cumpridas por um dispositivo, o NAC não permite que ele entre em nenhuma das outras redes e o deixa na Quarentena com as permissões mais baixas de todas. o Recurso NetFlow é usado para coletar o tráfego desses dispositivos à medida que entra e sai do dispositivo principal (ex. o interruptor). Ele também tem a chamada análise de aplicativo que vê quais dados são transmitidos e se esses dados se comportam de maneira intrusiva.

E além desses recursos, também pode haver várias outras camadas de proteção adicionadas em toda a rede, não só a quarentena. A prática recomendada é adicionar proteção para cada sub-rede construída em torno do dispositivo controlador principal e separar as redes tanto quanto possível, mantendo-as interconectadas, mas limitadas apenas a contas administrativas.

Resposta à Ameaça

Esta é a área onde a infecção já é inevitável. Usualmente, organizações com proteção adequada têm protocolos que são frequentemente alterados em relação a como eles reagem ao serem atacados e com quem eles entram em contato. De acordo com os pesquisadores do HCI, esses protocolos podem incluir vários processos-chave:

- Correlação de Dados.

- Uma coleção de registros dos dispositivos.

- Relatório de intrusão e danos.

- Ter base de conhecimento adequada para pesquisar informações em.

- Ter um banco de dados de ameaças adequado.

- Pesquisa da ameaça e desenvolvimento com base no cenário.

Usualmente, isso não é algo que o administrador de rede comum é capaz de saber. Contudo, se for usada uma equipe composta por diferentes especialistas em diferentes áreas para investigar a situação, o tempo para lidar com a ameaça diminuiria rapidamente. Mas os administradores devem ser treinados sobre como executar a primeira resposta quando há uma ameaça, e por isso, protocolos por organizações de segurança são necessários para serem implementados, que deve ser incluído na fase de preparação do investimento.

Recuperação de Ameaças

Este aspecto final do sistema inclui uma implementação e aprendizagem da ameaça não apenas para se recuperar como tradicionalmente, mas de uma maneira melhorada e atualizada para evitar que futuras intrusões deste tipo aconteçam. Envolve a análise dos dados agregados da ameaça e a implementação dos principais aspectos de como a infecção pela ameaça foi conduzida. Pode garantir a configuração adequada da rede da melhor maneira possível para minimizar riscos futuros.

The Bottom Line

Como uma conclusão, o foco na cibersegurança organizacional custou uma fortuna nos últimos dois anos. E a maioria dos ataques feitos por ransomware foram em sistemas que não tinham backup e segurança adequados. Esta é a razão pela qual é altamente recomendável não apenas olhar para isso como um investimento, mas supervisionar todos os processos de dentro para fora, pesquisar e testá-lo extensivamente. Claro, isso não significa que você criará um 100% sistema à prova de ransomware, mas resultará em um sistema de segurança que repelirá as ameaças mais sofisticadas que existem.

e, além disso,, como uma esfera de TI, a segurança cibernética está mudando para um nível totalmente novo de gerenciamento de dados e segurança de dispositivos - a Internet das Coisas. Já vimos muitos dispositivos da Internet das coisas que foram hackeados, e com botnets IoT como Mirai, acreditamos que o foco dos especialistas deve ser focado em lidar com dispositivos móveis e IoT com mais frequência, em seguida, apenas centralizando a segurança em grandes dispositivos, como interruptores multicamadas, routers, firewalls e outros.