Dieser Artikel soll Einblick.Kanäle auf Webseiten Phishing, die für Ihre Informationen zielen und zeigt, wie solche gefälschten Webseiten, die auf Ihrem Computer zu entfernen und es in der Zukunft schützen.

Bisher gab es Millionen gewesen, wenn nicht Milliarden von Phishing-Websites gibt, suchen genau wie die Originale und viele unerfahrene Anwender neigen dazu, für ihre Falle zu fallen und geben ihre persönlichen Daten und Finanzdaten entfernt, die an die Server Hacker gesendet werden, über Tracking-Technologie. Anti-Virus-Unternehmen haben gegen solche Bedrohungen Phishing-Schutz integriert, aber da die Gastgeber Phishing Verbreitung ausspucken mehrere URLs mit einer extremen Geschwindigkeit, nicht alle Phishing-Seiten blockiert. Dies ist, warum wir dieses Unterrichtsmaterial erstellt haben, die Sie in Phishing-Schutz, einen Sachverständigen machen will, weil mehr Nutzer Opfer werden aufgrund ihres Verhaltens und wir können nicht Sicherheits-Software die ganze Zeit schuld.

Wie kann Phishing Web-Links Verbreitung

Cyber-Kriminelle haben alle ihre Phantasie und das Potenzial in die Schaffung von Phishing-Webseiten investiert, die den Trick passieren. Und sie nutzen schlaue Taktik sie auch zu verbreiten. Die Taktik sind viele und die Webseiten sind nahezu identisch.

Verfahren 1 - Via Referrer-Spam

Eines der am weitesten verbreiteten Methoden des Phishing-Webseiten verbreitet, ist natürlich Google über die Manipulation massive Spam-Kampagnen über Spambots zuführen. Solche Spambots sind in der Regel entweder Webcrawler auch als Spinnen und Geist Referrers bekannt. Crawlers zielt auf denen nur verschiedene Web-Seiten und Spam zu kriechen, die bestimmten Sicherheitsfunktionen fehlen und sind harmlos als Geister, die ein persistenter Spam sind und nicht leicht blockiert werden. Hier ist ein Beispiel für eine Spam-URL über Verweisung Spam-Bots, die auf eine Phishing-Webseite führt AliExpress:

Verfahren 2 - Via PUPs (Ad-unterstützten Programme)

Eine solche Software ist in einer Vielzahl von Programmen extrem hoch, die bestehen können. Sie können reichen von Browser-Erweiterungen, Symbolleisten, Programme auf dem Computer installiert, Fälschung Internetbrowser und viele andere.

In der Regel, solche potenziell unerwünschte Programme sind für mehrere verschiedene Vorteile der Interessen ihrer Schöpfer geschaffen:

- Hoax-Traffic generieren durch Anzeigen und verursacht Browser angezeigt Umleitungen an Websites Dritter, die für einen solchen Dienst bezahlt haben.

- Um Anzeigen zu Affiliate-Links anzuzeigen, die Einnahmen generieren, indem sie angeklickt.

- Ihren Computer mit Malware durch Werbung bösartige Web-Links zu infizieren.

- Phishing-Webseiten anzuzeigen, die für Ihre Informationen zielen.

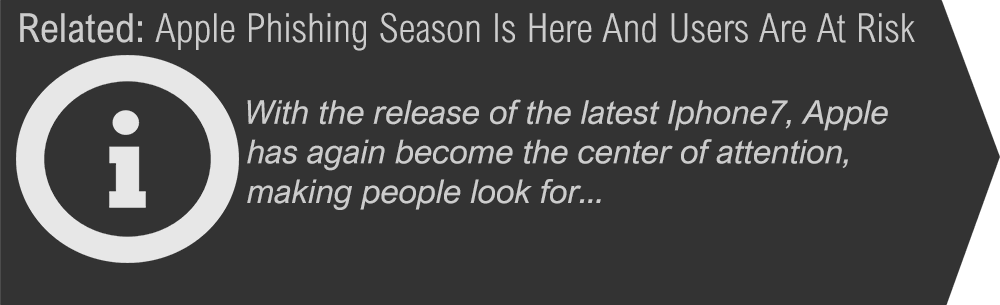

Die Anzeige solcher Phishing-Seiten können über einen Browser Umleitung oder über eine gefälschte Seite geschrieben auf einer Symbolleiste als Favorit Lesezeichen auftreten. Dazu gehören gefälschte Phishing-Seiten wie Facebook Anmeldeseiten, PayPal, Amazonas, Apfel, LinkedIn und mehrere andere Dienste.

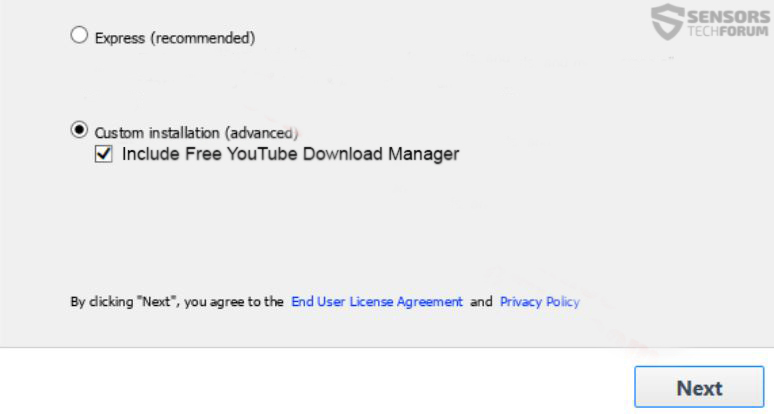

Solche unerwünschten Software kann über mehrere unterschiedliche Methoden repliziert werden, in erster Linie über die Bündelung. Die Bündelung ist ein Dienst, der Online durch die Einbettung ihre Installation Programme von Drittanbietern schieben will heruntergeladen entlang anderer freier Software. Ein Beispiel finden Sie unten auf dem Bild zu sehen, Werbung für eine App als „Sinnvolles Extra“. Solche gebündelten Programme können auf verdächtige Software-Download-Sites oder Torrent-Sites zu sehen.

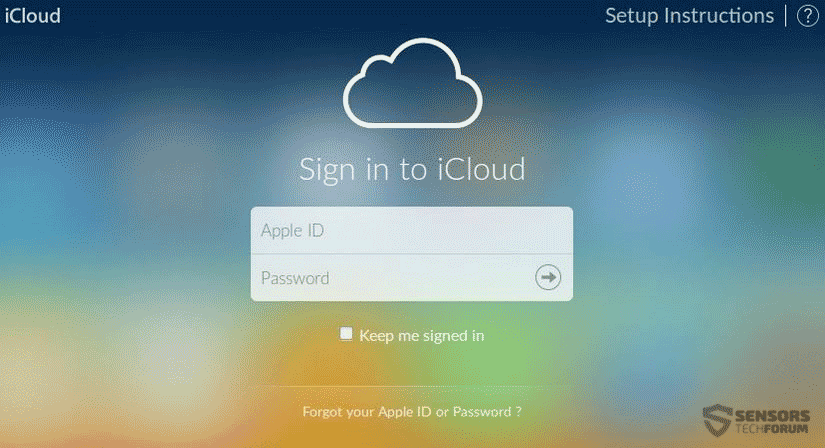

Und Mac-Anwender wird auch durch solche unerwünschten Anwendungen oder Malware kommen vor bösartigen Anwendungen gefährdet. Eine solche Phishing-Webseiten anzuzeigen, wie die gefälschte iCloud Login unten:

Verfahren 3 - Via Malware

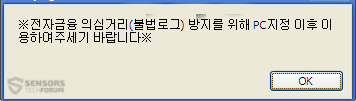

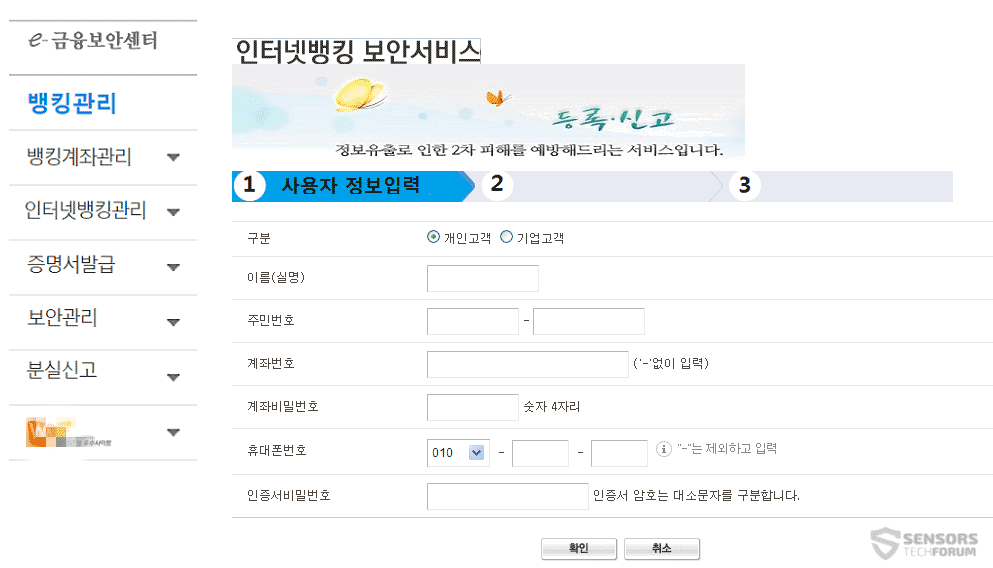

Die effektivste und die cleverste Methode aller der Phishing-Attacken über mehrere Arten von Malware wird sich ausbreiten In der freien Natur durchgeführt. Einer dieser Viren, die extrem gefährlich setzt Malware oder Banking-Trojaner. Solche für Ihre Finanzinformationen phishen kann Ihren Computer nach der Infizierung. Eines der neuesten Viren in diesem Segment, bekannt als Blackmoon Banking-Trojaner verwendet eine sehr schlaue Technik. Das Virus hat eine vorkonfigurierte Liste von Hashes von Websites, die der Benutzer besuchen kann. Sobald das Opfer die ursprüngliche Website besucht, zum Beispiel eine Kaufseite von Online-Händler, der Trojaner erkennt es und zeigt dann eine Fehlermeldung:

Sobald das Opfer auf die Schaltfläche „OK“ klickt, Blackmoon Umleitungen an eine identisch suchen Phishing-Web-Seite mit dem finanziellen Credentials. Einige Malware, die besser entwickelt sich diese Webseiten auf der Stelle erzeugen kann durch Kopieren der „Seitenquelle“ -Code:

Andere Malware, die die Verbreitung solcher Phishing-Webseiten sind Botnet-Viren und obwohl nicht so effektiv kann dazu führen,, können Würmer sein, die auf einem anderen Computer automatisch von einem Computer zu verbreiten. Solche Würmer können auch in ähnlicher Weise Phishing-Webseiten anzuzeigen oder sogar Trojaner installieren, wie der Blackmoon.

Verfahren 4 - Via E-Mails

Wahrscheinlich ist die am weitesten verbreitete Methode gibt,, Phishing-E-Mails oft neigen viele unerfahrene Opfer und auch erfahren, Trick Firmenkunden in ihre Anmeldeinformationen für eine Bank oder ein Online-Zahlungsservice Eingabe. Sie werden nicht einmal glauben, wie viele in die Falle von Social-Engineering-E-Mails rein gefallen sind, weil die Regelung in einer sehr kluge Weise entsteht.

Beispielsweise, ein Schema kann sein, E-Mails an Nutzer zu verbreiten Phishing, die nur Zahlungsservice nutzen, wie PayPal. Solche Systeme wurden seit dem Jahr verteilt werden gemeldet 2014 und entwickeln sich weiter. Einer dieser E-Mails können ein Thema haben, wie:

- Ihr Konto wurde von einem anderen Gerät angemeldet.

- Stellen Sie sicher, dass Sie die PayPal-Überweisung vorgenommen haben.

- Verdächtige Aktivitäten auf Ihrem Konto.

- Kaufbeleg von Apple Store Australien.

Der Körper der E-Mail erscheint genau als legitime E-Mail von PayPal gesendet gleich sein, beispielsweise. Und selbst erfahrene Anwender nicht in der Lage sein, den Unterschied zu erkennen. Und da diese Phishing-Seiten sind in der Regel nicht bösartig und im Zusammenhang mit Malware, sie werden nicht von Anti-Virus-Programme oder Web-Browser Unternehmen blockiert. Sie könnten also wie Website besuchen, „denken, Oh, Gut, Ich habe Virenschutz“, aber die Website können vom Original ganz anders sein.

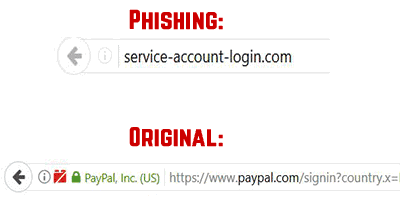

Wie zu erkennen, Phishing (Fälschen) Web-Links

In der Regel, die Detektion solcher Web-Links sollte manuell geschehen. Wenn Sie Zweifel haben, dass eine Webseite Phishing oder wollen einfach nur eine solche Seite überprüfen, die erste Aktion, die von Ihnen durchgeführt werden soll, die URL für Phishing ist zu überprüfen. Es gibt mehrere Möglichkeiten, es zu tun, die einfachste davon ist die ursprüngliche URL mit der URL der Phishing-Seite zu vergleichen. Sie sollten vorzugsweise diese auf einem anderen Gerät tun, die sicher oder über einen anderen Web-Browser. Wenn die Web-Link, den Sie sehen, unterscheidet sich von der ursprünglichen, dann haben Sie wahrscheinlich eine Phishing-Seite:

Auch, ein weiteres Zeichen für eine Phishing-Seite zu kopieren ist, dass die Web-Seiten, die oft Phishing sind nicht HTTPs (s für gesichert). Dies kann durch das grüne Schloss-Symbol erkannt werden, die in der Regel in der Adressleiste angezeigt werden, wie das Bild oben zeigt.

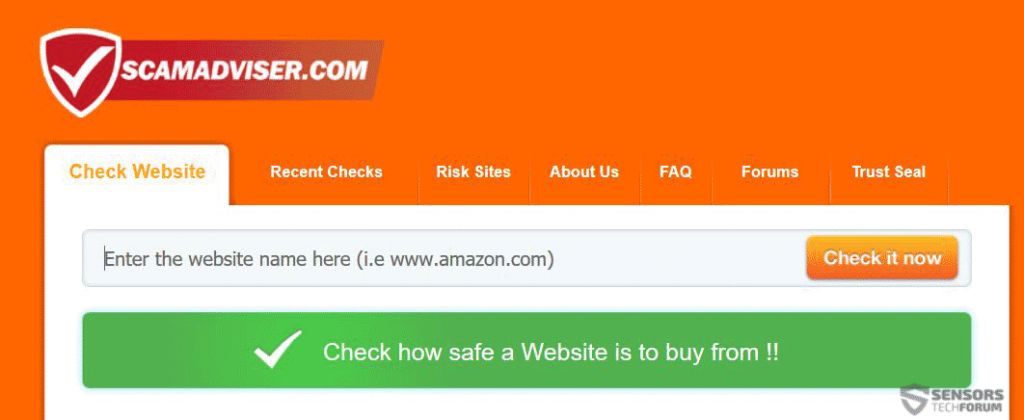

Eine andere Methode Phishing-E-Mails zu überprüfen, ist über verschiedene Online-Dienste. Ein insbesondere Scamadviser.com die hat auch einen eingebauten Browser-Erweiterung. Auf der Seite können Sie die URL einfügen, wenn es eine bösartige URL zu sehen, oder, wenn es dafür, ein Phishing oder Betrug Web erkannt Seite wird bisher:

Außerdem, Sie können auch Ihren Web-Browser auf verdächtige Browser-Erweiterungen überprüfen, um sie hinzugefügt einen PC überprüfen, ob es ein verdächtiges Ad-gestützte Programm in sie eingebettet ist, indem Sie die Schritte unten:

Wie dauerhaft loswerden Phishing Webseiten bekommen

Nach Erweiterungen für verdächtige Browsers zu überprüfen und Sie finden verdächtige solche, Empfehlungen sind Ihre Web-Browser-Cache vollständig reinigen sie von jeder unerwünschten Software zu bereinigen. Dies ist erreichbar, indem Sie die Anweisungen für Web-Browser in diesem Video:

Die Anweisungen sind ein bestimmtes potenziell unerwünschtes Programm entfernen, aber sie werden Sie auch Ihren Web-Browser reinigen helfen und verdächtige Software auf Ihrem Computer befindet loszuwerden.

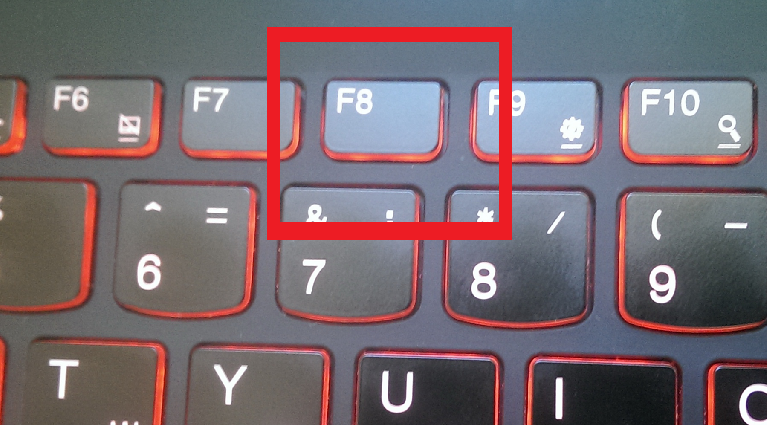

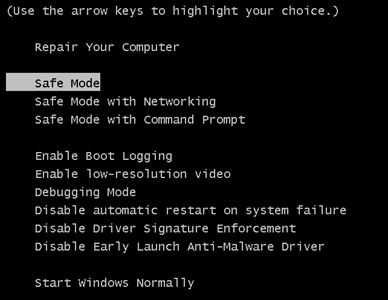

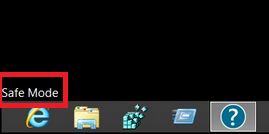

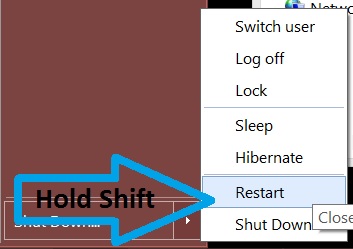

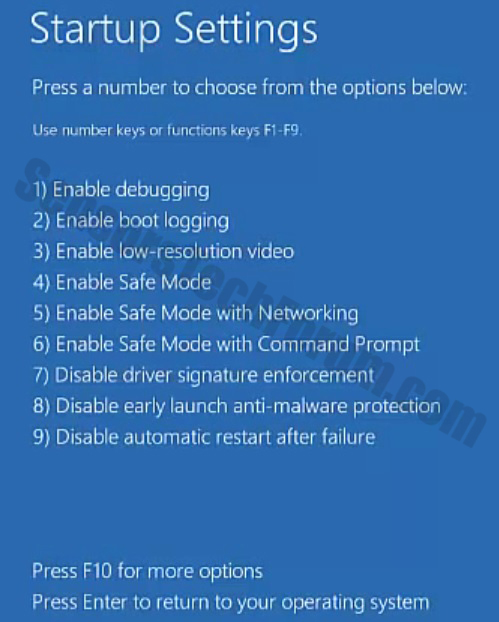

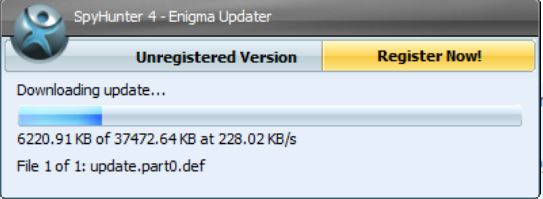

Außerdem, um weitere Phishing-Webseiten von Ihrem Computer zu entfernen, Empfehlungen sind es für jede verdächtige Software und Malware scannen, die sie immer wieder verursacht erscheinen. Nach Ansicht von Experten ist dies die beste Methode, um festzustellen, ob alle schädlichen Objekte, die die URLs verursacht erscheinen auf Ihrem PC auf Ihrem System wohnhaft sein kann. Die beste Methode, dies zu tun ist, herunterzuladen und zu installieren Sie eine erweiterte Anti-Malware-Software, nach dem Starten Sie Ihren PC im abgesicherten Modus mit Netzwerktreibern und scannen sie für Malware:

Wie ich in der Zukunft zu schützen

Schutz vor Phishing-Attacken ist grundsätzlich Schutz gegen verdächtige Web-Links, Malware und schädliche Software. Aus diesem Grund kommt es in erster Linie, welche Kombination von Schutz Taktik Sie gelten. Deshalb, für maximalen Schutz, Wir empfehlen Ihnen dringend, die unten erwähnte zu folgen berät. Wenn in Kombination implementiert, die Sicherheit Ihrer Daten und Ihre Anmeldeinformationen erheblich verbessern und Sie können eine Menge Kopfschmerzen sparen:

Rat 1: Achten Sie darauf, lesen Sie unsere allgemeine Schutztipps und versuchen, sie Ihre Gewohnheit und gebildete andere zu machen, um gut zu tun.

Rat 2: Installieren Sie eine erweiterte Anti-Malware-Programm, das eine häufig aktualisierte Echtzeitschutzschild Definitionen und Malware und Phishing-Schutz hat.

Spy Hunter Scanner nur die Bedrohung erkennen. Wenn Sie wollen, dass die Bedrohung automatisch entfernt wird, Müssen sie die vollversion des anti-malware tools kaufen.Erfahren Sie mehr über SpyHunter Anti-Malware-Tool / Wie SpyHunter Deinstallieren

Rat 3: Achten Sie darauf, alle Ihre Passwörter von einem sicheren Gerät ändern. Wenn Sie nicht über eine solche, Sie können eine Live-Ubuntu oder andere OS booten. Die neuen Passwörter sollte stark sein und verbunden einem zum anderen, so dass Sie sie leicht merken, zum Beispiel P @ 55w0rd1, P @ 66w0rd2 und so weiter. Sie können auch Farben und andere Wörter benutzen sie leicht zu merken.

Rat 4: Sichere deine Dateien Mithilfe der Methoden in diesem Artikel.

Rat 5: : Stellen Sie sicher, ein zu verwenden, sicherheitsorientierte Web-Browser beim Surfen im World Wide Web.

- Fenster

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge-

- Safari

- Internet Explorer

- Stop-Popups stoppen

So entfernen Sie von Windows.

Schritt 1: Scan for mit SpyHunter Anti-Malware-Tool

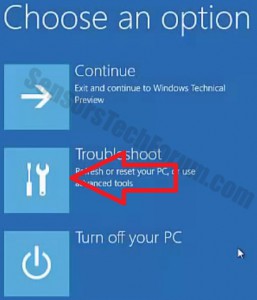

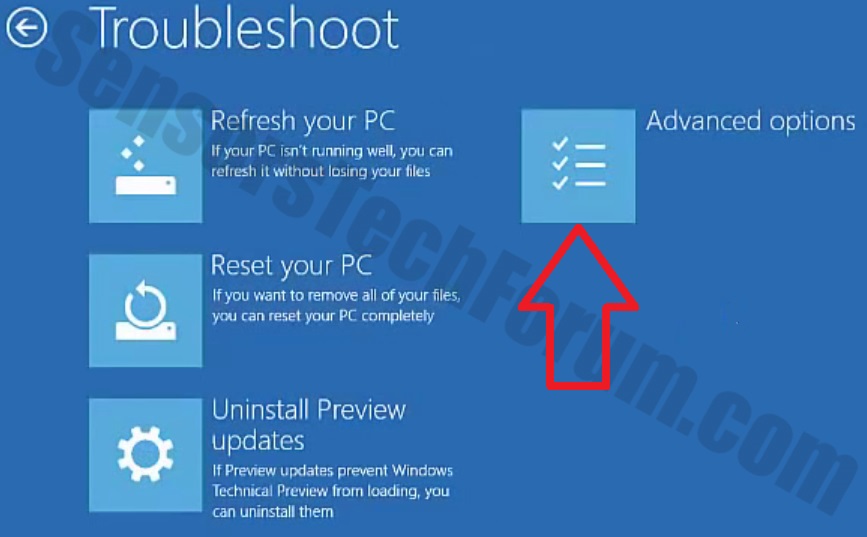

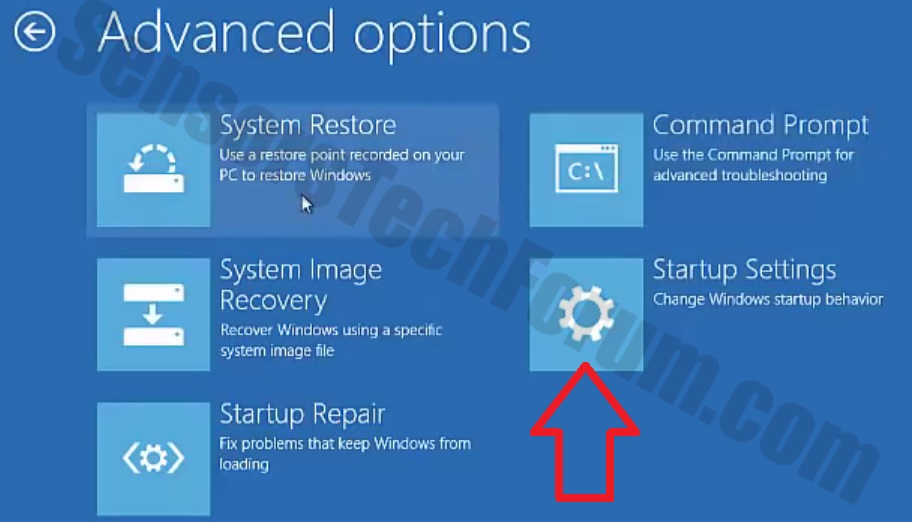

Schritt 2: Starten Sie Ihren PC im abgesicherten Modus

Schritt 3: Deinstallieren und zugehörige Software unter Windows

Deinstallationsschritte für Windows 11

Deinstallationsschritte für Windows 10 und ältere Versionen

Hier ist ein Verfahren, in wenigen einfachen Schritten der in der Lage sein sollte, die meisten Programme deinstallieren. Egal ob Sie mit Windows arbeiten 10, 8, 7, Vista oder XP, diese Schritte werden den Job zu erledigen. Ziehen Sie das Programm oder den entsprechenden Ordner in den Papierkorb kann eine sehr schlechte Entscheidung. Wenn Sie das tun, Bits und Stücke des Programms zurückbleiben, und das kann zu instabilen Arbeit von Ihrem PC führen, Fehler mit den Dateitypzuordnungen und anderen unangenehmen Tätigkeiten. Der richtige Weg, um ein Programm von Ihrem Computer zu erhalten, ist es zu deinstallieren. Um das zu tun:

Folgen Sie den Anweisungen oben und Sie werden erfolgreich die meisten Programme deinstallieren.

Folgen Sie den Anweisungen oben und Sie werden erfolgreich die meisten Programme deinstallieren.

Schritt 4: Bereinigen Sie alle Register, Erstellt von auf Ihrem PC.

Die in der Regel gezielt Register von Windows-Rechnern sind die folgenden:

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion Run

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion RunOnce

Sie können auf sie zugreifen, indem Sie den Windows-Registrierungs-Editor und löschen Sie alle Werte öffnen, von dort erstellt. Dies kann passieren, darunter indem Sie die Schritte:

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Anleitung zum Entfernen von Videos für (Fenster).

Befreien Sie sich von Mac OS X..

Schritt 1: Deinstallieren und entfernen Sie die zugehörigen Dateien und Objekte

Ihr Mac zeigt Ihnen dann eine Liste der Elemente, die automatisch gestartet werden, wenn Sie sich einloggen. Geben Sie für verdächtige Anwendungen identisch oder ähnlich . Überprüfen Sie die App, die Sie vom Laufen automatisch beenden möchten und wählen Sie dann auf der Minus ("-") Symbol, um es zu verstecken.

- Gehe zu Finder.

- In der Suchleiste den Namen der Anwendung, die Sie entfernen möchten,.

- Oberhalb der Suchleiste ändern, um die zwei Drop-Down-Menüs "Systemdateien" und "Sind inklusive" so dass Sie alle Dateien im Zusammenhang mit der Anwendung sehen können, das Sie entfernen möchten. Beachten Sie, dass einige der Dateien nicht in der App in Beziehung gesetzt werden kann, so sehr vorsichtig sein, welche Dateien Sie löschen.

- Wenn alle Dateien sind verwandte, halte das ⌘ + A Tasten, um sie auszuwählen und fahren sie dann zu "Müll".

Für den Fall, können Sie nicht entfernen über Schritt 1 über:

Für den Fall, können Sie nicht die Virus-Dateien und Objekten in Ihren Anwendungen oder an anderen Orten finden wir oben gezeigt haben, Sie können in den Bibliotheken Ihres Mac für sie manuell suchen. Doch bevor dies zu tun, bitte den Disclaimer unten lesen:

Sie können den gleichen Vorgang mit den folgenden anderen wiederholen Bibliothek Verzeichnisse:

→ ~ / Library / Launchagents

/Library / LaunchDaemons

Spitze: ~ ist es absichtlich, denn es führt mehr LaunchAgents- zu.

Schritt 2: Nach Dateien suchen und von Ihrem Mac entfernen

Wenn Sie mit Problemen konfrontiert, auf Ihrem Mac als Folge unerwünschten Skripte und Programme wie , der empfohlene Weg, um die Bedrohung zu beseitigen ist durch ein Anti-Malware-Programm. SpyHunter für Mac bietet erweiterte Sicherheitsfunktionen sowie andere Module, die die Sicherheit Ihres Mac verbessern und ihn in Zukunft schützen.

Anleitung zum Entfernen von Videos für (Mac)

Aus Google Chrome entfernen.

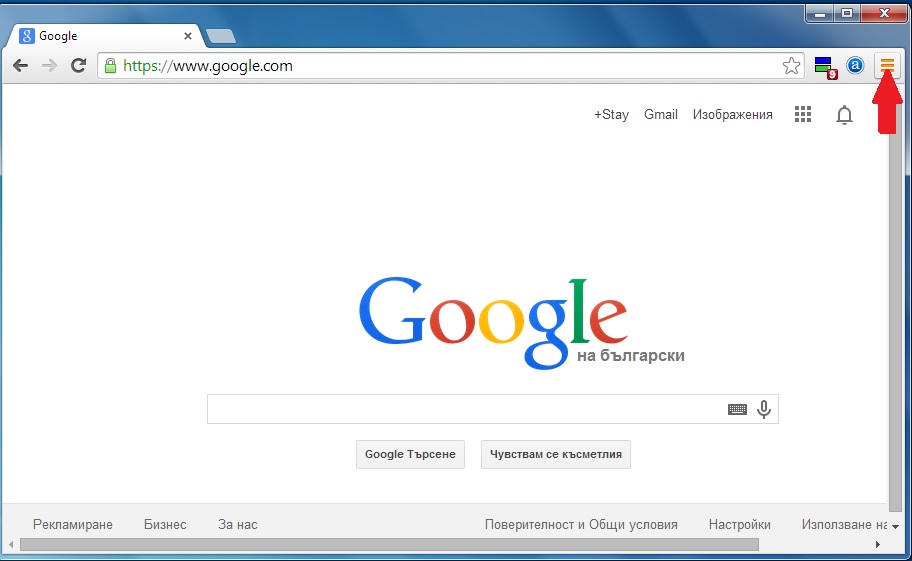

Schritt 1: Starten Sie Google Chrome und öffnen Sie das Drop-Menü

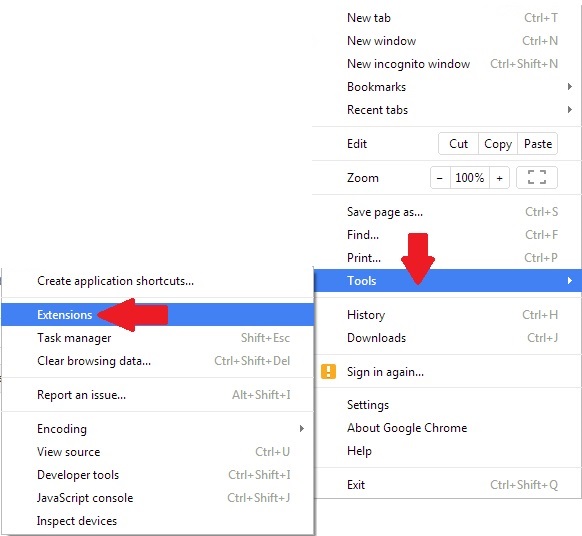

Schritt 2: Bewegen Sie den Mauszeiger über "Werkzeuge" und dann aus dem erweiterten Menü wählen "Extensions"

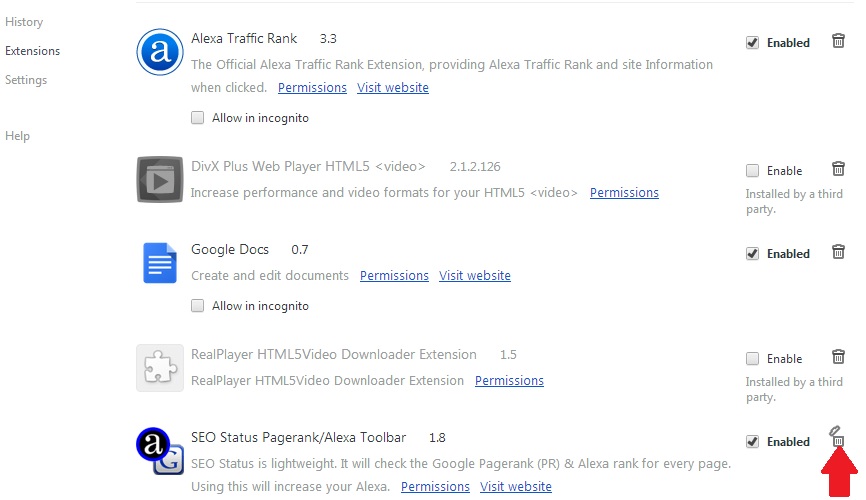

Schritt 3: Aus der geöffneten "Extensions" Menü suchen Sie die unerwünschte Erweiterung und klicken Sie auf den "Entfernen" Taste.

Schritt 4: Nach der Erweiterung wird entfernt, Neustart von Google Chrome durch Schließen sie aus dem roten "X" Schaltfläche in der oberen rechten Ecke und starten Sie es erneut.

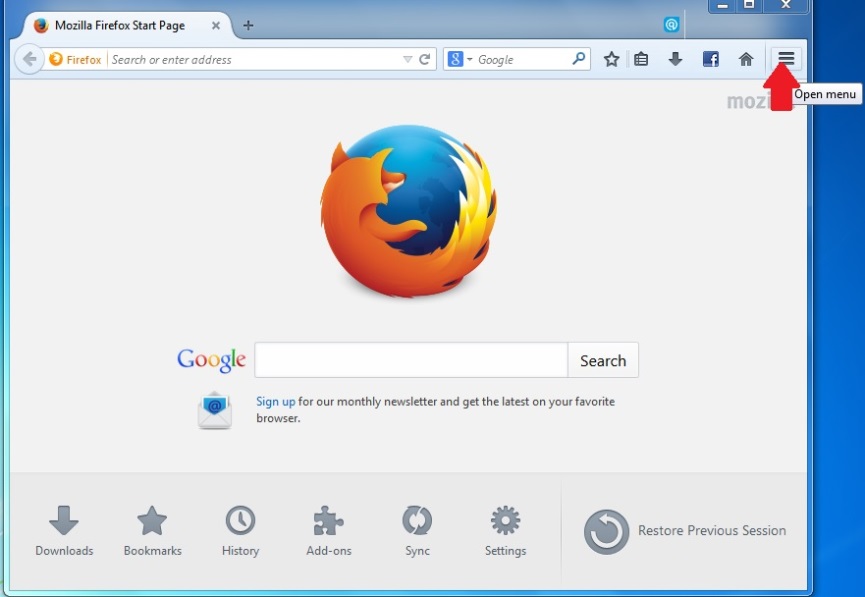

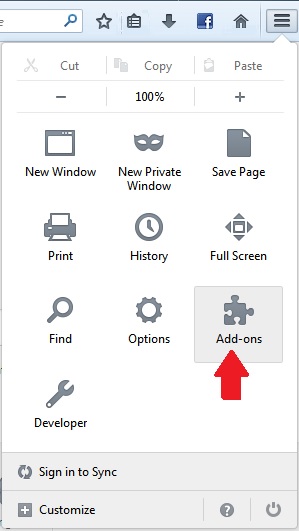

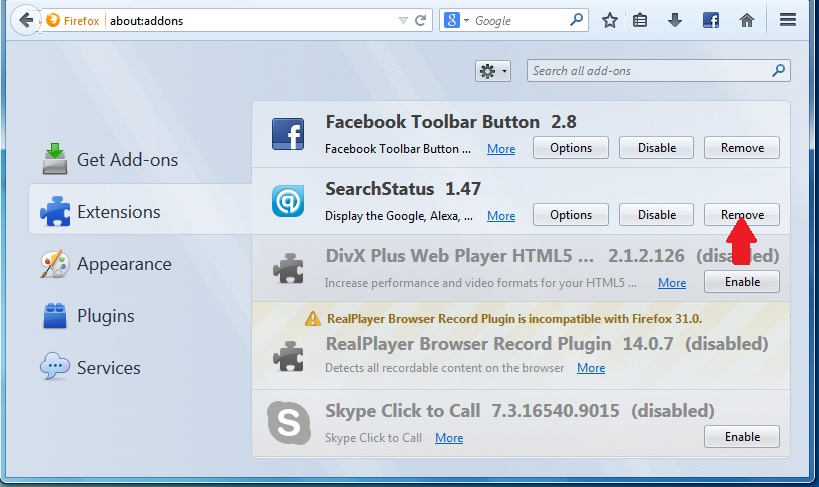

Aus Mozilla Firefox löschen.

Schritt 1: Starten Sie Mozilla Firefox. Öffnen Sie das Menü Fenster:

Schritt 2: Wählen Sie das "Add-ons" Symbol aus dem Menü.

Schritt 3: Wählen Sie die unerwünschte Erweiterung und klicken Sie auf "Entfernen"

Schritt 4: Nach der Erweiterung wird entfernt, Neustart Mozilla Firefox durch Schließen sie aus dem roten "X" Schaltfläche in der oberen rechten Ecke und starten Sie es erneut.

Deinstallieren Sie von Microsoft Edge.

Schritt 1: Starten Sie den Edge-Browser.

Schritt 2: Öffnen Sie das Drop-Menü, indem Sie auf das Symbol in der oberen rechten Ecke klicken.

Schritt 3: Wählen Sie im Dropdown-Menü wählen "Extensions".

Schritt 4: Wählen Sie die mutmaßlich bösartige Erweiterung aus, die Sie entfernen möchten, und klicken Sie dann auf das Zahnradsymbol.

Schritt 5: Entfernen Sie die schädliche Erweiterung, indem Sie nach unten scrollen und dann auf Deinstallieren klicken.

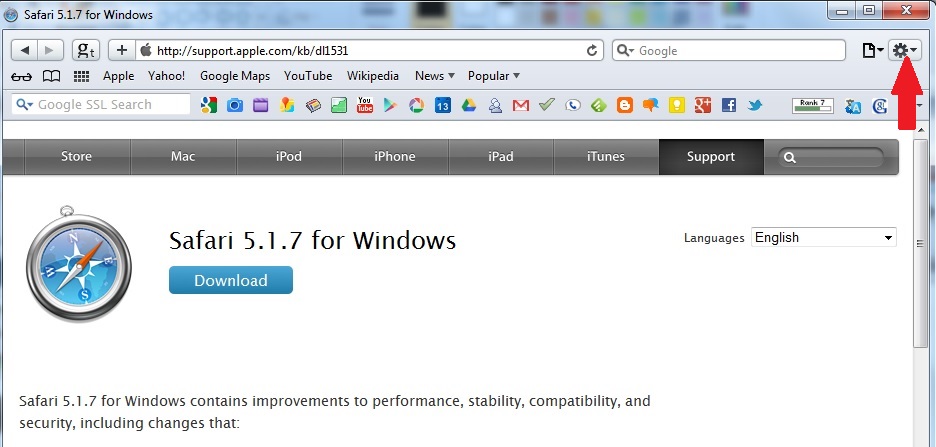

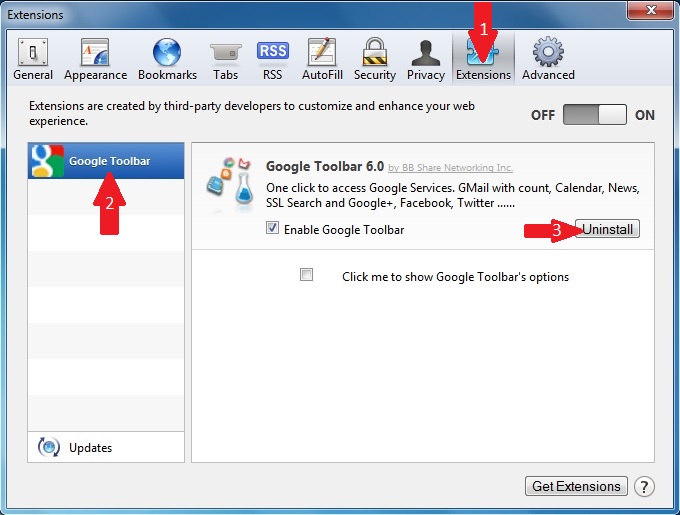

Aus Safari entfernen

Schritt 1: Starten Sie die Safari-App.

Schritt 2: Nachdem Sie den Mauszeiger an den oberen Rand des Bildschirms schweben, Klicken Sie auf den Safari-Text, um das Dropdown-Menü zu öffnen.

Schritt 3: Wählen Sie im Menü, klicke auf "Einstellungen".

Schritt 4: Danach, Wählen Sie die Registerkarte Erweiterungen.

Schritt 5: Klicken Sie einmal auf die Erweiterung, die Sie entfernen möchten.

Schritt 6: Klicken Sie auf 'Deinstallieren'.

Ein Popup-Fenster erscheint, die um Bestätigung zur Deinstallation die Erweiterung. Wählen 'Deinstallieren' wieder, und werden entfernt.

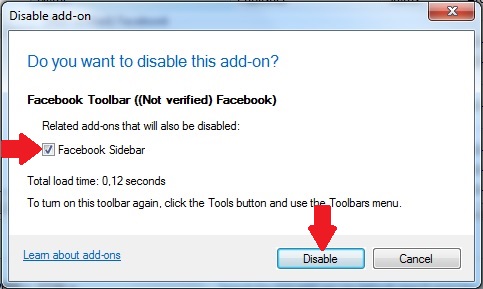

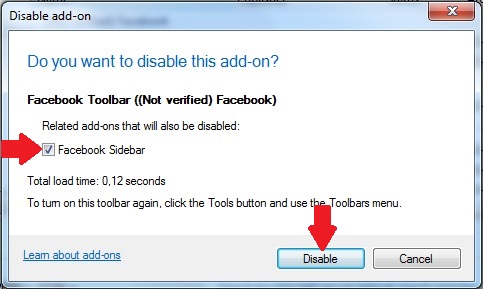

Aus dem Internet Explorer entfernen.

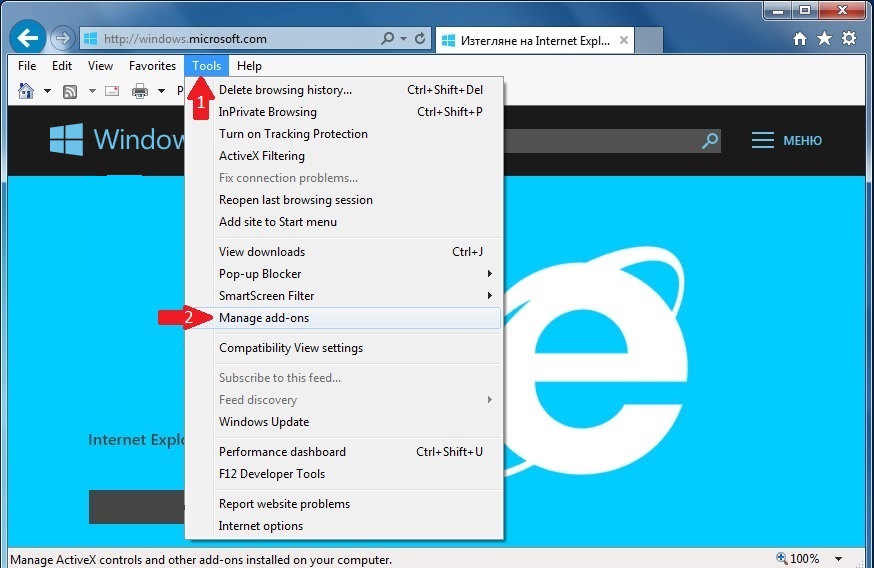

Schritt 1: Starten Sie Internet Explorer.

Schritt 2: Klicken Sie auf das Zahnradsymbol mit der Bezeichnung "Extras", um das Dropdown-Menü zu öffnen, und wählen Sie "Add-ons verwalten".

Schritt 3: Im Fenster 'Add-ons verwalten'.

Schritt 4: Wählen Sie die Erweiterung aus, die Sie entfernen möchten, und klicken Sie dann auf "Deaktivieren".. Ein Pop-up-Fenster wird angezeigt, Ihnen mitzuteilen, dass Sie die ausgewählte Erweiterung sind zu deaktivieren, und einige weitere Add-ons kann auch deaktiviert werden. Lassen Sie alle Felder überprüft, und klicken Sie auf 'Deaktivieren'.

Schritt 5: Nachdem die unerwünschte Verlängerung wurde entfernt, Starten Sie den Internet Explorer neu, indem Sie ihn über die rote Schaltfläche "X" in der oberen rechten Ecke schließen und erneut starten.

Entfernen Sie Push-Benachrichtigungen aus Ihren Browsern

Deaktivieren Sie Push-Benachrichtigungen von Google Chrome

So deaktivieren Sie Push-Benachrichtigungen im Google Chrome-Browser, folgen Sie bitte den nachstehenden Schritten:

Schritt 1: Gehe zu Einstellungen in Chrome.

Schritt 2: In den Einstellungen, wählen "Erweiterte Einstellungen":

Schritt 3: Klicken "Inhaltseinstellungen":

Schritt 4: Öffnen Sie “Benachrichtigungen":

Schritt 5: Klicken Sie auf die drei Punkte und wählen Sie Blockieren, Ändern oder Löschen Optionen:

Entfernen Sie Push-Benachrichtigungen in Firefox

Schritt 1: Gehen Sie zu Firefox-Optionen.

Schritt 2: Gehe zu den Einstellungen", Geben Sie "Benachrichtigungen" in die Suchleiste ein und klicken Sie auf "Einstellungen":

Schritt 3: Klicken Sie auf einer Site, auf der Benachrichtigungen gelöscht werden sollen, auf "Entfernen" und dann auf "Änderungen speichern".

Beenden Sie Push-Benachrichtigungen in Opera

Schritt 1: In der Oper, Presse ALT + P um zu Einstellungen zu gehen.

Schritt 2: In Einstellung suchen, Geben Sie "Inhalt" ein, um zu den Inhaltseinstellungen zu gelangen.

Schritt 3: Benachrichtigungen öffnen:

Schritt 4: Machen Sie dasselbe wie bei Google Chrome (unten erklärt):

Beseitigen Sie Push-Benachrichtigungen auf Safari

Schritt 1: Öffnen Sie die Safari-Einstellungen.

Schritt 2: Wählen Sie die Domain aus, von der Sie Push-Popups möchten, und wechseln Sie zu "Verweigern" von "ermöglichen".

-FAQ

Was ist ?

Die Bedrohung ist Adware oder Browser Redirect Virus.

Es kann Ihren Computer erheblich verlangsamen und Werbung anzeigen. Die Hauptidee ist, dass Ihre Informationen wahrscheinlich gestohlen werden oder mehr Anzeigen auf Ihrem Gerät erscheinen.

Die Entwickler solcher unerwünschten Apps arbeiten mit Pay-per-Click-Schemata, um Ihren Computer dazu zu bringen, riskante oder verschiedene Arten von Websites zu besuchen, mit denen sie möglicherweise Geld verdienen. Aus diesem Grund ist es ihnen egal, welche Arten von Websites in den Anzeigen angezeigt werden. Dies macht ihre unerwünschte Software indirekt riskant für Ihr Betriebssystem.

Was sind die Symptome von ?

Es gibt verschiedene Symptome, nach denen gesucht werden muss, wenn diese bestimmte Bedrohung und auch unerwünschte Apps im Allgemeinen aktiv sind:

Symptom #1: Ihr Computer kann langsam werden und allgemein eine schlechte Leistung aufweisen.

Symptom #2: Sie haben Symbolleisten, Add-Ons oder Erweiterungen in Ihren Webbrowsern, an die Sie sich nicht erinnern können.

Symptom #3: Sie sehen alle Arten von Anzeigen, wie werbefinanzierte Suchergebnisse, Popups und Weiterleitungen werden zufällig angezeigt.

Symptom #4: Auf Ihrem Mac installierte Apps werden automatisch ausgeführt und Sie können sich nicht erinnern, sie installiert zu haben.

Symptom #5: In Ihrem Task-Manager werden verdächtige Prozesse ausgeführt.

Wenn Sie eines oder mehrere dieser Symptome sehen, Dann empfehlen Sicherheitsexperten, Ihren Computer auf Viren zu überprüfen.

Welche Arten von unerwünschten Programmen gibt es??

Laut den meisten Malware-Forschern und Cyber-Sicherheitsexperten, Die Bedrohungen, die derzeit Ihr Gerät beeinträchtigen können, können sein betrügerische Antivirensoftware, Adware, Browser-Hijacker, Clicker, gefälschte Optimierer und alle Formen von PUPs.

Was tun, wenn ich eine habe "Virus" wie ?

Mit wenigen einfachen Aktionen. Zuallererst, Befolgen Sie unbedingt diese Schritte:

Schritt 1: Finden Sie einen sicheren Computer und verbinden Sie es mit einem anderen Netzwerk, nicht der, mit dem Ihr Mac infiziert war.

Schritt 2: Ändern Sie alle Ihre Passwörter, ausgehend von Ihren E-Mail-Passwörtern.

Schritt 3: Aktivieren Zwei-Faktor-Authentifizierung zum Schutz Ihrer wichtigen Konten.

Schritt 4: Rufen Sie Ihre Bank an Ändern Sie Ihre Kreditkartendaten (Geheim Code, usw.) wenn Sie Ihre Kreditkarte für Online-Einkäufe gespeichert oder mit Ihrer Karte Online-Aktivitäten durchgeführt haben.

Schritt 5: Stellen Sie sicher, dass Rufen Sie Ihren ISP an (Internetprovider oder -anbieter) und bitten Sie sie, Ihre IP-Adresse zu ändern.

Schritt 6: Ändere dein WLAN Passwort.

Schritt 7: (Fakultativ): Stellen Sie sicher, dass Sie alle mit Ihrem Netzwerk verbundenen Geräte auf Viren prüfen und diese Schritte wiederholen, wenn sie betroffen sind.

Schritt 8: Installieren Sie Anti-Malware Software mit Echtzeitschutz auf jedem Gerät, das Sie haben.

Schritt 9: Versuchen Sie, keine Software von Websites herunterzuladen, von denen Sie nichts wissen, und halten Sie sich von diesen fern Websites mit geringer Reputation im allgemeinen.

Wenn Sie diese Empfehlungen befolgen, Ihr Netzwerk und alle Geräte werden erheblich sicherer gegen Bedrohungen oder informationsinvasive Software und auch in Zukunft virenfrei und geschützt.

Wie funktioniert?

Einmal installiert, kann Daten sammeln Verwendung Tracker. Bei diesen Daten handelt es sich um Ihre Surfgewohnheiten, B. die von Ihnen besuchten Websites und die von Ihnen verwendeten Suchbegriffe. Sie werden dann verwendet, um Sie gezielt mit Werbung anzusprechen oder Ihre Informationen an Dritte zu verkaufen.

kann auch Laden Sie andere Schadsoftware auf Ihren Computer herunter, wie Viren und Spyware, Dies kann dazu verwendet werden, Ihre persönlichen Daten zu stehlen und riskante Werbung anzuzeigen, die möglicherweise auf Virenseiten oder Betrug weiterleiten.

Ist Malware?

Die Wahrheit ist, dass Welpen (Adware, Browser-Hijacker) sind keine Viren, kann aber genauso gefährlich sein da sie Ihnen möglicherweise Malware-Websites und Betrugsseiten anzeigen und Sie dorthin weiterleiten.

Viele Sicherheitsexperten klassifizieren potenziell unerwünschte Programme als Malware. Dies liegt an den unerwünschten Effekten, die PUPs verursachen können, B. das Anzeigen störender Werbung und das Sammeln von Benutzerdaten ohne das Wissen oder die Zustimmung des Benutzers.

Über die Forschung

Die Inhalte, die wir auf SensorsTechForum.com veröffentlichen, diese Anleitung zum Entfernen enthalten, ist das Ergebnis umfangreicher Recherchen, harte Arbeit und die Hingabe unseres Teams, Ihnen zu helfen, das Spezifische zu entfernen, Adware-bezogenes Problem, und stellen Sie Ihren Browser und Ihr Computersystem wieder her.

Wie haben wir die Recherche durchgeführt? ?

Bitte beachten Sie, dass unsere Forschung auf unabhängigen Untersuchungen basiert. Wir stehen in Kontakt mit unabhängigen Sicherheitsforschern, Dank dessen erhalten wir täglich Updates über die neueste Malware, Adware, und Browser-Hijacker-Definitionen.

Weiter, die Forschung hinter der Bedrohung wird unterstützt mit Virustotal.

Um diese Online-Bedrohung besser zu verstehen, Bitte lesen Sie die folgenden Artikel, die sachkundige Details bieten.

Fix Registry-Einträge auf Ihrem PC erstellt von.

Fix Registry-Einträge auf Ihrem PC erstellt von.

1. Installieren Sie SpyHunter zu suchen und entfernen .

1. Installieren Sie SpyHunter zu suchen und entfernen .

1. Für Windows 7, XP und Vista.

1. Für Windows 7, XP und Vista. 2. Für Windows- 8, 8.1 und 10.

2. Für Windows- 8, 8.1 und 10.