Ransomware Verschlüsselungen und Infektionen haben Verwüstung im Wert von rund erstellt 18 Mio. USD. Diese Art von Angriffen kommen von Trojanern vorprogrammierten Skripte, die die Benutzerdateien in erster Linie AES und RSA Verschlüsselungsalgorithmen verschlüsseln. Ransomware-Infektionen haben eine große Gefahr für unerfahrene Anwender zu werden, die in der Regel offen Email-Anhänge, ohne sorgfältig darüber nachzudenken, ihre Legitimität. Die Bedrohung selbst kann mit einem speziellen Anti-Malware-Programm entfernt werden, jedoch, die verschlüsselten Dateien bleiben. Dies ist eine Anleitung, um Benutzer bei der Entschlüsselung RSA verschlüsselten Daten helfen. Die Methoden wurden unterhalb von Experten empfohlen und wurden mehrmals von Nutzern mit einem guten Ergebnis ausprobiert. Dies ist jedoch keine Garantie, dass es für Sie arbeiten wird.

Ransomware Verschlüsselungen und Infektionen haben Verwüstung im Wert von rund erstellt 18 Mio. USD. Diese Art von Angriffen kommen von Trojanern vorprogrammierten Skripte, die die Benutzerdateien in erster Linie AES und RSA Verschlüsselungsalgorithmen verschlüsseln. Ransomware-Infektionen haben eine große Gefahr für unerfahrene Anwender zu werden, die in der Regel offen Email-Anhänge, ohne sorgfältig darüber nachzudenken, ihre Legitimität. Die Bedrohung selbst kann mit einem speziellen Anti-Malware-Programm entfernt werden, jedoch, die verschlüsselten Dateien bleiben. Dies ist eine Anleitung, um Benutzer bei der Entschlüsselung RSA verschlüsselten Daten helfen. Die Methoden wurden unterhalb von Experten empfohlen und wurden mehrmals von Nutzern mit einem guten Ergebnis ausprobiert. Dies ist jedoch keine Garantie, dass es für Sie arbeiten wird.

Was ist RSA-Verschlüsselung Algorhytm?

RSA-Verschlüsselungsalgorithmus ist eine Art von Sprache,, in diesem Fall, ändert den normalen Code der Datei mit einem eindeutigen Schlüssel. Diese Taste kann über eine spezielle Software entschlüsselt werden, aber es erfordert eine leistungsstarke Maschine, da es ein zeitkostspieligen Prozess. RSA-Algorithmus wurde von den meisten traditionellen Ransomware-Viren, die massiven Verwüstungen im globalen Maßstab verursacht eingesetzt worden - The Crypto Varianten(2.0, 3.0), BitCrypt und andere. In diesem Tutorial, zeigen wir Ihnen eine Möglichkeit der Entschlüsselung von Dateien und Wiederherstellung ihres früheren Arbeitszustand, wenn Sie kein Backup von Ihrem Betriebssystem haben (OS). Nach dem Tutorial, haben wir Anweisungen zum Windows-Dateigeschichte ermöglichen so Ihre Dateien gesichert werden können, so dass Sie sich vor zukünftigen Angriffen zu schützen. Achten Sie darauf, Ihre Zeit zu nehmen und alles aus den Schritten unten, und die Dinge sollten in Ordnung für Sie sein.

Ransomware Removal Handbuch

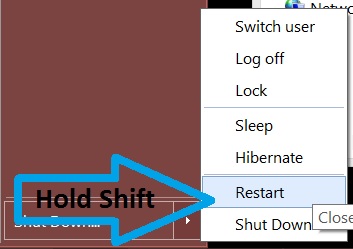

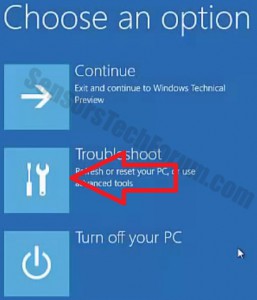

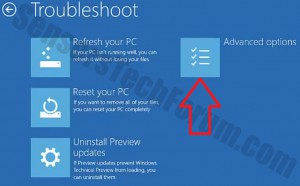

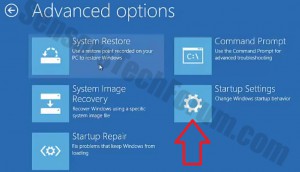

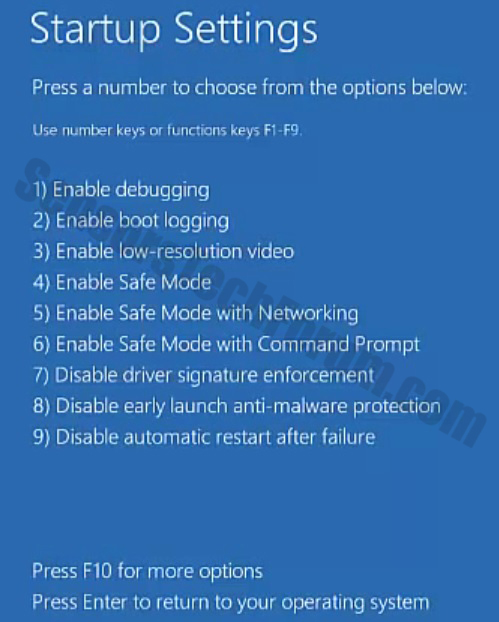

Bevor Sie dies tun, sicherzustellen, dass Sie ein Backup Ihrer Daten auf einem USB-Stick oder irgendetwas dieser Ähnlichkeit. Danach, sicherzustellen, dass Sie einen seriösen Anti-Malware-Software, die etwas Außergewöhnliches zu erkennen und unterstützen Sie bei der Entfernung der Bedrohung downloaden. Laden Sie es auf einen sicheren PC und legte es auf Ihre und booten Sie den Computer im abgesicherten Modus Windows-Online mit dem folgenden Hand:

Ransomware Files Restoration

Für diese besondere Tutorial, wir .bitcrypt Erweiterungsdateien verwendet, von Ransomware verschlüsselt, genannt BitCrypt. Wir haben auch Ubuntu Version 14.04 die uns bei der mit einer speziellen Software geeignete für diese Verteilung unterstützt. Sie können es von Download-Seite ihrer Website zu erhalten und Sie können entweder:

-Installieren Sie es zusammen mit Ihrem Betriebssystem nach dem Booten ein Live-USB-Stick.

-Installieren Sie es auf einem virtuellen Laufwerk (Empfohlen).

Hier haben wir kurze Tutorials sowohl für:

Installation von Ubuntu auf Ihrem Rechner:

Schritt 1: Holen Sie sich einen USB-Stick, der über 2 GB Speicherplatz hat.

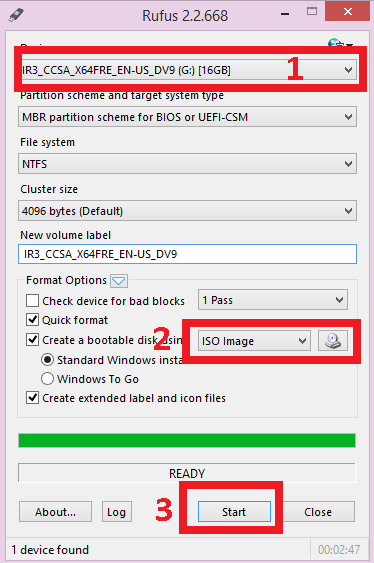

Schritt 2: Laden Sie die kostenlose Software, Rufus genannt und installieren Sie es auf Ihren Fenstern.

Schritt 3: Konfigurieren Rufus, indem Sie NTFS als System und die Auswahl der USB-Laufwerk als derjenige, der als bootfähige USB erstellt werden. Nach diesem Boot der Linux-Bild aus den folgenden Button:

Stellen Sie sicher, dass Sie es finden und wählen Sie sie aus, wo Sie es heruntergeladen.

Step4: Nach dem Flash-Laufwerk ist bereit, starten Sie Ihren Computer, und es sollte die Ubuntu-Installation ausführen. Falls nicht, Sie sollten auf die BIOS-Menü durch Drücken der Tastenkombination BIOS beim Start für Ihren PC go (Normalerweise ist es F1) und von dort aus wählen Sie den ersten Boot-Option, um den USB-bootfähiges Laufwerk oder CD / DVD, wenn Sie Ubuntu auf so verbrannt werden.

Installation von Ubuntu auf Ihrem Virtual Drive

Für diese Installation, Sie brauchen, um VMware Workstation aus ihren downloaden Download-Seite oder jede andere virtuelle Programm Drive Management. Nach der Installation sollten Sie:

Schritt 1: Erstellen Sie ein neues virtuelles Laufwerk.

Schritt 2: Stellen Sie die Laufwerksgröße. Achten Sie darauf, mindestens haben 20 Gigabyte freien Speicherplatz fro Ubuntu auf Ihrem Rechner. Auch wählen "als ein einziges Laufwerk ausführen".

Schritt 3: Wählen Sie das ISO-Image. Für diese Option, sollten Sie wissen, wo es ist.

Schritt 4: Danach spielen die Virtual Machine und es wird automatisch zu installieren.

Datei-Entschlüsselung

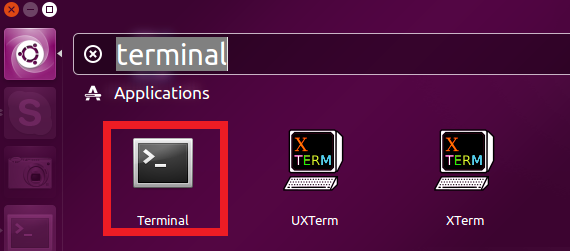

Sobald Sie Ubuntu oder eine andere Linux-Distribution auf Ihrem Computer öffnen Sie die Klemme, indem Sie folgende:

Dann aktualisieren Sie Ihr Linux und installieren größere Version als Python 3.2 indem Sie die folgende in der Klemme:

→sudo apt-get update

sudo apt-get install python3.2

Auch, wenn Ihr Linux nicht sqlite3 Modul, Installieren Sie es, indem Sie:

→sudo apt-get install sqlite3 libsqlite3-dev

sudo gem install sqlite3-ruby

Jetzt, nachdem wir Python installiert, wir brauchen, um ein Skript erstellt von Download 2014 Airbus Defence and Space Cybersecurity. Dazu klicken Sie auf das tun Link. Laden Sie die Datei in Ihrem 'Home’ Ordner, nachdem sie aufgefordert werden, wo sie zu retten. Behalten Sie dies als decrypt.py, falls es nicht in diesem Format gespeichert.

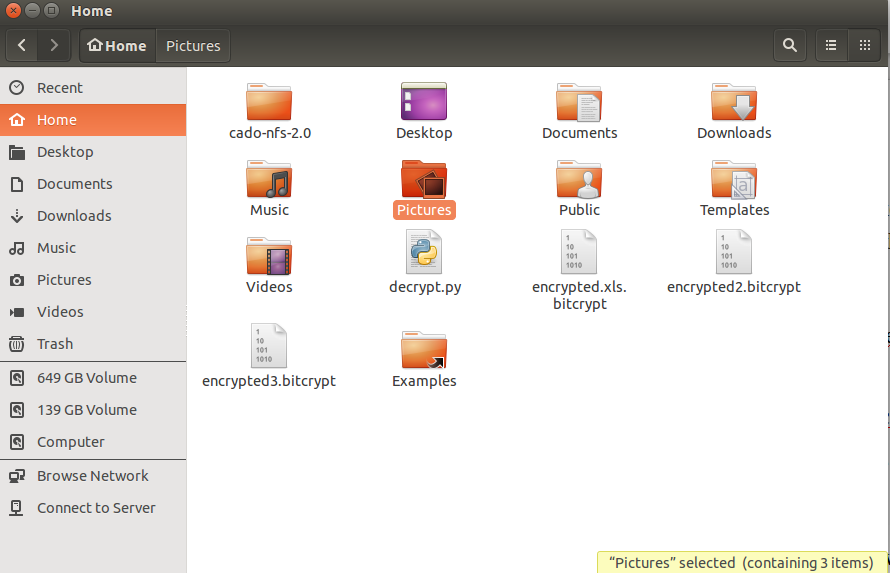

Jetzt, da wir Python und das Skript, es ist Zeit, um herauszufinden, den Schlüssel des .bytrcypt verschlüsselte Datei. Um diesen Schritt Ihre verschlüsselten Dateien ot die Home-Ordner, indem Sie den Dateimanager zu tun:

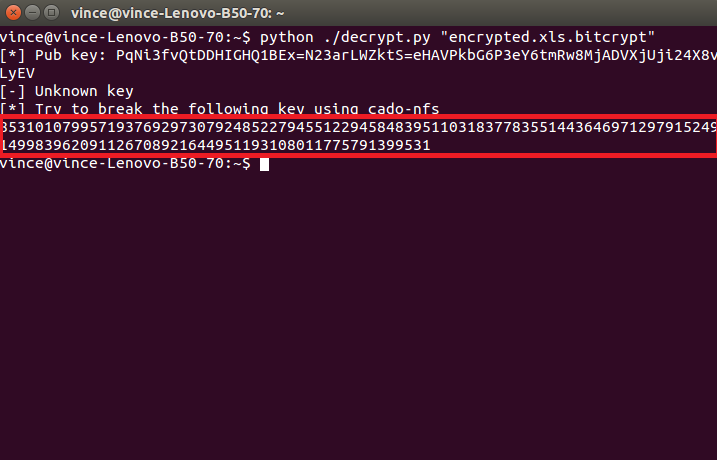

Nachdem Sie alle verschlüsselten Dateien dort zusammen mit der Datei "decrypt.py" befindet geben Sie Folgendes in das Terminal, um das Skript zu starten:

→python ./decrypt.py "Your_Encrypted_Document_Name_and_Format"

Es wird eine Fehler zeigen, und dies ist völlig normal, solange Sie den Code zu sehen:

Dies ist der RSA-Code für diese Datei. Jetzt, wir brauchen, um es zu entschlüsseln, und wir auf halbem Weg gibt es. Um diesen Download zu tun ein Programm namens cado-nfs2.0.tar.gz von ihren Download-Seite hier. Wir empfehlen 2.0 Version. Jedoch, Die neueste Version ist auch auf einem guten Niveau.

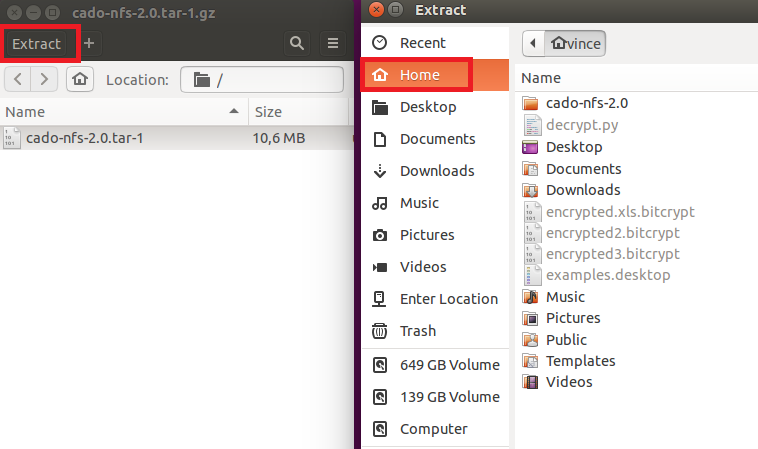

Es wird eine tar-Archiv-Datei herunterladen (.tar-Dateien sind sehr ähnlich wie .rar oder .zip-Dateien). Öffnen Sie es einfach aus und klicken Sie auf den Extract-Taste oben und wählen Sie die 'Home’ Mappe. Es sollte so aussehen:

Nachdem das haben wir alle Dateien, die in der 'Home extrahiert’ Mappe, wir brauchen, um cado-nfs kompilieren. Um dies zu tun, öffnen Sie ein weiteres Terminal und geben Sie:

→cd cado-nfs-2.0

machen

Nachdem diese festgelegt ist, es ist Zeit, den Schlüssel Cracker laufen. Wichtig - Dieser Prozess kann mehrere Stunden bis Tage dauern, bis beendet sein. Um den Prozess zu geben Sie Ihre cd cado-nfs-Terminal beginnen:

→./factor.sh YOUR_UNIQUE_KEY_WHICH_IS_LETTERS_OR_NUMBERS_HERE -s 4 -t 6

Nachdem der Vorgang abgeschlossen ist, sollten Sie folgendes sehen:

→Info:Komplette Faktorisierung: Gesamt-CPU / Echtzeit für alles: hhhh / dddd

LongNumber1 LongNumber2

Nachdem wir den entschlüsselten Schlüssel haben, wir brauchen, um in der "decrypt.py" Skript einfügen. Tun Sie dies, indem decrypt.py in einem Texteditor und die Suche nach diesen Teil von ihr:

→known_keys = { vielen langen Zahlen }

Wir müssen vor der zweiten Klammer hinzufügen ("}") diese Linien:

Die vorherige Key, ein Spalten, eröffnet Klammer, LongNumber1, Komma, LongNumber2, geschlossene Klammer. Es sollte so aussehen:

→Die vorherige Key:(LongNumber1, LongNumber2)

Beachten Sie, dass sollten Sie diese nur einmal zu tun. Danach ist es Zeit, um die Dateien zu dekodieren. Um diese Art zu tun:

→python ./decrypt.py “Your_Encrypted_Document.docx.bitcrypt”

Die Ausführung dieses Befehls eine Datei, die aufgerufen wird, zu machen “Your_Encrypted_Document.docx.bitcrypt.CLEAR”

Benennen Sie die Datei, indem Sie die .clear Erweiterung, und Sie sollten alle eingestellt werden. Wiederholen Sie den Vorgang für die anderen Dateien sowie. Aber denken Sie daran, dass zunächst sollten Sie ihre anfänglichen Schlüssel herauszufinden, um sie zu entschlüsseln. Sie sollten in der Lage, sie jetzt zu öffnen. Wir hoffen, dass dies für Sie arbeitet.

Abschluss

Die beste Verteidigung gegen Ransomware-Bedrohungen ist immer der Anwender selbst. Es ist wichtig zu wissen, welche Dateien Sie öffnen und ob die Standorte dieser Dateien sicher sind oder nicht. Allerdings, wenn Sie in einer Organisation oder irgendwo, wo der Computer in einer öffentlichen oder Arbeitsumgebung befinden,, es öffnet sich immer auf einen direkten Angriff, der noch gefährlicher ist. Eine echte Experten sagen, dass der beste Computer ist derjenige, der ausgeschaltet ist, weil es die besten Abwehrkräfte haben, sondern derjenige, der die Fehler macht, ist nicht die Maschine, es ist der Mann. Das ist, warum Sie sollten immer genügend Wissen und bauen PC Nutzungsverhalten, die Sicherheit ausgerichtet ist,.

Spy Hunter Scanner nur die Bedrohung erkennen. Wenn Sie wollen, dass die Bedrohung automatisch entfernt wird, Müssen sie die vollversion des anti-malware tools kaufen.Erfahren Sie mehr über SpyHunter Anti-Malware-Tool / Wie SpyHunter Deinstallieren

Hi,

I have the same problem. My files are also infected by the Cryptowall 3.0. And the extension is ccc. Can I use this python script to decrypt ? Are there other possible solutions ?

thx a lot

Patrick