Das folgende Material erzeugt das Bewusstsein für Organisation Cyber zu erhöhen und einen angemessenen Schutz Abraten Ransomware Bedrohungen.

Das folgende Material erzeugt das Bewusstsein für Organisation Cyber zu erhöhen und einen angemessenen Schutz Abraten Ransomware Bedrohungen.

Da Ransomware hat sich von einer zufälligen Idee zu einem Millionen-Dollar-Geschäft gewachsen und die meisten Angriffe gegen Organisationen durchgeführt werden,, haben wir beschlossen, in das Feld für die Forschung und einige interessante Ideen zu bringen, wie Organisationen angemessen zu schützen und welche Systeme nötig sind, um diese auszuführen. Während der Forschung, wir haben in mehrere sehr interessante Vorträge und Netzwerk-Topologien gestolpert, die uns besser verstehen helfen, wie Ransomware verteilt wird und wie es zielt auf Organisationen.

Die Forschung

Eine interessante Präsentation, die wir bei der Forschung gestolpert war die Präsentation in Bezug auf Internetsicherheit im Gesundheitswesen bei der Healthcare Compliance Institute

Jetzt, würde man fragen, warum konzentrieren sich auf Gesundheitscyber. Es gibt einen sehr guten Grund, dies zu tun, und es ist, weil im Gesundheitswesen ist der Sektor, in dem mehr als 80% die Angriffe durchgeführt werden, vor allem wegen der Mittel gegossen in den Sektor und die Fähigkeit, das Lösegeld zu zahlen. Und es ist auch ziemlich effektiv; die meisten Einrichtungen des Gesundheitswesens Lösegeld bezahlt haben, wichtige Daten abzurufen zurück.

Und da die Gesundheitsbranche verändert und immer mehr Technologie in ihrer Umsetzung, und noch mehr IoT-Gadgets, es ist wichtig für ein Netzwerkadministrator ein angemessenes Netz zu bauen, die ihm angemessen auf die Schnelllebigkeit der heutigen Welt zu reagieren, wird dazu beitragen,.

Die Drohung

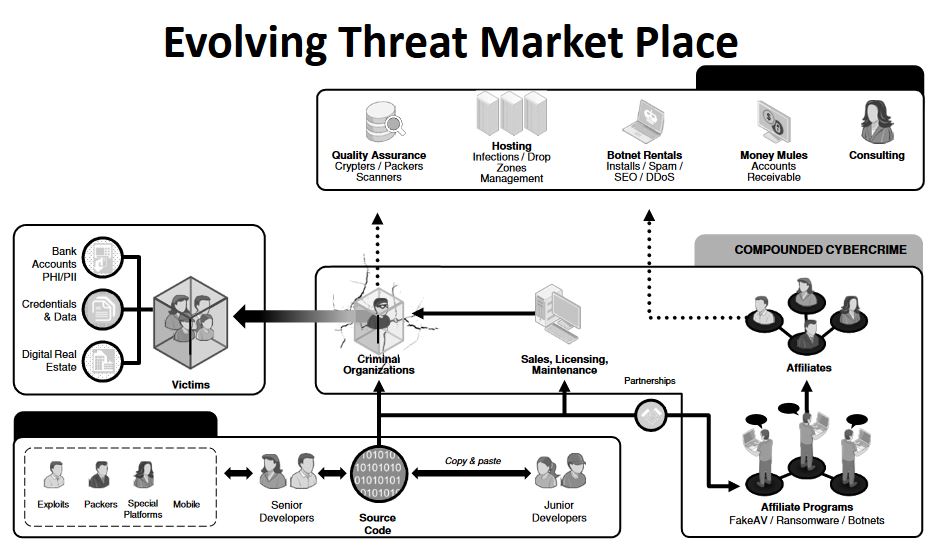

Wenn wir einen Blick auf eine durchschnittliche 21st Jahrhundert Ransomware es wird nicht viel Zeit in Anspruch nehmen, es zu verstehen. Die meisten vereinfach Bedrohungen sind in der Regel an dem U-Bahn-Markt gekauft, und sie haben sogar Lizenz und Unterstützung neben ihnen, was bedeutet, dass es keine expliziten Fähigkeiten braucht und Verwendung Ransomware Viren zu meistern. Im Grunde, wenn wir hatten die Ransomware Infektionsprozess in mehrere verschiedene Phasen aufgeteilt, wie die Forscher an der HCI getan haben, wir würden sich mit vier Hauptbereiche der Steuer beenden:

- Die Infektion und Vertriebsprozess.

- Das Virus selbst und es ist Verwaltung.

- Die Verschlüsselung verwendet.

- Die Ransom Zahlung.

Image Source: Healthcare Compliance Institute (Beckie Smith)

Image Source: Healthcare Compliance Institute (Beckie Smith)

Wenn wir darüber reden, Infektion und Verbreitung, Wir müssen erkennen, dass es eine der wichtigsten Bereiche ist, in denen die meiste Energie durch die Cyber-Kriminellen geworfen wird. Dies ist in erster Linie, weil Ransomware wächst schnell, und der Markt für Viren hat auch sehr wettbewerbsfähig geworden, und jeder kämpft, wer die besten Werkzeuge für den Job hat. Die bekanntesten Werkzeuge für die Infektion sind diejenigen, die eine erfolgreiche Infektion gewährleisten stattzufinden. Dies sind die sogenannten cryptors, Packers, Scanner und andere Tools, die Verschleierung gewährleisten. Cyber-kriminelle Organisationen stellen diese Tools als Priorität zu ihnen, und sie investieren viel in diesen Werkzeugen, ähnlich, wie ein Unternehmen in der Fehlersuche investiert in sie Softwares, beispielsweise. Und während der Infektion ist der Schlüssel, es ist auch wichtig, um die Verbreitung der bösartigen Dateien zu sprechen, die die Infektion verursachen. Dies ist, wo cyberkriminellen Organisationen oft an Partner wenden, wenn sie nicht über die Ressourcen für diese. Diese Partner sind in der Regel schwarzer Hut Hacker mit langjähriger Erfahrung auf dem Gebiet und eine Menge von Ressourcen. Diese Ressourcen sind Botnetze, DDoS-Tools, und Hardware, irrsinnig große Datenbanken von gefälschten E-Mail-Adressen, schwarz SEO-Tools und viele andere Tools, die eine einfache EXE-Datei berühmt in wenigen Stunden machen. Und dann, gibt es das Problem der Verteilungsstellen von Hosting, auch als die C2-Server bekannt, die in der Regel anonymisiert und getestet werden, bevor die eigentliche Virus läuft. Diese Geister Gastgeber sind mit einer sehr kurzen Lebensdauer, besonders wenn sie Vertriebsstandorte, die die Nutzlast enthalten. So fasst diese Informationen auf, wenn es darum geht, Verteilung und Infektion.

Wenn wir diskutieren die Virus-Dateien und deren Verwaltung, es kommt alles darauf an Programmierer. Solche sind in der Regel Menschen, die underappreciated waren oder die sich entschieden haben, indem sie ihre Programmierung Skillset ein zusätzliches Geld zu machen. Diese Entwickler erstellen Sie den Quellcode für eine Ransomware-Infektion und poste das Virus zu verkaufen, in der Regel in der tiefen Bahn. Einige Cyber-Kriminelle Organisationen, jedoch, kann ihre Entwickler, die die Arbeit erledigen, statt zu riskieren, einen Code von anderen zu kaufen, die kann man nicht trauen. Was auch immer der Fall ist,, das Virus sollte gut und geeignet programmiert werden, um eine Aussage zu machen, dass sie den Benutzer infizierten. Weiter, viele Cyber-Kriminelle schätzen die Fähigkeit des Virus, sich zu ändern - benutzerdefinierten Hintergrund, anti-VM-Tools, Werkzeuge, die Erweiterungen ändern, Dateinamen, individueller Erpresserbrief, etc. Einige Ransomware Viren, die online verkauft werden, berichtet auch Hosting-Dienste für die Steuerung und Kontrolle Websites anzubieten, wo ein Administrator-Panel mit jedem infizierten Computer angesehen.

Und wenn wir reden über Verwaltungs Platten und den Infektionsprozess zu steuern, wir müssen Zahlung und Auszahlung Kontrolle diskutieren. Die Cyber-Kriminellen Organisationen verwenden in der Regel anonyme E-Mails oder anonyme Tor-basierte Web-Seiten, auf denen das Opfer mit ihnen kommunizieren kann, weil Kunden-Support ist sehr wichtig. Wenn Organisationen angegriffen, es ist wichtig, bekannt, dass die Lösegeldmenge deutlich größer.

Der Angriff

Für einen Angriff auf eine bestimmte Organisation, beispielsweise, Krankenhaus durchgeführt werden, die Cyber-Kriminelle würden zunächst einige der Forschung über die Organisation sind sie dagegen tun schlagen. Sie werden das Netz inspizieren und infiltrieren es auch nur teilweise zu sehen, was es Topologie ist. Dann werden sie an die Entwickler und Partner kontaktieren sie die angemessene obfuscators und Werkzeuge für die spezifische Software der Organisation selbst zur Verfügung zu stellen. Beispielsweise, wenn die Computer im Krankenhaus ausgeführt werden aktualisierte Versionen von Windows 10 mit erweiterten Anti-Malware-Schutz, die Angreifer wählen würde Verschleierungs, was verbirgt sich das Virus aus dem maschinellen Lernen von Code in den legitimen rundll32.exe Prozess Injektion, wie die neuesten CERBER Ransom String tut.

Dann, die Angreifer den Lieferprozess beginnen, und wenn einige der Computer in den Organisationen haben bereits beschädigt, sie werden, dass verwenden und Botnets oder anderen Intermediären Malware verbreiten. Eine andere Methode ist, wenn sie eine E-Mail eines Benutzers in der Organisation hacken, beispielsweise, Senior Manager und eine massive Spam-E-Mail senden, um die Infektion Datei als Anhang enthält,. Diese Technik ist sehr effektiv, und einige Angreifer haben auch berichtet worden, gefälschte E-Mails verwenden, die sehr gut maskiert waren und nicht von den ursprünglichen unterschieden werden.

Die nächste Phase ist einfach für die Infektion warten passieren und lag niedrig, während sie den Prozess steuern und warten auf die Auszahlung vorgenommen werden. Von dort aus werden mehrere „Money Mule“ Konten in der Regel in einem hoch entwickelten Netzwerk von Online-Kryptowährung Konten verwendet, die dann an mehr Affiliate-Wallets ausgezahlt. Dann, die Autoren des Virus gezahlten Beträge werden in der Regel durch einen BitCoin Misch Service gewaschen, die die Mittel vollständig versteckt und sie zahlt sich aus dann.

Wie zu bekämpfen?

Experten mit einem umfangreichen Hintergrund in Malware Research outline, dass Netzwerkadministratoren und Sicherheitsexperten auf diesen vier Schlüsselphasen konzentrieren sollen, wenn sie Organisation Schutz planen:

Die Vorbereitung der Verteidigung und Budgetverwaltung

Diese Phase umfasst die Investitionen für Internetsicherheit und die Trennung der Aktivitäten der Handhabung kurzfristig durchgeführt werden müssen, zu erreichen,(Hardware-, Software, etc) und langfristige(Mitarbeiterschulung) Tore.

Der Schutz und Intrusion Detection

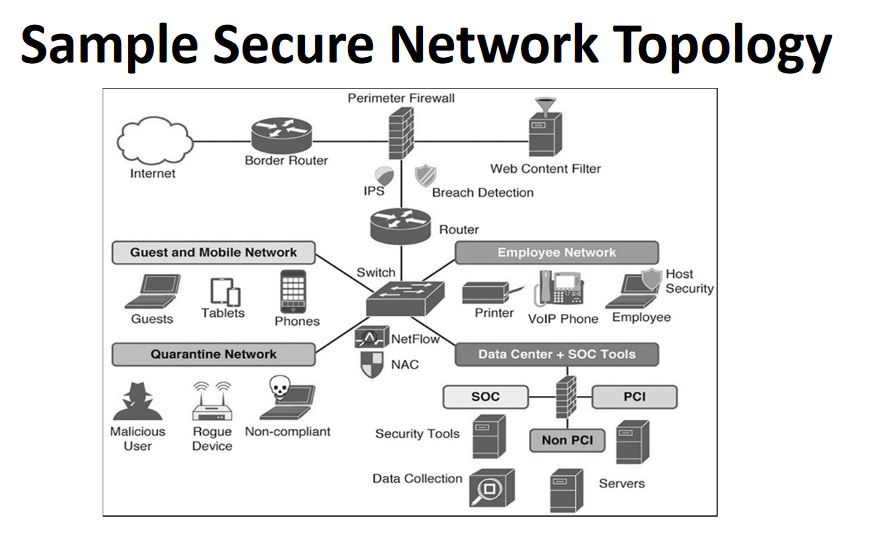

Dies wird höchstwahrscheinlich, was ist das Gebiet von höchster Bedeutung, nach Ansicht der Forscher am Institut. Es enthält das richtige Netzwerk mit Internetsicherheit im Auge Bau. Im Grunde, solche Netzwerke sollten vollständig Trennung der Mitarbeiter aus den Gastbenutzer und sogar die Schaffung einer dritten Gruppe von Geräten, wie unten gezeigt von den Forschern erstellt in der Topologie fokussiert werden:

Quelle: Healthcare Compliance Instute

Quelle: Healthcare Compliance Instute

Wie von oben sichtbar, NAC (Network Admission Control) wurde in Verbindung mit der NetFlow-Funktion verwendet. Die NAC verwendet in erster Linie, weil es mehrere Netzwerkressourcen basierend auf einem vorkonfigurierten Netzwerk Kriterien und Richtlinien beschränkt. Wenn nicht diese Politik durch eine Vorrichtung erfüllt werden, die NAC nicht lassen Sie es nicht weiter in eine der anderen Netzwerken und lässt sie in die Quarantäne eine mit dem niedrigsten Berechtigungen aller. Die NetFlow Feature verwendet wird, um den Datenverkehr dieser Geräte zu sammeln, da sie die Hauptvorrichtung betritt und verlässt (Ex. Der Schalter). Es hat auch die sogenannte Anwendungsanalyse, die sieht, welche Daten passiert und was diese Daten verhalten sich in einer aufdringlichen Art und Weise.

Und neben diesen Funktionen, da auch mehrere andere Schutzschichten Hebungen durch das gesamte Netzwerk sein kann, nicht nur die Quarantäne ein. Die beste Vorgehensweise ist der Schutz für jedes Teilnetz zu bauen um das Haupt-Controller-Gerät hinzufügen und trennen Sie die Netzwerke so viel wie möglich, während sie miteinander verbunden zu halten, sondern nur auf Administratorkonten beschränkt.

Threat Response

Dies ist der Bereich, wo die Infektion ist bereits unvermeidlich. In der Regel, Organisationen mit ausreichendem Schutz haben Protokolle, die häufig geändert werden, darüber, wie sie, wenn seinen Angriff reagieren und die haben sie Kontakt. Nach Angaben der Forscher bei der HCI, Diese Protokolle können mehrere wichtige Prozesse umfassen:

- Daten Korrelation.

- Eine Sammlung von Protokollen aus den Geräten.

- Meldung des Eindringens und Schäden.

- ausreichende Kenntnisse Basis suchen Informationen in.

- Mit ausreichend Bedrohungsdatenbank.

- Forschung der Bedrohung und Entwicklung basierend auf dem Szenario.

In der Regel, Das ist nicht etwas, das Ihr durchschnittlicher Netzwerk-Administrator ist in der Lage zu wissen,. Jedoch, wenn ein Team verwendet wird, die in verschiedenen Bereichen der verschiedenen Spezialisten besteht die Situation zu untersuchen, die Zeit für die Beseitigung von Viren schnell verringern würde. Aber Administratoren geschult werden, wie die erste Reaktion durchzuführen, wenn es eine Bedrohung, und für diese, Protokolle von Sicherheitsorganisationen sind notwendig, umgesetzt werden, die sollten in der Vorbereitungsphase der Investition enthalten sein.

Threat Erholung

Dieser letzte Aspekt des Systems umfasst von der Bedrohung einer Implementierung und das Lernen nur wie traditionell nicht zu erholen, aber in einer verbesserten und aktualisierten Weise zukünftige Eingriffe dieser Art zu vermeiden, geschehen. Es geht um die aggregierten Daten von der Bedrohung zu analysieren und die Umsetzung der wichtigsten Aspekte, wie die Gefahr der Infektion wurde durchgeführt,. Es kann die angemessene Konfiguration des Netzwerks bestmöglich gewährleisten künftige Risiken zu minimieren.

The Bottom Line

Als Schlussfolgerung, der Schwerpunkt auf der Organisation Cyber hat ein Vermögen in den letzten paar Jahren kosten. Und die meisten der von Ransomware getan Angriffe waren auf Systeme, die nicht richtig gesichert wurden und gesichert. Dies ist der Grund, warum es dringend abgeraten wird nur an mich als Investition zu sehen, aber die ganzen Prozesse von innen nach außen und Forschung und testen Sie es ausgiebig beaufsichtigen. Natürlich, dies bedeutet nicht, dass Sie ein schaffen 100% Ransomware-Proof-System, aber es wird in einem Sicherheitssystem zur Folge haben, die aus den meisten hoch entwickelten Bedrohungen abwehren wird es.

Und außerdem, als IT-Bereich, Cyber bewegt auf eine ganz neue Ebene der Datenverwaltung und Gerätesicherheit - das Internet der Dinge. Wir haben schon viele gesehen IoT-Geräte dass wurden gehackt, und mit IoT Botnets wie Mirai, wir glauben, dass der Fokus der Experten für den Umgang mit mobilen und IoT-Geräten häufiger konzentriert werden soll, dann die Zentralisierung nur Sicherheit zu großen Geräten, wie Multilayer-Switches, Router, Firewalls und andere.