Es gibt eine neue Version des TeslaCrypt Ransomware. Es wird genannt TeslaCrypt 3.0. Es ist bekannt, Dateien mit der Erweiterung .micro zu verschlüsseln oder mit .ttt und .xxx-Erweiterungen. Die .micro Erweiterung Variante verwendet immer noch einen RSA-Verschlüsselungsalgorithmus.

Threat Zusammenfassung

| Name | TeslaCrypt 3.0 |

| Art | Ransomware |

| kurze Beschreibung | Die Ransomware sucht nach Dateien mit verschiedenen Erweiterungen und verschlüsselt sie. Dann, es bittet um Geld, um die Dateien zu entschlüsseln, und beschreibt, wo es in einem Erpresserbrief zu schicken. |

| Symptome | Dateien werden verschlüsselt mit einem .micro Erweiterung. Ein Erpresserbrief erscheint auf dem Desktop. |

| Verteilungsmethode | Bösartige Webseiten, Spam-E-Mails mit Anhängen |

| Detection Tool |

Überprüfen Sie, ob Ihr System von Malware betroffen ist

Herunterladen

Malware Removal Tool

|

| Benutzererfahrung | Verbinden Sie unsere Foren, um diskutieren TeslaCrypt mit .micro Erweiterung. |

| Data Recovery-Tool | Windows Data Recovery von Stellar Phoenix Beachten! Dieses Produkt scannt Ihr Laufwerk Sektoren verlorene Dateien wiederherzustellen, und es kann sich nicht erholen 100% der verschlüsselten Dateien, aber nur wenige von ihnen, je nach Situation und ob Sie das Laufwerk neu formatiert haben. |

TeslaCrypt .micro Erweiterung Ransom – Vertrieb

Die TeslaCrypt 3.0 Version kann durch Trojaner verbreitet werden, ebenso wie seine Vorgängerversion wurde durch die Verbreitung Miuref.B Trojan. Das geschieht in der Regel, wenn Sie verdächtige Websites besuchen, und klicken Sie auf die Links mit bösartigem Code, ohne zu wissen.

Eine effektive Verteilungsmethode für die Ransomware bleibt Spam-E-Mails mit bösartigen Dateianhängen. Die Anlagen können einige Archive oder ausführbare Dateien sein. Es gibt Berichte, dass einige der schädlichen Dateien Computer infizieren können durch kompromittiert Makrobefehle von Microsoft Office oder Adobe Programme laufen.

Die .Micro Erweiterung Ransom – Einzelheiten

Wenn auf Ihrem Computer aktiviert, die Ransomware erstellt eine zufällig ausführbare Datei auf dem Benutzerprofil in der folgenden Position benannt:

→Appdata / Roaming /[zufälligen Namen].exe

Nachdem diese Datei ausgeführt wird, es erstellt einen Eintrag in der Windows-Registrierung. Der Name des Eintrags ist "MeryHmas" und seine Lage ist:

→HKCU Software Microsoft Windows Currentversion Run meryHmas

Das ermöglicht es, diese Dateien von der Ransomware mit jedem Start des Windows-Betriebssystem zu lesen und ausführen.

Die .micro Erweiterung Variante können auch mehrere Einträge in der Windows Registry erstellen, wie folgt:

→HKCU Software [zufälligen Namen] HKCU Software xxxsys

Dann TeslaCrypt 3.0 beginnt damit, Dateien zu verschlüsseln und sperren sie mit der .micro Erweiterung der Suche. Die bekannten Dateiformate scannt nach rechts aufgelistet sind hier unten, aber es kann nicht eine vollständige Liste sein.

→sql, .mp4, .7von, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .Reißverschluss, .sie, .Summe, .iBank, .t13, .t12, .QDF, .gdb, .Steuer, .pkpass, .bc6, .BC7, .BKP, .Qin, .BKF, .sidn, .Kidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .GHO, .Fall, .svg, .Karte, .WMO, .itm, .sb, .fos, .mov, .vdf, .ztmp, .S ist, .sid, .NCF, .Menü, .Layout, .dmp, .Klecks, .esm, .vcf, .VTF, .dazip, .fpk, .MLX, .kf, .IWD, .LSC, .tor, .psk, .Rand, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .LRF, .m2, .mcmeta, .vfs0, .mpqge, .KDB, .db0, .dba, .rofl, .HKX, .Bar, .KBE, .das, .Menschen, .litemod, .Vermögenswert, .Schmiede, .LTX, .bsa, .apk, .re4, .Wochen, .lbf, .slm, .bik, .EPK, .rgss3a, .dann, .groß, Brieftasche, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .P7C, .p7b, .p12, .pfx, .pem, .CRT, .Himmel, .der, .x3f, .SRW, .pef, .ptx, .r3d, .rw2, .RWL, .roh, .raf, .orf, .nrw, .mrwref, .MEF, .erf, .KDC, .DCR, .CR2, .CRW, .Bucht, .SR2, .srf, .ARW, .3fr, .DNG, .JPE, .jpg, .cdr, .indd, .zu, .eps, .pdf, .PDD, .psd, .dbf, .MDF, .wb2, .rtf, .WPD, .DXG, .vz, .dwg, .PST, .mdb, .CIS, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .Ep, .ODM, .Antworten, .Absatz, .odt

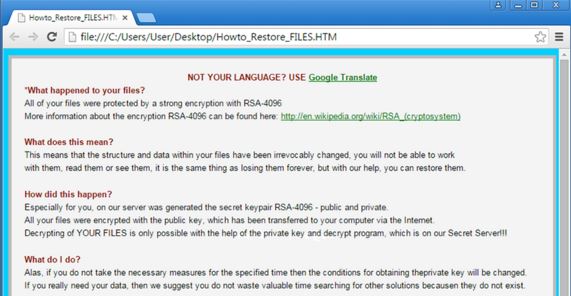

Nach erfolgreicher Verschlüsselung, die Ransomware schafft andere Dateien auf Ihrem Desktop und Links zu anderen Orten, die den Erpresserbrief mit den Zahlungsanweisungen enthalten. Die Dateien werden benannt als:

→Howto_Restore_FILES.BMP

Howto_Restore_FILES.HTM

Howto_Restore_FILES.TXT

Diese Anweisungen sind fast identisch mit einem anderen fiesen Ransomware, namens Crypto 3.0. Forscher glauben, dass diese Meldung die Lösegeldzahlung mit Crypto Methoden zu vereinfachen und auslagern verwendet wurde oder die tatsächliche Identität der Malware zu verstecken.

Diese Löse Nachricht hat Anweisungen, wie das Tor-Netzwerk zu verwenden, um die Cyber-Kriminellen über eine anonyme Verbindung und machen das Lösegeld zu erreichen. Es wird dringend empfohlen, nicht das Lösegeld durch die verlangte zu zahlen TeslaCrypt 3.0 Schöpfer, da es keine Garantie gibt, werden Sie einen Entschlüsselungsschlüssel erhalten Sie Ihre Dateien wiederherstellen. Auch, wenn Sie das Lösegeld zahlen, Sie finanzieren die Cyber-Kriminellen weiter ihre Arbeit zu sophisticate, und sie können das Geld für viele andere krank Taten verwenden.

Die .Micro Erweiterung Ransom – Entfernung

Um vollständig zu entfernen TeslaCrypt 3.0, muss zuerst die Ransomware abgeschnitten von Ihrer Internetverbindung zu stoppen. Dann, Sichern Sie Ihre Systemdateien. Danach, sorgfältig folgen Sie den nachstehenden Anweisungen. Wenn Sie immer noch sehen die Ransomware aktiv zu sein, Sie können eine erweiterte Anti-Malware-Tool zu installieren müssen. Solche Software wird Ihr System sicher in der Zukunft halten.

Hallo,

was über Mikro-Erweiterungen hat jemand wissen.

Ich verlor das Everthing